LiteSpeed-Webserver sind in der Webhosting-Branche weit verbreitet und geschätzt für ihre Leistung und Effizienz. Dennoch zeigte sich kürzlich, dass auch solche etablierten Systeme nicht gegen Schwachstellen immun sind. Im Mai 2025 wurde eine kritische Remote-Denial-of-Service-Sicherheitslücke entdeckt, die es Angreifern ermöglicht, LiteSpeed-Server in einer bestimmten Laufzeitumgebung durch eine einzelne, speziell gestaltete Curl-Anfrage zum Absturz zu bringen. Diese Situation erstreckt sich über eine Konstellation, die zwar selten ist, aber dennoch ernsthafte Gefahren birgt. Die Besonderheit dieser Lücke liegt in der Tatsache, dass für den Angriff weder Authentifizierung noch große oder komplexe Nutzlasten notwendig sind.

Ein Angreifer kann durch eine einzige, präzise formulierte Curl-Anfrage einen DoS-Zustand herbeiführen. Dies bedeutet effektiv, dass der Webserver sofort und ohne Umwege abstürzt und somit nicht mehr erreichbar ist. Für Administratoren und Betreiber von LiteSpeed-Systemen ist es daher essenziell, die Bedingungen, unter denen diese Schwachstelle ausgenutzt werden kann, genau zu verstehen. Die Entdeckung erfolgte Anfang April 2025 durch die Sicherheitsforscher, die in Laborumgebungen verschiedene Ausführungsmodelle von LiteSpeed-Systemen analysierten. Dabei fiel auf, dass eine spezifische Konfiguration - die zwar nicht die Mehrzahl der Produktionssysteme betrifft, aber in bestimmten Fällen vorkommt - besonders anfällig ist.

Diese Konfiguration wird vor allem in Szenarien genutzt, in denen bestimmte Module oder Anpassungen des Webservers aktiviert sind, die ansonsten als unproblematisch eingestuft werden. Die Forscher initiierten daraufhin umfangreiche Tests, um die Reproduzierbarkeit und den genauen Ablauf der Schwachstelle nachzuweisen. Das Ziel war eine verantwortungsbewusste Offenlegung, die nicht nur auf die Existenz des Problems hinweist, sondern auch konkrete Gegenmaßnahmen anregt, bis ein offizieller Patch vorliegt. Am 8. Mai 2025 wurden die Erkenntnisse inklusive einer Wiederherstellungsanleitung an LiteSpeed Technologies übersandt.

Diese Anleitung beschreibt, wie ein abgestürzter Server nach einem Angriff wiederbelebbar ist, bietet jedoch keine dauerhafte Absicherung gegen erneutes Ausnutzen der Schwachstelle. Die Reaktion seitens LiteSpeed war schnell und professionell. Innerhalb von knapp zwei Stunden konnte der Hersteller die Schwachstelle bestätigen, was die Genauigkeit der eingereichten Details unterstreicht. Die technischen Teams von LiteSpeed arbeiten seitdem intensiv an einem offiziellen Fix, der das Problem auf Codeebene behebt. Bis zur Veröffentlichung eines solchen Patches wird jedoch geraten, die betreffenden Systeme genau zu überwachen und gegebenenfalls unnötig exponierte Konfigurationen zu vermeiden.

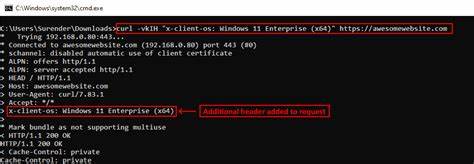

Für die Betreiber von LiteSpeed-Servern bedeutet dies vor allem, das eigene Setup gründlich zu überprüfen. Die spezifische Umgebung, in der die Schwachstelle auftritt, weist charakteristische Merkmale auf, die sich an den aktivierten Modulen und der Serverkonfiguration festmachen lassen. Ein aufmerksamer Blick auf die laufenden Prozesse, Log-Dateien und der Einsatz von Monitoring-Tools kann helfen, potenzielle Angriffe frühzeitig zu erkennen und gegebenenfalls Gegenmaßnahmen einzuleiten. Die präzise Curl-Anfrage, die den DoS-Zustand auslöst, ist in der ursprünglich veröffentlichten Analyse der Sicherheitsforscher enthalten und wurde in der Folgezeit von der Community untersucht. Sie zeigt, wie selbst kleine und scheinbar harmlose Anfragen durch das Zusammenspiel von Konfigurationselementen zu kritischen Sicherheitsproblemen führen können.

Das Beispiel verdeutlicht eindrucksvoll die Notwendigkeit, Webserver nicht nur als Blackbox zu betrachten, sondern deren interne Abläufe und potenzielle Schwachstellen umfassend zu evaluieren. Dieses Ereignis unterstreicht ebenso die zentrale Rolle von verantwortungsvoller Offenlegung und einer kooperativen Haltung zwischen Sicherheitsforschern und Softwareherstellern. Die schnelle Resonanz von LiteSpeed Technologies und der transparente Austausch von Informationen zwischen den Beteiligten sorgen dafür, dass gefährliche Lücken zügig geschlossen werden können. Gleichzeitig zeigen die Umstände, wie wichtig regelmäßige Updates und Sicherheitspatches sind, um die Betriebssicherheit von Webservern zu gewährleisten. Für die Zukunft empfiehlt es sich, neben der präventiven Absicherung auch alternative Schutzmechanismen zu implementieren.

Dazu zählen zum Beispiel Intrusion Detection Systeme, die ungewöhnliches Verhalten erkennen können, bevor ein Server tatsächlich abstürzt. Auch ein Backup-Konzept, das eine schnelle Wiederherstellung im Notfall ermöglicht, ist unverzichtbar. Abschließend stellt der Fall eine wertvolle Lerngelegenheit dar: Selbst in Nischenkonfigurationen kann eine einzelne Curl-Anfrage potenziell kritische Infrastrukturen lahmlegen. Webserver-Administratoren sollten diese Erkenntnis nutzen, um ihre Umgebungen auf Herz und Nieren zu prüfen, die neuesten Sicherheitsempfehlungen zu verfolgen und ihre Systeme entsprechend abzusichern. Sobald der offizielle Patch von LiteSpeed veröffentlicht wird, ist dessen sofortige Installation dringend zu empfehlen, um die Server gegen diese spezifische DoS-Schwachstelle zu schützen und den sicheren Betrieb wiederherzustellen.

Diese Entwicklung ist ein aktuelles Beispiel dafür, wie dynamisch und komplex die Sicherheitslage im Bereich Webserver ist. Für alle Beteiligten heißt das: Wachsamkeit und proaktives Handeln sind die besten Mittel, um den Betrieb stabil zu halten und Angreifern keinen Raum zur Entfaltung zu bieten.