Die Welt der Browsererweiterungen hat in den letzten Jahren enorm an Bedeutung gewonnen. Insbesondere Chrome Extensions sind mittlerweile ein integraler Bestandteil vieler Arbeitsabläufe und Verbraucheraufgaben geworden. Sie optimieren Nutzererfahrungen, erweitern Funktionalitäten von Browsern und ermöglichen neue Interaktionen mit lokalen und cloudbasierten Anwendungen. Doch mit dieser Popularität kommen auch Schattenseiten. Sicherheitsforscher haben sich zunehmend mit den Risiken beschäftigt, die von Erweiterungen ausgehen, insbesondere wenn sie lokale Ressourcen und Dienste ansprechen können.

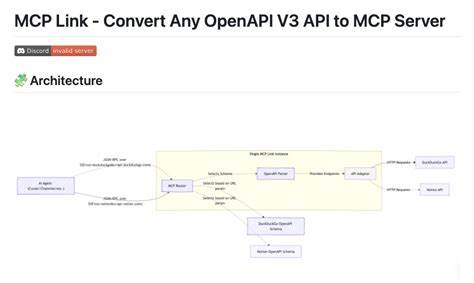

Ein herausragendes Beispiel dafür sind die Gefahren, die sich aus dem Zusammenspiel von Chrome Extensions und lokalen MCP-Servern (Model Context Protocol) ergeben. Diese Verbindung kann dazu führen, dass die ansonsten schützende Sandbox-Architektur von Chrome überschritten wird, was gravierende Sicherheitsprobleme nach sich zieht. Das Model Context Protocol ist eine Schnittstelle, die ursprünglich entwickelt wurde, um KI-Agenten die Interaktion mit lokalen Systemressourcen zu ermöglichen. MCP-Server bieten über standardisierte Protokolle wie Server-Sent Events (SSE) oder Standard Input/Output (stdio) eine Sicht auf verschiedene Funktionalitäten im System. Diese reichen von der Dateisystemverwaltung bis hin zur Steuerung von Kommunikationsplattformen wie Slack oder WhatsApp.

Grundsätzlich sollen solche Server lokal auf einem Rechner laufen und nur von vertrauenswürdigen Programmen angesprochen werden. Die traurige Realität zeigt jedoch, dass MCP-Server häufig ohne jegliche Authentifizierung laufen und somit für jede Anwendung auf dem Gerät zugänglich sind, die eine Verbindung zum entsprechenden lokalen Port herstellen kann. Hier liegt das Hauptproblem: Chrome Extensions können auf localhost-Server zugreifen. Während Google in den letzten Jahren viele Maßnahmen eingeführt hat, um Zugriffe von Webseiten auf lokale Ressourcen zu beschränken, sind Erweiterungen von Browsern von diesen Beschränkungen weitgehend ausgenommen. Das bedeutet, dass eine beliebige Chrome Extension, selbst ohne spezielle explizite Berechtigungen, eine Verbindung zu einem MCP-Server auf demselben Rechner herstellen und ihn potenziell ausnutzen kann.

Der Zugriff erfolgt ohne Authentifizierung, was unautorisierten Anwendungen freien Zugang zu sensiblen Ressourcen ermöglicht. Dieses Szenario führt zu ernsthaften Sicherheitsfragen. Die sogenannte Sandbox, die bei modernen Browsern wie Chrome dafür sorgt, dass Webseiten und Erweiterungen isoliert von kritischen Systemkomponenten laufen, wird hier umgangen. Öffentliche Sicherheitskontrollen greifen nicht mehr, wenn lokale MCP-Server aufgerufen werden können und dort vollständiger Zugriff auf Werkzeuge und Dateien gewährt wird. Ein Angreifer kann somit potenziell das komplette Dateisystem auslesen, verändern oder sogar Schadsoftware implementieren, was eine vollständige Übernahme des Systems zur Folge haben kann.

Ein konkreter Nachweis dieser Problematik wurde durch die Entwicklung eines Proof-of-Concepts erbracht. Sicherheitsanalysten richteten einen lokalen SSE-basierten MCP-Server ein, der Zugriff auf das Dateisystem bietet. Anschließend programmierten sie eine Chrome Extension, die ohne jegliche Hürden diesen MCP-Server ansteuert, sich Informationen beschafft und über dessen Werkzeuge auf das System zugreift. Die Ergebnisse zeigen eindrücklich, wie einfach die Sandbox-Grundlagen ausgehebelt werden können und warum Chrome Extensions als Einfallstor so gefährlich sind. Dabei spielt die Offenheit des MCP-Protokolls eine zentrale Rolle.

Es wurde mit dem Ziel entwickelt, eine einheitliche Kommunikationsschnittstelle für verschiedene MCP-Server bereitzustellen – unabhängig von deren eigentlicher Implementierung oder dem zugrunde liegenden Anwendungszweck. Diese universelle Nutzbarkeit ist gleichzeitig ihr größter Schwachpunkt, denn sie erleichtert Angreifern die Integration mit diversen Diensten auf demselben Rechner ohne zusätzliche Sicherheitsbarrieren. Besonders alarmierend ist der Umstand, dass verschiedenste MCP-Server eingesetzt werden, die unterschiedliche Dienste steuern. Neben Dateien und Verzeichnissen kann dies auch Messaging-Apps oder Kollaborationswerkzeuge betreffen. Ein Zugriff auf solche Anwendungen eröffnet Angreifern nicht nur die Möglichkeit, Systeme zu kompromittieren, sondern auch vertrauliche Kommunikation zu belauschen oder zu manipulieren.

Die Risiken reichen somit weit über eine klassische Endpoint-Gefährdung hinaus und betreffen Unternehmen auf organisatorischer Ebene. Google hat zwar 2023 schärfere Regeln für den privaten Netzwerkzugriff von Webseiten eingeführt, um etwa Angriffe auf lokale Netze durch öffentlich zugängliche Webseiten zu erschweren. Chrome Extensions bleiben dabei jedoch weitgehend außerhalb dieser Regelungen. Diese Ausnahmeregelung ist historisch bedingt durch die erweiterten Privilegien, die Erweiterungen benötigen, um überhaupt ihre Funktion zu erfüllen. Dennoch ist dies ein zweischneidiges Schwert, denn die fehlende Isolation zu lokalen Netzwerkschnittstellen kann nun als Türöffner für Angriffe fungieren.

Unternehmen müssen vor diesem Hintergrund dringend ihre Sicherheitsstrategien anpassen und das Thema MCP-Verbindungen in ihre Risikoanalyse einbeziehen. Die einfache Erlaubnis für Browser Erweiterungen, localhost-Kommunikation durchzuführen, kann massive Sicherheitslücken öffnen. Gerade in Entwicklerumgebungen und Produktivsystemen, wo MCP-Server vermehrt eingesetzt werden, sind diese Risiken besonders relevant. Die oft mangelnde Zugangskontrolle und Authentifizierung bei MCP-Servern machen es Angreifern leicht, sich über Erweiterungen mit lokalen Diensten zu verbinden und diese zu missbrauchen. Eine mögliche Gegenmaßnahme sind umfangreiche Zugangskontrollen auf Ebene der MCP-Server.

Dazu gehören die Implementierung starker Authentifizierungsmechanismen, IP-Filter oder die Nutzung verschlüsselter Verbindungen, die sicherstellen, dass nur berechtigte Clients Zugriff erhalten. Ebenso wichtig ist eine genaue Kontrolle der installierten Chrome Extensions: nicht alle Erweiterungen sind vertrauenswürdig, und es sollte regelmäßig geprüft werden, welche Erweiterungen aktiv sind und welche Berechtigungen sie besitzen. Dabei helfen automatisierte Tools zur Überwachung und Analyse von Erweiterungsverhalten, inklusive der Erkennung unautorisierter Netzwerkzugriffe. Daneben kann auch der Einsatz von Endpoint-Security-Lösungen mit erweiterten Sandboxing-Technologien sinnvoll sein, die nicht nur Webinhalte, sondern auch Browsererweiterungen im Blick haben und isolieren können. Solche Systeme können ungewöhnliche Muster im Netzwerkverkehr oder im Zugriff auf lokale Ressourcen erkennen und unterbrechen, bevor es zu einer Ausnutzung kommt.

Die zunehmende Verbreitung von KI-Agenten, die über MCP-Server mit dem System kommunizieren, bringt neben Komfort auch neue Risiken mit sich. Unternehmen und Nutzer gleichermaßen sind daher gefordert, sich mit dieser Technologie vertraut zu machen und entsprechende Vorkehrungen zu treffen. Das Ziel muss sein, das sensible Gleichgewicht zwischen Benutzerfreundlichkeit und Sicherheit zu wahren – ohne dabei unbesorgt auf potenzielle Lücken zu vertrauen. Zusammenfassend lässt sich sagen, dass die Kommunikation zwischen Chrome Extensions und lokalen MCP-Servern eine bislang unterschätzte Gefahrenquelle darstellt, die weitreichende Folgen nach sich ziehen kann. Die Sandbox-Architektur von Chrome, die eigentlich schützen soll, wird dadurch unterlaufen.

Unzureichende Authentifizierung bei MCP-Servern bietet Angreifern eine Bühne für Angriffe, die von der einfachen Datenkompromittierung bis hin zur umfassenden Systemübernahme reichen können. Ein Bewusstsein für diese Problematik und gezielte Sicherheitsmaßnahmen sind unerlässlich, um moderne IT-Infrastrukturen wirksam zu schützen und die Vorteile von Browsererweiterungen sowie KI-Agenten sicher zu nutzen. Nur so lässt sich verhindern, dass aus einer praktischen Innovation eine kritische Schwachstelle wird.