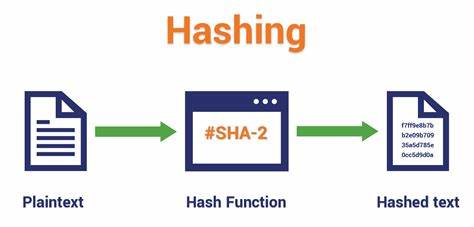

Hashing ist eine der elementaren Techniken in der Welt der Computersicherheit, Programmierung und Datenverifikation. Es ist ein unverzichtbares Werkzeug, wenn es darum geht, Datenintegrität sicherzustellen oder schnelle Verifizierungen durchzuführen. Die Anwendung des Hashings bei einzelnen Nachrichten ist weithin verstanden und etabliert. Vorausgesetzt, die verwendete Hashfunktion ist resistent gegen Angriffe wie Length-Extension und die Kodierung der Nachricht ist eindeutig, lässt sich der Prozess effizient und sicher auf einzelne Datenmengen anwenden. Doch sobald es darum geht, Hashwerte für komplexere Datenstrukturen wie Sammlungen oder Listen zu generieren, tauchen neue Herausforderungen auf, die häufig unterschätzt werden.

Die Frage „Hash What You Mean“ gewinnt dann entscheidend an Bedeutung und verlangt präzises Vorgehen, um Verwechslungen oder Sicherheitslücken zu vermeiden. Eine intuitive Herangehensweise wäre es, die gesamte Sammlung als eine Art String darzustellen und diesen String dann zu hashen. Diese Methode erscheint simpel, doch der Schein trügt. Die Herausforderung liegt in der Eindeutigkeit der Repräsentation. Verschiedene Kodierungsmethoden – ob JSON, ASN.

1 oder Protobuf – sorgen zwar für eine strukturierte Darstellung, doch jede hat ihre Eigenheiten und potenzielle Fehlinterpretationen. Wenn etwa eine Liste aus mehreren Strings in eine einzige Zeichenkette umgewandelt wird, besteht die Gefahr, dass ähnliche kodierte Ergebnisse entstehen, die jedoch unterschiedliche Ursprungsdaten repräsentieren. Dieses Problem verschärft sich, wenn Strings selbst Trennzeichen oder Längenindikatoren enthalten. Beispielsweise kann die Kodierung der Liste [„storm“, „rain“] als „5storm,4rain“ zunächst eindeutig erscheinen. Fügt man jedoch komplexere Strings hinzu, etwa [„5storm,“, „aaaaaaaa.

..“], ist die klare Trennung nicht mehr gewährleistet, was zu Ambiguitäten beim Deserialisieren führen kann. Vor diesem Hintergrund gehört es zur besten Praxis, nicht einfach „was gesagt wird“ zu hashen, sondern vielmehr „was gemeint ist“. Dies bedeutet, dass die Hashfunktion neben den Inhalten auch Aussagen über die Art und Struktur des Inputs treffen muss.

Verpackt man eine geordnete Liste, dann muss die Hashfunktion die Reihenfolge mitberücksichtigen, sonst könnten unterschiedliche Reihenfolgen zum gleichen Hashwert führen – eine fatale Schwäche in sicherheitskritischen Anwendungen. Eine wegweisende und weitverbreitete Lösung für das Hashen von Sammlungen stellt der Einsatz von Merkle-Bäumen dar. Diese Datenstruktur segmentiert die Eingabemenge in Blätter, welche paarweise gehasht und sukzessiv nach oben hin zu einem einzigen Wurzelhash verdichtet werden. Der Vorteil dabei liegt in der hierarchischen Struktur, die nicht nur die Integrität der einzelnen Elemente bewahrt, sondern auch effiziente Beweisverfahren zulässt, etwa in Blockchains. Doch auch hier gibt es entscheidende Designfragen: Wie werden die Paare ausgewählt? Beginnt man das Paaren am Listenanfang oder -ende? Was passiert, wenn die Anzahl der Elemente keine Zweierpotenz ist? Diese Entscheidungen können die Sicherheit und die Funktionalität des Hashings maßgeblich beeinflussen.

Klassischerweise greifen übliche Konstruktionen nach dem RFC-6962 Standard auf einen sogenannten binären Merkle-Baum zurück. Dieser baut die Baumstruktur basierend auf der nächstkleineren Zweierpotenz gegenüber der Listenlänge. Solche Aufteilungen sorgen dafür, dass auch ungerade Listengrößen effizient verarbeitet werden können. Dabei wird zwischen Blättern und inneren Knoten mit einem sogenannten Domain-Separation-Byte unterschieden: Für Blätter verwendet man beispielsweise das Präfix 0x00, für Knoten 0x01. Dieses Vorgehen verhindert Kollisionen wie jene zwischen der Liste [a,b] und deren gepresstem Hash [H(a)||H(b)], die sonst denselben Wurzelhash ergeben könnten.

Zusätzlich regelt der RFC-Standard den Umgang mit leeren Listen, die als Hash des leeren Strings definiert werden. So bleiben Eingaben stets klar definiert und die Integrität der Baumstruktur ist gewährleistet. Dieses Modell wird etwa von CometBFT für die Hashing von Byte-Slices genutzt und zeichnet sich durch seine Ordnungstreue und Effizienz aus. Im Gegensatz dazu verfolgt Ethereum eine leicht andere Herangehensweise, die sich an den Anforderungen einer ausgeglichenen, balancierten Baumstruktur orientiert. Hier wird die Eingabeliste mit leeren Blättern aufgefüllt, bis ihre Länge einer Zweierpotenz entspricht.

Dies erleichtert die Berechnung von Positionen im Baum, da linke und rechte Kinder eines Knotens stets an Konstanten Indizes liegen. Auch beginnt die Paarbildung am Ende der Liste. Interessanterweise entfällt hier die Notwendigkeit eines Domain-Separation-Bytes, da Position und Baumstruktur eine Unterscheidung zwischen Knoten und Blättern ermöglichen. Dieses Verfahren ist integraler Bestandteil von Ethereums Serialization Scheme SSZ, das über simple Hashing-Operationen hinaus ganze Blockobjekte und deren Transaktionen sicher abbildet. Doch nicht alle Implementierungen folgen den Standards strikt.

Die OpenZeppelin Merkle-Tree-Bibliothek hat sich in der Ethereum-Smart-Contract-Welt großen Ruhm erarbeitet, doch mit eigenwilligen Interpretationen. Sie nutzt ein Baummodell mit einem Array der Größe 2*L-1, das eine doppelte Hashing-Runde per Concatenation verwendet, um Kollisionen zwischen inneren Knoten und Blättern auszuschließen. Auffällig ist die Praxis, die Paar-Elemente vor dem Hashen zu sortieren. Dies impliziert, dass die ursprüngliche Reihenfolge nicht mehr eine Rolle spielt, wodurch die Bibliothek primär für den Nachweis der Mitgliedschaft in Mengen optimiert ist, nicht für geordnete Listen. Diese Entscheidung, gepaart mit einer fehlerhaften Nutzung in Projekten wie Omni Network, offenbart die Risiken bei inkonsistenter Anwendung cryptographischer Bibliotheken.

Omni Network implementierte die OpenZeppelin-Bibliothek für Off-Chain-Kommunikation mit sogenanntem „XMsgs“ – geordnete Nachrichten mit Log-Index zur Reihenfolgeerhaltung. Leider wurde die Sortierungsoption nie deaktiviert, womit die Reihenfolge der Nachrichten nicht mehr gesichert war. Zudem wurde der Log-Index nicht in die Kodierung oder das Hashing aufgenommen. Das Resultat ist eine gleichwertige Behandlung unterschiedlicher Nachrichtenreihenfolgen, was den Causer-Effekt und die Integrität unterläuft. So können Nachrichten vertauscht und dennoch dieselbe Wurzel erzeugt werden – eine Schwachstelle, die sich insbesondere für Anwendungen mit Sicherheitsansprüchen als kritisches Problem darstellt.

Diese Fälle zeigen eindrücklich, dass bei komplexen kryptographischen Konstruktionen Präzision und das Verständnis für Details entscheidend sind. Mehrere Komponenten aus unterschiedlichen Quellen zusammenzuführen, ohne deren Implikationen vollständig zu erfassen, kann schnell zu gefährlichen Fehlern führen. Das unreflektierte Kombinieren von Methoden, die auf verschiedenen Annahmen basieren, öffnet Tür und Tor für unerwünschte Nebeneffekte. Angesichts solcher Fallstricke rückt das Prinzip „Hash What You Mean“ in den Mittelpunkt. Dieses fordert, dass nicht ausschließlich der Rohinhalt gerhashed werden darf, sondern die Hashfunktion auch die Semantik und die Struktur des Inputs explizit abbildet.

Dies erfordert abgestimmte Kodierungen, deterministische Sequenzen und klare Abgrenzungen zwischen Datenarten. Ob es nun um digitale Zertifizierungsmechanismen via Transparenz-Logs, die Manipulationssicherheit bei Blockchains oder Cross-Chain-Kommunikation geht – die richtige Wahl der Hashmechanismen und deren korrekte Implementierung sind von fundamentaler Bedeutung. Im Kern ist klar: Beim Hashing von Sammlungen haben wir es nicht mit einem einfachen Vorgang zu tun, sondern mit einer sorgfältig zu planenden Operation, bei der Struktur, Reihenfolge und Typen explizit berücksichtigt werden müssen. Die bewährten Standards, sei es die RFC-6962-Methode oder Ethereums balancierter Baum, sind die Resultate jahrelanger Forschung und Praxistests, welche die Risiken minimieren helfen. Daher sollten Entwickler und Sicherheitsfachleute stets prüfen, ob sie für ihre Anforderungen geeignete Implementierungen nutzen.

Auch das umfassende Testen in realen Szenarien hilft, versteckte Fehler zu entdecken und Sicherheitslücken frühzeitig zu schließen. Wenn alle Komponenten perfekt zusammenspielen, wird das Hashing nicht nur eine mathematische Funktion, sondern ein vertrauenswürdiges Fundament für sichere digitale Systeme. Hash What You Mean ist also mehr als ein technischer Slogan: Es ist ein Leitprinzip, das bei der Gestaltung moderner kryptographischer Protokolle und Hash-Funktionen unbedingt beachtet werden muss, um die Integrität und Authentizität unserer digitalen Welt zu garantieren.