Rust hat sich zu einer der beliebtesten Programmiersprachen der letzten Jahre entwickelt und begeistert Entwickler weltweit durch seine Kombination aus Performance, Sicherheit und moderner Syntax. Besonders in Bereichen wie Systemprogrammierung, Webservern oder eingebetteten Systemen wird Rust für seine Fähigkeit geschätzt, Code mit höchster Effizienz und Zuverlässigkeit zu schreiben. Doch trotz all dieser Vorzüge sehen sich viele Entwickler mit einer Herausforderung konfrontiert, die in der modernen Softwareentwicklung zunehmend an Bedeutung gewinnt: den Abhängigkeiten, die das Projekt mit sich bringt. Die Paketverwaltung in Rust wurde durch Cargo revolutioniert. Es bietet eine einfache Möglichkeit, Bibliotheken – sogenannte Crates – aus dem zentralen Repository crates.

io zu integrieren. Diese nahtlose Verwaltung hilft dabei, externe Funktionalitäten schnell einzubinden und somit den Entwicklungsprozess zu beschleunigen. Im Vergleich zu älteren oder komplizierteren Build-Systemen wie CMake ermöglicht Cargo eine einfache Installation, automatisches Auflösen von Versionskonflikten und Unterstützung für verschiedene Betriebssysteme und Architekturen. Entwickler können problemlos zwischen einem Apple M1 Macbook und einem Debian-x86-System wechseln, ohne sich um die komplexen Details hinter den Kulissen sorgen zu müssen. So praktisch diese Mechanismen auch sind, bergen sie doch eine Schattenseite, die bei genauerer Betrachtung Sorgen bereitet.

Denn sobald ein neues Paket hinzugefügt wird, bedeutet dies nicht nur eine Erweiterung des Projektumfangs, sondern oft eine enorme Zunahme an fremdem Code. Ein Beispiel hierfür ist der weitverbreitete Gebrauch von Bibliotheken wie dotenv. Viele Rust-Entwickler nutzen dotenv, um Umgebungsvariablen aus einer Datei zu laden, was sich zunächst als unkomplizierte Lösung darstellt. Doch wenn die Wartung einer solchen Bibliothek plötzlich eingestellt wird, wie es bei dotenv der Fall war, entsteht ein Sicherheitsrisiko, das nicht immer sofort erkannt wird. In diesem konkreten Fall musste auf die Alternative dotenvy umgestiegen werden, doch die Frage bleibt, inwiefern solche zusätzlichen Abhängigkeiten tatsächlich notwendig sind.

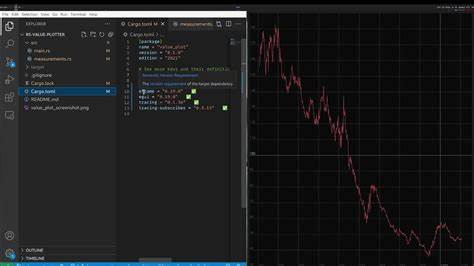

Manchmal ist es möglich, kleinere Funktionen selbst zu implementieren und dadurch den externen Ballast zu reduzieren. Neben der Wartbarkeit ist die schiere Größe des zugrunde liegenden Codes mit Blick auf einige zentrale Libraries beeindruckend – und gleichzeitig erschreckend. Tokio ist ein Paradebeispiel für exzellente Community-Arbeit und Performanceoptimierung in Rust. Als ein asynchrones Laufzeitsystem, das durch Multithreading und dynamisches Task-Management glänzt, kann Tokio die umfassenden Anforderungen moderner Webserver unterstützen. Die Integration von Tokio zusammen mit axum – einem Webserver-Framework, das auf Tokio aufbaut – ermöglicht die Entwicklung hochperformanter und robuster Webanwendungen.

Doch diese leistungsfähigen Crates bringen einen immensen Codeumfang mit sich. Bei einem klein erscheinenden Projekt, das beispielsweise neben Tokio noch Reqwest, ripunzip, serde, sowie diverse Logging-Tools wie tracing einbaut, konnte die Codebasis auf über 3,6 Millionen Lines of Code wachsen – wohlgemerkt inklusive aller Abhängigkeiten. Das bedeutet, dass ein Projekt mit nur etwa 1000 selbstgeschriebenen Codezeilen auf eine absichtlich gewünschte Modularität durch umfangreiche externe Bibliotheken angewiesen ist, die potentielle Angriffsflächen bedeuten und eine Prüfung der Codequalität erschweren. Der Vergleich mit dem Linux-Kernel, der bei rund 27,8 Millionen Zeilen liegt, offenbart, wie groß das Verhältnis von Drittanbietercode in kleinen Rust-Projekten sein kann. Für Entwickler stellt sich hier die fundamentale Frage, wie man diesen Berg an Abhängigkeiten zuverlässig überprüfen und damit die Sicherheit und Stabilität der eigenen Software garantieren kann.

Die Problematik ist zudem verwoben mit der Philosophie von Rust selbst. Im Gegensatz zu Sprachen wie Go, die bestrebt sind, möglichst viel Funktionalität in die Standardbibliothek zu integrieren, setzt Rust aufgrund seines Anspruchs, auch auf Ressourcen-limitierten Plattformen wie eingebetteten Systemen eingesetzt zu werden, auf Modularität und eine schlanke Standardbibliothek. Jeder neue Bestandteil der std-Bibliothek muss sorgsam entwickelt und gewartet werden, was den Verwaltungsaufwand für das Rust-Team erhöht. Tokio ist hierfür ein Paradebeispiel: Die enorme Aktivität in den offiziellen Repositorien und Developer-Kanälen zeigt den riesigen Beitrag der Community, aber verdeutlicht auch, wie aufwändig die Pflege solch komplexer Crates ist. Entwickler stehen daher vor einer Zwiespältigkeit: auf der einen Seite wollen sie die Vorteile moderner, gut getesteter und leistungsfähiger Bibliotheken nutzen, auf der anderen Seite besteht die Gefahr, sich von Drittanbietercode abhängig zu machen, der möglicherweise unsicher, ungewartet oder aufgebläht ist.

Lösungen in Sicht zu haben ist wichtig, aber der Weg dahin bleibt herausfordernd. Einige der diskutierten Ansätze beziehen sich darauf, möglichst wenige und gut geprüfte Abhängigkeiten zu nutzen. Das bedeutet, bei trivialen Aufgaben lieber eigenen, sauberen Code zu schreiben, anstatt blind auf eine weitere Crate zu setzen. Zudem gibt es Initiativen, um bessere Werkzeuge im Rust-Ökosystem zu schaffen, die es ermöglichen zu erkennen, welcher Code tatsächlich in die finale Binärdatei kompiliert wird. So könnten beispielsweise Crates mit Features und Plattform-spezifischen Implementierungen selektiver eingebunden werden, sodass unnötiger Ballast vermieden wird.

Aktuell existiert dazu kein vollständig ausgereifter Standard, was den bewussten Umgang mit Abhängigkeiten erschwert. Auch größere Unternehmen, die Rust im produktiven Umfeld einsetzen, berichten von ähnlichen Herausforderungen. Bei Cloudflare, das auf Tokio baut, ist es gängige Praxis, sich auf bewährte Crates aus crates.io zu verlassen. Dennoch bleibt die Frage, in welchem Umfang diese Unternehmen ihre Abhängigkeiten auditiert haben und wie sie mit potenziellen Risiken umgehen.

Projekte wie ClickHouse, das sich mit Storage- und Performancefragen beschäftigt, haben explizit Probleme mit der Größe der Binärdateien erwähnt, was auf die Komplexität durch externe Pakete zurückzuführen sein könnte. Die Pflege von Rust-Projekten erfordert daher eine bewusste strategische Herangehensweise: Sicherheitsrisiken müssen ernst genommen werden, die Ressourcen für regelmäßige Codeaudits müssen bereitgestellt werden, und der Abhängigkeitsbaum sollte möglichst schlank gehalten werden. Darüber hinaus ist eine stärkere Automatisierung von Sicherheitsprüfungen sowie die Weiterentwicklung von Tooling nötig, um Entwicklern die Kontrolle über ihre Codebasis zu erleichtern. Letztendlich zeigt sich, dass die Abhängigkeiten in Rust zwar mächtig und produktivitätssteigernd sind, allerdings auch ein erhebliches Risiko bergen können. Ein gesundes Maß an Skepsis und die Bereitschaft, auch mal selbst Hand anzulegen und nicht blind auf Crates zu vertrauen, sind essenziell.