Im Jahr 2025 beobachten Experten der Cybersicherheitsbranche eine dramatische Verschiebung bei den Ursachen von Datenschutzverletzungen. Während in der Vergangenheit Schlagzeilen meist von Ransomware-Angriffen oder Zero-Day-Exploits dominiert wurden, zeigen die aktuellen Daten des Verizon Data Breach Investigations Report (DBIR) ein anderes Bild. Es sind vor allem zwei Faktoren, die sich still und kontinuierlich als Haupttreiber der fatalsten Sicherheitsvorfälle herauskristallisieren: die Einbindung von Drittparteien und der Missbrauch von Maschinenidentitäten. Diese Entwicklung stellt Unternehmen vor neue, komplexe Herausforderungen und macht eine Neuausrichtung der Sicherheitsstrategien notwendig. Die Konsequenzen für die Zukunft der IT-Sicherheit sind weitreichend und erfordern ein grundlegendes Umdenken, insbesondere in Bezug auf die Verwaltung aller digitalen Identitäten.

Drittparteien sind heute integraler Bestandteil der Unternehmenslandschaft und haben somit auch direkten Einfluss auf die IT-Sicherheit. Dabei umfasst der Begriff eine Vielzahl von externen Akteuren, darunter Auftragnehmer, Zulieferer, Geschäftspartner, Managed-Service-Provider und weitere Affiliates. Obwohl diese Kooperationen betriebliche Effizienz und Innovation vorantreiben können, entstehen dadurch gleichzeitig weitreichende Identitätssilos, die schwer zu überblicken und zu kontrollieren sind. Die Berichte zeigen, dass im Vergleich zum Vorjahr die mit Drittparteien verbundenen Datenschutzverletzungen um das Doppelte auf 30 Prozent gestiegen sind. Ein Hauptgrund liegt in der mangelhaften Verwaltung des gesamten Lebenszyklus von Drittparteien-Zugängen.

So entstehen oft Situationen, in denen ein einmal eingerichteter Account eines externen Mitarbeiters nach Projektabschluss nicht rechtzeitig deaktiviert wird, oder Geschäftspartner unverhältnismäßig viele Zugriffsrechte erhalten, die sie für ihre Aufgaben nicht benötigen. Solche Fehler öffnen Hackern Tür und Tor und führen branchenübergreifend zu massiven Sicherheitsvorfällen, die nicht mehr nur einen Sektor betreffen. Insbesondere sensible Branchen wie Gesundheitswesen, Finanzdienstleistungen, produzierendes Gewerbe oder staatliche Einrichtungen fallen immer häufiger den Angriffen zum Opfer, die ihre Wurzel in unzureichend kontrollierten Drittparteizugängen haben. Folgerichtig wird gefordert, dass Unternehmen ihre Identitäts- und Zugriffsverwaltung nicht nur auf ihre eigenen Mitarbeiter beschränken, sondern konsequent auf alle externen Nutzer ausdehnen. Dabei geht es vor allem darum, für Transparenz zu sorgen, Verantwortlichkeiten klar zu definieren und sicherzustellen, dass der Zugriff auf Unternehmensressourcen unmittelbar nach Beendigung der Zusammenarbeit entzogen wird.

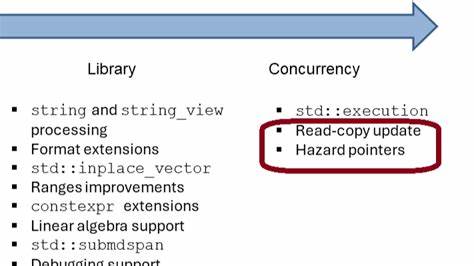

Neben den Risiken durch Drittparteien gewinnen auch Maschinenidentitäten immer mehr an Bedeutung als kritische Angriffspunkte. Hinter diesem Begriff verbergen sich unter anderem Dienstkonten, Software-Bots, automatisierte Prozessroboter (RPA), KI-Agenten sowie API-Schlüssel, die als digitale Arbeitskräfte zunehmend Unternehmensprozesse steuern und automatisieren. Das Wachstum dieser digitale Identitäten erfolgt exponentiell, oft ohne klare Verantwortlichkeiten oder zentralisierte Überwachung. Besonders im Kontext der rasanten Entwicklung und Integration von Künstlicher Intelligenz steigt die Anzahl dieser Maschinenidentitäten weiterhin stark an. Laut dem DBIR 2025 gehören Credential-basierte Angriffe nach wie vor zu den favorisierten Methoden für Initialzugriffe bei Cyberangriffen.

Dabei nehmen Angreifer vermehrt ungesicherte oder unzureichend verwaltete Maschinenkonten ins Visier. Solche Accounts ermöglichen nicht nur das Eindringen in Netzwerke, sondern bieten auch ideale Voraussetzungen zur Eskalation von Zugriffsrechten und zur Extraktion sensibler Daten. Die Gefahr wird durch oft fehlende Standards und spezialisierte Sicherheitslösungen für Maschinenidentitäten zusätzlich verschärft. Traditionelle Identitäts- und Zugriffsmanagement-Systeme konzentrieren sich meist auf menschliche Benutzer, wodurch Maschinenkonten oft stiefmütterlich behandelt werden. Dieses Missverhältnis verdeutlicht die Dringlichkeit, branchenspezifische Sicherheitsmodelle weiterzuentwickeln, die eine skalierbare und automatisierte Verwaltung von Maschinenidentitäten ermöglichen.

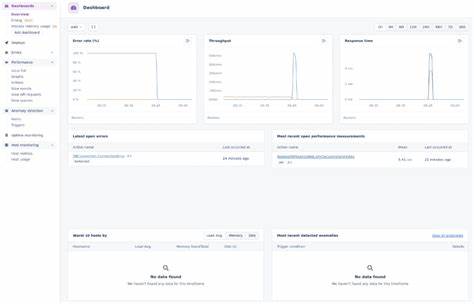

Nur so können Organisationen wirkungsvoll gegen die zunehmende Komplexität und Gefahr von Credential-Angriffen auf ihre digitalen Arbeitskräfte ankommen. Die derzeitigen Vorfälle zeigen deutlich, dass fragmentierte Identitätsstrategien ein großes Sicherheitsrisiko darstellen. Wenn Unternehmen beispielsweise Mitarbeiter, Drittparteien und Maschinenisoliert verwalten oder für letztere gar keine umfassenden Sicherheitskonzepte fertigstellen, entsteht eine Vielzahl von Schwachstellen und blinden Flecken. Angreifer nutzen diese Lücken gezielt aus: Sie müssen nicht alle Schutzmechanismen überwinden, sondern lediglich einen einzigen Zugangspunkt finden, der unzureichend geschützt ist. Aus diesem Grund rückt die Notwendigkeit einer ganzheitlichen Identitätsverwaltung immer stärker in den Fokus.

Identitätssicherheit darf nicht fragmentiert sein – Identität ist Identität, unabhängig davon, ob Menschen, Partner oder Maschinen dahinter stehen. Unternehmen, die ihre Zukunftsfähigkeit bewahren wollen, erkennen, dass nur eine einheitliche und koordinierte Sicherheitsstrategie alle Identitäten gleichzeitig verwalten und schützen kann. Diese integrierte Herangehensweise erhöht nicht nur die Transparenz und Reaktionsgeschwindigkeit in der Sicherheitsabwehr, sondern schließt auch kritische Lücken, die Hacker sonst ausnutzen könnten. Zu den Vorteilen einer solchen Strategie zählen die konsolidierte Überwachung aller Zugriffe, automatisierte Prozesse zur Rechtevergabe und -entzug sowie die Verbesserung der Compliance und Auditierbarkeit in komplexen Unternehmensumgebungen. Der Anbieter SailPoint etwa bietet mit seiner Atlas-Plattform speziell entwickelte Lösungen zur ganzheitlichen Verwaltung von menschlichen, nicht-menschlichen und Drittparteienidentitäten an.

Diese Tools unterstützen Unternehmen dabei, das Chaos unterschiedlicher Identitätssysteme zu überwinden und strategische Klarheit zu gewinnen. Besonders in Hinsicht auf die wachsende Bedeutung von Maschinenidentitäten ist ein Umdenken in der Sicherheitskrise unumgänglich. Die klassische Sichtweise, die sich vorwiegend auf menschliche Nutzer bezieht, ist im Zeitalter automatisierter Prozesse und KI-Agenten nicht mehr ausreichend. Diverse Fachbeiträge zeigen darüber hinaus, dass sich Maschinenidentitäten stetig weiterentwickeln und zunehmend komplexer werden – eine Entwicklung, der traditionelle Governance-Modelle nicht gewachsen sind. Die Konsequenz daraus ist klar: Es ist höchste Zeit, die Kluft zwischen menschlicher und maschineller Identitätssicherung zu schließen, bevor Cyberkriminelle diese Lücke nutzen.

Für Unternehmen heißt das: in robuste, skalierbare und automatisierte Lösungen investieren, die alle Identitäten gleichermaßen überwachen und schützen. Damit erhöhen sie ihre Widerstandsfähigkeit gegenüber Angriffen erheblich und sichern ihre kritischen Systeme nachhaltig. Die Sicherheitslage in 2025 zeigt eindrücklich, dass der Schutz von Mitarbeiterkonten allein längst nicht mehr genügt. Angreifer setzen bei ihren Cyberattacken verstärkt auf indirekte Wege über Drittparteien oder über Maschinenidentitäten, um Zugriffe zu erhalten. Nur wer eine ganzheitliche Identitätsstrategie verfolgt, reduziert dieses Risiko signifikant.

Letztlich entscheidet die Fähigkeit, sämtliche Identitäten im Unternehmen vereint und kontrolliert zu verwalten, über den Erfolg oder Misserfolg im Kampf gegen die wachsenden Bedrohungen der digitalen Welt. Die Herausforderung ist groß, doch die Zeit zum Handeln ist jetzt – denn wer die Zukunft sichern will, muss die unsichtbaren Risiken hinter den Kulissen ins Visier nehmen und wirksam entschärfen.