Die Kommunikation über Netzwerke entwickelt sich stetig weiter, um schnelle und effiziente Datenübertragungen zu gewährleisten. Insbesondere textbasierte Protokolle, bei denen Anfragen und Antworten in Textform, meist zeilenbasiert, ausgetauscht werden, spielen in vielen Anwendungen eine entscheidende Rolle. Hierzu zählen etwa Protokolle wie SMTP, NNTP oder HTTP. Ein Konzept, das für eine Beschleunigung dieser Protokolle eingeführt wurde, ist die sogenannte Pipelining-Technik. Dabei werden mehrere Anfragen vom Client an den Server geschickt, ohne auf die Antwort der vorherigen Anfrage zu warten.

Obwohl dieser Ansatz die Geschwindigkeit erhöhen kann, birgt er auch erhebliche Risiken, insbesondere in Form von State Machine Corruption, also der Beschädigung oder inkorrekten Verarbeitung interner Zustandsautomaten im Server. Um die Problematik besser zu verstehen, ist es wichtig, die Arbeitsweise solcher textbasierten Protokolle zu beleuchten. Normalerweise erfolgt eine Anfrage-Antwort-Sequenz streng sequenziell: Der Client sendet einen Befehl, wartet auf die Antwort des Servers, bevor die nächste Anfrage gesendet wird. Das Pipelining jedoch erlaubt es, mehrere Befehle zu hintereinander abzusetzen, wodurch sich die Netzwerkauslastung und die Antwortzeit verbessern lassen. Allerdings erwarten Server nicht immer, dass mehrere Anfragen nacheinander ohne Antwort empfangen werden, was dazu führen kann, dass die interne Zustandsverwaltung des Servers durcheinander gerät.

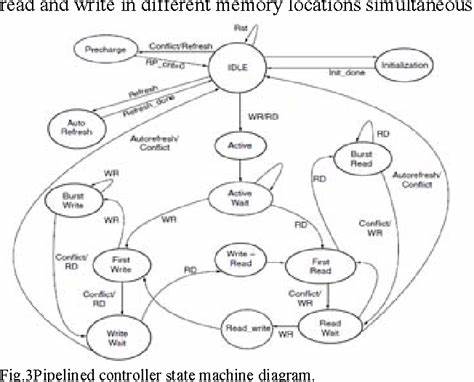

Zentral für viele serverseitige Implementierungen ist ein sogenannter state machine—ein Zustandssystem, das den aktuellen Bearbeitungsstand einer Verbindung repräsentiert. Typischerweise weiß der Server anhand des letzten empfangenen Befehls und des aktuellen Zustands, wie er die nächste eingehende Anfrage korrekt verarbeiten muss. Die meisten Server verlassen sich jedoch auf eine implizite Annahme: Zu jedem Zeitpunkt ist nur ein Befehl aktiv, und der Server bearbeitet ihn in einer geordneten Reihenfolge. Bei Pipelining kann es geschehen, dass durch vorzeitiges oder paralleles Eintreffen von Befehlen die Zustandsmaschine in eine inkonsistente Lage versetzt wird. Dadurch können etwa Befehle vorzeitig beantwortet werden, Anfragen vermischt, oder gar falsche Antworten gesendet werden.

Ein anschauliches Beispiel hierfür lässt sich bei SMTP betrachten. Nehmen wir an, ein Client sendet zunächst den MAIL FROM-Befehl, der den Absender einer E-Mail spezifiziert. Der Server beginnt, diesen zu prüfen, etwa durch eine DNS-Abfrage der Zuverlässigkeit des Absenders. Während diese Überprüfung noch andauert, trifft aber bereits ein RCPT TO-Befehl ein, der den Empfänger definiert. Ein schlecht implementierter Server könnte die Prüfung des MAIL FROM-Befehls noch nicht abgeschlossen haben und dennoch direkt auf die RCPT TO-Befehle reagieren.

Dies kann zu unangemessenen Entscheidungen führen, etwa das Akzeptieren fehlerhafter Empfänger oder das Verwerfen legitimer Anfragen. Technisch kann der Fehler darin liegen, dass der Server das Konzept von EINEM aktiven Lesewakeup oder Ereignis pro Datei-Deskriptor (fd) annimmt. In einer Umgebung mit multiplexed I/O, beispielsweise durch die Nutzung von select oder epoll in Unix-basierten Systemen, können mehrere Daten im Empfangspuffer vorliegen. Ein Server, der davon ausgeht, dass beim nächsten „fd ready“-Signal nur ein einzelner vollständiger Befehl verfügbar ist, wird überrascht, wenn tatsächlich zwei oder mehr Anfragen direkt hintereinander eintreffen. Das Ergebnis ist, dass die Zustandsmaschine voreilig weiterläuft, ohne auf die notwendigen Zwischenschritte zu warten.

Derartige Probleme sind kein bloß theoretisches Risiko, sondern haben reale Auswirkungen. So gibt es historische und dokumentierte Fälle, bei denen Server durch solche Zustandskorruptionen falsch reagierten, E-Mails inkorrekt akzeptierten oder ablehnten und im schlimmsten Fall sogar Sicherheitslücken öffneten. Besonders in Zeiten, bevor SPF (Sender Policy Framework) oder DKIM (DomainKeys Identified Mail) zum Standard gehörten, konnten solche Fehler die Zustellung beeinträchtigen oder den Weg für Spam und Phishing ebnen. Ein weiterer Aspekt, der die Komplexität erhöht, sind Puffer- und Buffering-Mechanismen auf verschiedenen Ebenen – sei es im Betriebssystem, in der Programmiersprache oder sogar in der Middleware. RFC 2920 etwa beschreibt genau solche Probleme im Kontext von stdio-Buffering und fork/exec-Operationen.

Lesen Server zu früh aus dem Datenstrom, und führen dabei neue Prozesse aus, können Daten verloren gehen, was die korrekte Verarbeitung weiter erschwert. Ebenso wird der Server durch Deadlocks bedroht, wenn er beim Pipelining nicht kontinuierlich alle Antworten auslies oder wenn Antwortpuffer überlaufen. Die Lösung des Problems liegt in einer bewussten und expliziten Verwaltung des Zustands. Robuste Server implementieren klar definierte State Machines, welche die exakte Bearbeitungsphase für jede eingehende Anfrage verfolgen. Dies bedeutet, dass ein Befehl erst vollständig bearbeitet und beantwortet wird, bevor der nächste angenommen wird.

Auch eine klare Trennung zwischen verschiedenen operationellen Phasen, etwa durch separate Zustandsvariablen oder organisatorische Schichten, trägt dazu bei, ungewollte Vermischungen zu vermeiden. Darüber hinaus muss beim Einsatz von Pipelining die Einbindung asynchroner oder nebenläufiger Prozesse sorgfältig abgestimmt werden, um Kollisionen im Zugriff auf gemeinsame Ressourcen zu vermeiden. Obwohl manche Protokolle wie NNTP explizit Pipelining unterstützen und fest in ihrem Standard verankert haben, ist die praktische Nutzung oft limitiert. HTTP/1.1 definierte Pipelining als Feature, doch wegen der komplexen Handhabung und schlechter Unterstützung in Servern und Clients ist es heute weitgehend obsolet und wurde durch HTTP/2 und HTTP/3 mit Multiplexing ersetzt.

SMTP hingegen bietet Pipelining vor allem als Option an, warnt jedoch vor Problemen aufgrund instabiler Serverimplementierungen. Diese divergierenden Realitäten unterstreichen, wie wichtig eine solide, state-machine-basierte Implementierung auf Serverseite ist. Gerade im Zeitalter wachsender Anforderungen an Netzwerksicherheit und Skalierbarkeit gewinnt die Vermeidung von state machine corruption an Bedeutung. Fehlende oder fehlerhafte Zustandsverwaltung kann nicht nur zu Inkonsistenzen führen, sondern auch zu selbstverschuldeten Angriffspunkten. So ermöglicht eine inkorrekte Verarbeitung von aufeinanderfolgenden Befehlen Angriffe, bei denen durch manipulierte Anfragen beispielsweise Rechte eskaliert oder Filtermechanismen umgangen werden.