Künstliche Intelligenz revolutioniert die Art und Weise, wie Unternehmen operieren. Insbesondere KI-Agenten gewinnen immer mehr an Bedeutung, da sie Aufgaben automatisieren, Kundenanfragen bearbeiten und datengestützte Entscheidungen in Echtzeit treffen können. Doch mit diesen Vorteilen gehen auch ernsthafte Sicherheitsrisiken einher. Unternehmen, die KI-Agenten einsetzen, müssen sich intensiv mit deren Absicherung beschäftigen, um sich vor Datenmissbrauch, Cyberangriffen und Identitätsdiebstahl zu schützen. KI-Agenten unterscheiden sich grundlegend von herkömmlichen Chatbots oder traditionellen Softwareanwendungen.

Sie arbeiten autonom, analysieren große Datenmengen und treffen eigenständige Entscheidungen, was sie besonders anfällig für Angriffe macht. Hacker sehen darin ein attraktives Ziel, um versteckt sensible Informationen zu entwenden oder sogar Systeme zu manipulieren. Die Herausforderungen liegen dabei nicht nur in der technischen Absicherung, sondern auch in der Vertrauensbildung bei Nutzern, die mit KI-Systemen interagieren. Einer der größten Risiken ist der unbemerkte Datenverlust. KI-Agenten arbeiten oft mit sensiblen Informationen aus verschiedenen Quellen.

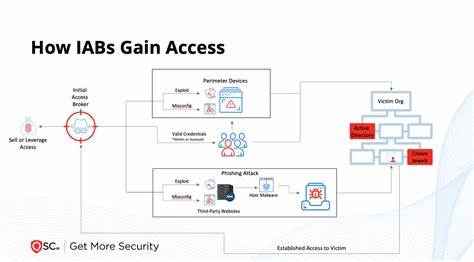

Wenn diese Daten nicht ausreichend geschützt sind, können Hacker Schwachstellen ausnutzen, um auf vertrauliche Geschäfts- und Kundendaten zuzugreifen. Dies kann verheerende Folgen haben, wie etwa Reputationsschäden, finanzielle Verluste oder rechtliche Konsequenzen aufgrund von Datenschutzverletzungen. Ein weiterer kritischer Punkt ist die Gefahr von Adversarial Attacks. Diese gezielten Manipulationen zielen darauf ab, das Verhalten der KI-Agenten zu beeinflussen, indem schädliche Eingaben getarnt als legitime Daten eingeschleust werden. Solche Angriffe können dazu führen, dass die KI falsche Entscheidungen trifft, die Vertraulichkeit gefährdet oder sogar den Zugriff auf andere Teile der IT-Infrastruktur ermöglicht.

Sicherheitsmaßnahmen müssen daher nicht nur auf den Schutz der Daten fokussieren, sondern auch die Integrität der von der KI verarbeiteten Informationen sicherstellen. Identitätsmissbrauch ist ebenfalls ein verbreitetes Sicherheitsproblem. KI-Agenten, die auf Nutzeridentitäten zugreifen oder diese verwalten, sind attraktive Ziele für Cyberkriminelle. Durch die Übernahme von Accounts können Hacker vertrauliche Daten abrufen, Aktionen im Namen legitimer Nutzer ausführen oder Systeme kompromittieren. Unternehmen müssen deswegen Identity-First-Sicherheitsansätze implementieren, die mehrschichtige Authentifizierungen und kontinuierliche Überwachung vorsehen.

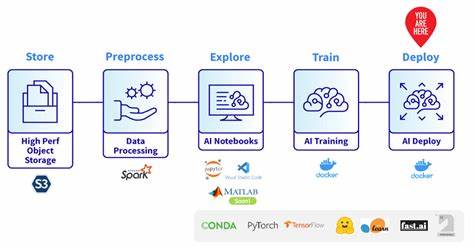

Die Absicherung von KI-Agenten beginnt bereits bei der Planung und Entwicklung. Bereits während der Softwareentwicklung sollten Sicherheitsaspekte fest in den Prozess integriert werden. Dazu gehört die Durchführung regelmäßiger Schwachstellenanalysen, das Testen der Anwendungen gegen gängige Angriffsszenarien und das Einhalten von Compliance-Richtlinien. Nur so lässt sich gewährleisten, dass potenzielle Sicherheitslücken frühzeitig entdeckt und behoben werden können. Zudem spielt die Verschlüsselung eine zentrale Rolle.

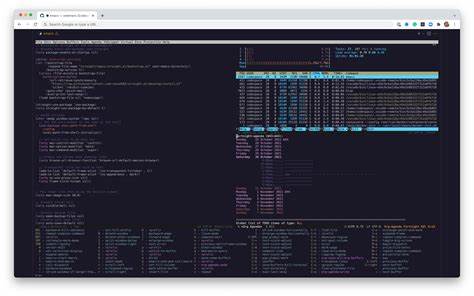

Sämtliche Kommunikation zwischen KI-Agenten und den zugrundeliegenden Systemen sollte durch moderne Verschlüsselungsverfahren geschützt sein, um Abhörversuche und Datenmanipulation zu verhindern. Auch interne Datenbestände müssen verschlüsselt gespeichert werden, damit selbst im Fall eines Systemzugriffs die gestohlenen Informationen unbrauchbar bleiben. Da KI-Agenten oftmals auf Cloud-Infrastrukturen basieren, darf das Thema Cloud-Sicherheit nicht vernachlässigt werden. Fehlkonfigurationen, mangelnde Zugriffsregelungen oder unzureichendes Monitoring sind häufige Ursachen für Sicherheitsvorfälle. Unternehmen sollten daher spezialisierte Cloud-Sicherheitslösungen einsetzen, die automatisierte Überwachung, Anomalieerkennung und schnelle Reaktionsmechanismen bieten.

Die Benutzerfreundlichkeit darf bei der Sicherheit nicht zu kurz kommen. Sicherheitsmaßnahmen, die zu kompliziert sind, führen oft zu Umgehungen oder Fehlbedienungen. Hier ist es wichtig, Praktiken zu implementieren, die sowohl robust als auch intuitiv sind, etwa durch Single Sign-On oder adaptive Authentifizierung, die das Nutzererlebnis verbessern und gleichzeitig Schutz bieten. Ein weiterer wichtiger Faktor ist das Schulungskonzept für Mitarbeiter. Die meisten Sicherheitsvorfälle entstehen durch menschliches Fehlverhalten oder Unwissenheit.

Durch regelmäßige Trainings und sensibilisierende Maßnahmen können Unternehmen die Awareness für Sicherheitsrisiken rund um KI-Agenten erhöhen und die Mitarbeiter befähigen, verdächtige Aktivitäten frühzeitig zu erkennen und entsprechend zu reagieren. Um den Überblick über die Sicherheitslage zu behalten, sind kontinuierliche Monitoring- und Auditprozesse unerlässlich. Diese sollten sowohl die technischen Systeme als auch die Geschäftsprozesse umfassen, um potenzielle Schwachstellen schnell identifizieren und beheben zu können. Moderne Security-Analytics-Tools erleichtern die Auswertung großer Datenmengen und helfen dabei, ungewöhnliches Verhalten automatisiert zu erkennen. Die Zusammenarbeit mit externen Sicherheitsexperten kann dabei helfen, zusätzliche Perspektiven zu gewinnen und Sicherheitskonzepte stetig zu verbessern.

Penetrationstests, Red-Teaming-Übungen oder Beratungen bieten wertvolle Einsichten in die reale Angriffslandschaft und machen Unternehmen widerstandsfähiger gegen potenzielle Hackerangriffe. Nicht zuletzt ist die Transparenz gegenüber Kunden und Partnern ein entscheidendes Element der Sicherheitsstrategie. Offenlegung von Sicherheitsmaßnahmen und schnelle Kommunikation bei Vorfällen stärken das Vertrauen und reduzieren den möglichen Reputationsschaden. KI-Agenten bieten enormes Potenzial, erfolgreiche und innovative Geschäftsanwendungen zu realisieren, doch nur mit einem ganzheitlichen Sicherheitsansatz kann dieses Potenzial voll ausgeschöpft werden. Insgesamt zeigt sich, dass die Absicherung von KI-Agenten keine Aufgabe ist, die man nach der Implementierung vernachlässigen darf.

Vielmehr ist sie ein kontinuierlicher Prozess, der alle Bereiche eines Unternehmens betrifft – von der technischen Infrastruktur über Mitarbeiter bis zur Unternehmenskultur. Nur so lassen sich die wachsenden Bedrohungen in einer zunehmend digitalisierten und automatisierten Welt wirksam abwehren. Unternehmen, die KI-Agenten sicher gestalten und betreiben möchten, sollten bereits heute damit beginnen, bewährte Sicherheitsmethoden anzuwenden und diese ständig weiterzuentwickeln. Dadurch schützen sie nicht nur ihre Daten und Systeme, sondern schaffen zugleich eine Vertrauensbasis für Kunden, Partner und Mitarbeiter – eine Voraussetzung, um im Zeitalter der Künstlichen Intelligenz erfolgreich und nachhaltig zu agieren.