Ab August 2025 wird die Einhaltung der RED II-Anforderungen für alle Hersteller von Funkgeräten in der Europäischen Union verpflichtend. Die neuen harmonisierten Standards der EN 18031-Serie präzisieren die Cybersicherheitsvorgaben und betreffen eine Vielzahl an vernetzten Geräten. Hersteller müssen sich daher dringend mit den technischen und rechtlichen Neuerungen auseinandersetzen, um ihre Produkte sicher, compliant und wettbewerbsfähig zu halten. Die Radio Equipment Directive, kurz RED, wurde 2014 erstmalig eingeführt und trat 2016 in Kraft. Sie war der Meilenstein zur Vereinheitlichung der Anforderungen für Funk- und Telekommunikationsgeräte in Europa.

Mit der Digitalisierung und der explosionsartigen Verbreitung von vernetzten Endgeräten zeigte sich jedoch, dass die ursprünglichen Vorgaben nicht ausreichten, um aktuellen Cyberbedrohungen zu begegnen. Mit der Delegierten Verordnung RED II wurde daher ein erweitertes Regelwerk geschaffen, das explizit Cybersicherheitsanforderungen definiert. Die wichtigsten Grundlagen dazu finden sich in den jetzt harmonisierten Normen EN 18031-1, EN 18031-2 und EN 18031-3, die Sicherheitsstandards für unterschiedliche Gerätekategorien mit Funkschnittstellen festlegen. Die Norm EN 18031-1 fokussiert auf die Sicherheit von Geräten mit Funkkomponenten, die mit dem Internet verbunden sind. Vernetzte Haushaltsgeräte, smarte Türklingeln oder industriell genutzte Funkmodule fallen darunter.

Hersteller müssen nachweisen, dass Software und Firmware sicher gestaltet sind, Schwachstellen systematisch erkannt und behoben werden sowie Maßnahmen gegen unautorisierten Zugriff bestehen. EN 18031-2 bezieht sich speziell auf IoT-Geräte mit erhöhten Schutzanforderungen, darunter auch Spielzeug, Wearables und Geräte für die Kinderbetreuung. Da hier sensible Daten oder körperliche Sicherheit betroffen sein können, sind strengere Sicherheitsmaßnahmen erforderlich. EN 18031-3 adressiert Geräte, die mit virtuellen Währungen arbeiten, zum Beispiel Kryptowährungs-Wallets. Da diese besonders angreifbar sind und ein hohes Missbrauchsrisiko besteht, gelten hierfür besonders hohe Sicherheitsanforderungen.

Die Einhaltung dieser harmonisierten Standards bringt Herstellern eine wichtige Rechtssicherheit: Sie können eine sogenannte Konformitätsvermutung nutzen. Das bedeutet, dass bei vollständiger Umsetzung der Normen ihre Produkte als regelkonform mit den RED-Cybersicherheitsanforderungen gelten. Eine Selbstdeklaration zur Einhaltung erleichtert so auch den grenzüberschreitenden Marktzugang innerhalb der EU erheblich. Allerdings geht dies nur so lange problemlos, wie der Hersteller sämtliche Anforderungen lückenlos umsetzt und belastbare Nachweise dazu vorlegen kann. Vor diesem Hintergrund sind umfassende und gut dokumentierte Prüfungen und Bewertungen der Produktcybersicherheit heute unumgänglich.

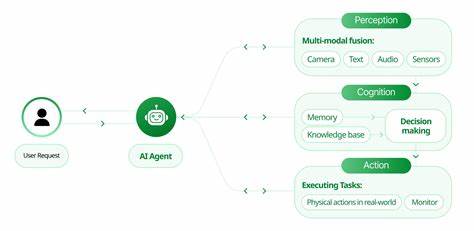

Eine der führenden Lösungen in diesem Umfeld bietet die Düsseldorfer ONEKEY GmbH. Das Unternehmen hat seine Product Cybersecurity & Compliance Platform (OCP) erweitert und kombiniert automatisierte technische Sicherheitsprüfungen mit Expertenberatung und speziell zugeschnittenen Assessments auf Basis der neuen RED II-Normen. Eines der zentralen Features ist die KI-gestützte Erkennung kritischer Sicherheitslücken in Firmware und binärem Code ohne Zugriff auf Quellcodes oder Netzwerke. Hinzu kommt die automatisierte Erstellung einer Software Bill of Materials (SBOM), die Herstellung, Entwicklung und Softwarelieferketten transparent macht und Schwachstellen proaktiv erkennbar macht. Der in ONEKEY integrierte Compliance Wizard unterstützt Hersteller bei der Erfüllung vielfältiger EU- und internationaler Regularien, darunter nicht nur RED II, sondern auch der EU Cyber Resilience Act, IEC 62443-4-2 oder ETSI 303645.

Damit erhalten Unternehmen eine ganzheitliche Plattform, die sie entlang des gesamten Produktlebenszyklus begleitet – vom Einkauf und Design über Entwicklung und Produktion bis hin zum End-of-Life-Management. Aus praktischer Sicht bedeutet dies, dass Hersteller ihre Produktentwicklungsprozesse anpassen müssen, um auch die dokumentarischen und organisatorischen Anforderungen von RED II zu erfüllen. Neben technischen Maßnahmen sind regelmäßige Schwachstellen-Scans, ein großes Augenmerk auf das Schwachstellen-Management und gut strukturierte Cybersecurity-Dokumentationen ab sofort Pflicht. Für viele kleine und mittelständische Unternehmen kann die Umsetzung dieser Anforderungen eine Herausforderung darstellen. Hier bieten sich Beratungs- und Workshop-Leistungen an, die unter anderem von ONEKEY angeboten werden.

Durch interaktive Schulungen und strukturierte Ist-Zustandsanalysen erkennen Unternehmen systematisch ihre bestehenden Sicherheitslücken (Gaps) und bekommen pragmatische Handlungsempfehlungen. Eine Roadmap mit konkreten Umsetzungsempfehlungen erleichtert dann die Einhaltung der Normen. Gerade im digitalen Zeitalter, in dem immer mehr Geräte mit Funktechnologie ausgestattet und vernetzt sind, schützen RED II-Richtlinien Verbraucher und Hersteller vor Cyberangriffen, Datenmissbrauch und wirtschaftlichen Schäden. Verbraucher gewinnen durch sichere Produkte mehr Vertrauen und Hersteller erzielen bessere Marktpositionen. Die EU-Kommission verfolgt mit der Verschärfung der RED-Normen das Ziel, eine einheitliche Sicherheitslinie in Europa zu etablieren.

Die Kombination aus technischen Mindestanforderungen, konsequentem Schwachstellenmanagement und umfangreicher Compliance-Dokumentation soll sowohl die Cybersicherheit auf technologischer Ebene als auch die Rechtssicherheit für Hersteller verbessern. Verstöße gegen die RED II-Anforderungen können künftig nicht nur mit Vertriebsverboten in der EU enden, sondern auch mit erheblichen finanziellen Strafen. Hersteller sollten deshalb frühzeitig die notwendigen Anpassungen vornehmen, um ihre Wettbewerbsfähigkeit nicht zu gefährden. Die damit verbundenen Anpassungen betreffen viele Branchen. Ob smartes Spielzeug, IoT-Anwendungen in der Industrie, Wearables oder Finanztechnologien wie Krypto-Wallets – sämtliche Hersteller von funkbasierten Endgeräten, die innerhalb der EU vermarktet werden, müssen ab August 2025 RED II-konform sein.

Dabei bedeutet Compliance heute mehr als rein technische Absicherung; sie schließt auch umfassende organisatorische und prozessuale Elemente ein. Das Einbinden von Cybersicherheitsexperten und modernen Compliance-Tools wird daher zum Erfolgsfaktor für professionelle Hersteller. Zusammenfassend lässt sich festhalten, dass RED II einen neuen Standard in der Produktsicherheit für Funkgeräte setzt. Die EU definiert damit nicht nur Mindestanforderungen, sondern fördert durch klare harmonisierte Normen ein hohes Vertrauensniveau bei Verbrauchern und Unternehmen gleichermaßen. Hersteller, die sich frühzeitig mit den Normen vertraut machen, die passende Technologie einsetzen und auf professionelle Beratung setzen, sichern sich entscheidende Wettbewerbsvorteile.

Plattformen wie ONEKEY sind für viele Firmen wertvolle Partner, um die komplexen Anforderungen schnell und effizient umzusetzen. In der zunehmend digitalisierten und vernetzten Welt ist Cybersicherheit keine Option mehr, sondern eine Pflicht. Die RED II-Standards sind dafür ein wichtiger Schritt und markieren eine klare Zäsur in der Sicherheit und Compliance von vernetzten Funkgeräten. Hersteller sollten jetzt aktiv werden und mit den neuen Anforderungen umgehen lernen – denn nur so bleiben Produkte nicht nur innovativ, sondern auch sicher und zukunftsfähig.