Die Verwaltung von Zugriffsrechten in Kubernetes-Clustern zählt zu den komplexesten Aufgaben für IT-Teams und Sicherheitsverantwortliche. Gerade in Zeiten wachsender Compliance-Anforderungen wie SOC 2 und GDPR ist es essenziell, präzise und nachvollziehbare Berichte über Berechtigungen bereitzustellen. Dabei steht die Kontrolle darüber, wer wann Zugriff auf sensible Ressourcen wie Secrets hat, im Vordergrund. Das klassische Vorgehen erweist sich dabei oft als zeitaufwendig, fehleranfällig und zuweilen unzureichend dokumentiert. Die Herausforderung besteht darin, ein Verfahren zu etablieren, das einerseits genaue Informationen liefert und andererseits die Integrität des Clusters wahrt – also ohne Veränderungen oder Eingriffe auskommt.

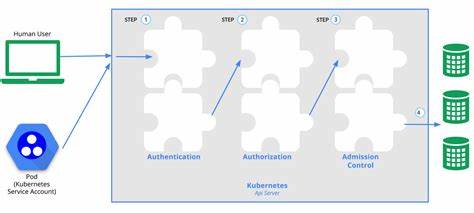

In diesem Kontext gewinnt ein neuer Ansatz mittels eines sogenannten zero-mutation Command Line Interface (CLI) an Bedeutung. Dieses Tool analysiert ausschließlich die bestehenden RBAC-Konfigurationen und generiert auditfertige Berichte, ohne selbst irgendwelche Modifikationen im Kubernetes-Cluster vorzunehmen. Die Vorteile eines solchen Tools sind vielfältig und reichen von Zeitersparnis über erhöhte Sicherheit bis hin zu automatisierter Compliance-Prüfung. Um die Relevanz dieses Konzeptes besser zu verstehen, lohnt sich zunächst ein Blick auf die grundlegenden Anforderungen und Herausforderungen bei der RBAC-Auditierung in Kubernetes-Umgebungen. Role-Based Access Control (RBAC) in Kubernetes definiert präzise, welche Nutzer oder Systeme auf welche Ressourcen im Cluster zugreifen dürfen.

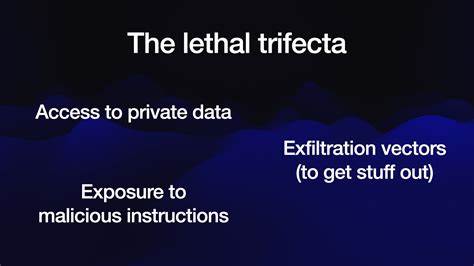

Für Unternehmen mit zahlreichen Microservices und DevOps-Pipelines kann die Menge an Rollen, RoleBindings und ClusterRoleBindings schnell unübersichtlich werden. Ebenso können Anpassungen im Laufe der Zeit zu sogenannten Berechtigungsdrifts führen, bei denen unerwünschte Rechte oder gar kritische Zugriffe unbemerkt im System verbleiben. Besonders die Kontrolle über den Zugriff auf Secrets ist von höchster Bedeutung, da dies etwa Zugangsschlüssel, Passwörter oder Zertifikate beinhaltet. Die klassische Methode, Rollen und Bindings mit Tools wie kubectl zu exportieren und anschließend manuell zu analysieren, entpuppt sich dabei für viele Teams als kaum praktikabel. Häufig enden Audits in der Praxis mit langen Kommandozeilen-Ausgaben, umständlichem Parsen von YAML-Dateien und schließlich Screenshots als Nachweis – ein Prozess der weder automatisiert noch skalierbar ist.

Gerade bei externen Audits, beispielsweise im Rahmen von SOC 2, die eine lückenlose Dokumentation fordern, stellt dies ein enormes Risiko dar, das zu Verzögerungen und zusätzlichen Kosten führen kann. Vor diesem Hintergrund wurde die Entwicklung eines zero-mutation CLI-Tools ins Leben gerufen, das den gesamten Scan- und Auditprozess auf eine neue Ebene hebt. Diese Lösung geht bewusst den Weg, keine Agenten zu installieren, keine zusätzlichen Custom Resource Definitions (CRDs) anzulegen oder über APIs Veränderungen am System vorzunehmen. Stattdessen greift das Tool ausschließlich lesend auf den API-Server zu und wertet die Ressourcen aus. Durch diese passive Scan-Strategie wird die Gefahr von Seiteneffekten oder unbeabsichtigten Systemeingriffen vollständig eliminiert, was insbesondere für sicherheitssensible Umgebungen ein entscheidender Fortschritt ist.

Die Auswertung deckt alle wichtigen Aspekte ab: Vom Scannen der Rollen und Bindungen über das Aufdecken von potenziellen Risiken wie das Vorhandensein von Cluster-Admin-Rollen, Wildcard-Berechtigungen oder Zugriffsrechten auf Secrets. Die Ergebnisse werden in übersichtlichen und auditfreundlichen Formaten ausgegeben. Markdown-Reports eignen sich hervorragend für die Weitergabe an Governance-, Risk- und Compliance-Teams oder externe Auditoren. Ergänzend stehen maschinenlesbare Formate wie CSV und JSON bereit, die in automatisierte Workflows oder CI/CD-Pipelines integriert werden können. Ein weiteres Highlight ist die Fähigkeit zur Drift-Erkennung.

Indem das Tool zwei unterschiedliche Scans miteinander vergleicht, lassen sich Veränderungen in den Zugriffsrechten transparent darstellen. Dies erleichtert nicht nur die Ursachenforschung bei Auffälligkeiten, sondern erlaubt auch die Implementierung von Warnmechanismen im Rahmen von kontinuierlicher Compliance-Prüfung. Teams können beispielsweise definieren, dass bei hochriskanten Zugriffsänderungen ein automatischer Build- oder Deployment-Prozess scheitert. Diese Integration in bestehende Continuous Integration- und GitOps-Workflows bietet einen erheblichen Mehrwert, weil sie Sicherheitsprüfungen nahtlos in den Entwicklungszyklus einbindet und somit Risiken schon vor dem Produktivstart minimiert. Doch wie relevant ist diese Art von Tool und Arbeitsweise für andere Teams? Ist der Aufwand für die Einrichtung und Pflege eines zero-mutation Scanners gerechtfertigt oder handelt es sich lediglich um Overengineering? Das Feedback aus der Praxis deutet auf eine breite Akzeptanz hin.

Viele Organisationen spiegeln den beschriebenen manuellen Kampf rund um Kubernetes-RBAC wider und sind dankbar für eine automatisierte und sich wiederholende Lösung. Insbesondere in regulierten Branchen, in denen Audits zum Alltag gehören, ist Stimme für die Nutzung solcher Tools deutlich zu hören. Die Fähigkeit, komplexe Berechtigungsmatrizen detailliert und fehlerfrei abzubilden, hebt die Audit- und Compliance-Standards auf ein höheres Niveau. Gleichzeitig entfällt der Aufwand, bei jedem Audit manuell YAML-Dateien zu durchsuchen oder weiße Flecken in der Berechtigungshistorie zu befürchten. Aus Sicht des Betriebs harmoniert das zero-mutation CLI perfekt mit modernen DevSecOps-Prinzipien.

Sicherheitsrelevante Sichtbarkeit wird als Code modelliert und unter Versionskontrolle gestellt. Dadurch werden Zugriffsänderungen nachvollziehbar, überprüfbar und reproduzierbar. Die vollständige Transparenz erleichtert auch das Onboarding neuer Teammitglieder sowie die Kommunikation mit nicht-technischen Stakeholdern, da die Berichte auch für Laien verständlich aufbereitet werden können. Zudem kann das Tool als unabhängige Kontrollinstanz fungieren, um Fehlkonfigurationen oder übermäßige Berechtigungen frühzeitig zu erkennen und zu verhindern. Ein potenzieller Nachteil bleibt jedoch der initiale Lern- und Implementierungsaufwand.

Teams, die bisher auf reine manuelle Inspektion gesetzt haben, müssen sich an automatisierte Prozesse gewöhnen und diese in ihre bestehende Toolchain einbinden. Auch ist eine gewisse Reife im Verständnis von Kubernetes-RBAC notwendig, um die Reports korrekt zu interpretieren und passende Maßnahmen abzuleiten. Nicht zuletzt hängt der Nutzen eines zero-mutation Auditing-Tools maßgeblich von der Aktualität und Genauigkeit der zugrundeliegenden Policies ab. Ohne klare interne Zugriffsrichtlinien droht sonst das Risiko, dass zwar die RBAC-Objekte transparent gemacht werden, darunter jedoch unklare Zugriffsmodelle verborgen bleiben. Unterm Strich stellt die Implementierung eines zero-mutation CLI-Tools für Kubernetes RBAC-Audits einen echten Fortschritt für Unternehmen dar, die eine nachhaltige, sichere und transparente Verwaltung ihrer Zugriffsrechte anstreben.

Es adressiert entscheidende Schwachpunkte herkömmlicher Auditprozesse, steigert die Effizienz und Support-Optionen und fügt sich nahtlos in moderne DevOps und Compliance-Strategien ein. Die Kombination aus passivem Scannen, standardisierten Reporting-Formaten und der Möglichkeit zur Integration in CI/CD-Umgebungen macht es zu einem wertvollen Werkzeug im Sicherheits- und Betriebsarsenal. Für sämtliche Organisationen, die mit Kubernetes arbeiten und Zugangskontrollen auf einem hohen Niveau halten möchten, lohnt sich daher die Auseinandersetzung mit dieser innovativen Technologie. Sie könnte sich als elementarer Baustein erweisen, um zukünftige Audit-Hürden zu meistern und die Sicherheitslage des Clusters kontinuierlich zu verbessern.