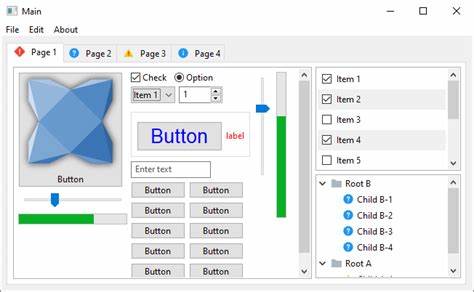

Roundcube zählt zu den etablierten offenen Webmail-Lösungen, die aufgrund ihrer Benutzerfreundlichkeit und Anpassungsfähigkeit weltweit eingesetzt werden. Die Plattform bietet E-Mail-Clients auf Webbasis und ist in diversen Unternehmensumgebungen integraler Bestandteil der täglichen Kommunikation. Dennoch wurde kürzlich eine schwerwiegende Sicherheitslücke entdeckt, die speziell Roundcube in Versionen bis einschließlich 1.6.10 betrifft und durch die im Detail die Methoden und Risiken von PHP-Objektdeserialisierung als Angriffspunkt genutzt werden.

Diese Schwachstelle, identifiziert unter dem CVE-Code CVE-2025-49113, ermöglicht Angreifern, nach erfolgreicher Authentifizierung im System, die Kontrolle über die betroffene Instanz zu erlangen und dabei potenziell kritischen Schadcode auszuführen. Das stellt für Unternehmen, Behörden und Privatnutzer eine akute Gefahr dar, sodass ein fundiertes Verständnis und gezielte Gegenmaßnahmen unverzichtbar sind. Um die riskanten Implikationen dieser Sicherheitslücke zu verstehen, ist es zunächst wichtig, die technische Natur der PHP-Objektdeserialisierung zu durchleuchten. PHP verwendet für die Speicherung und Übertragung komplexer Datentypen wie Objekte das so genannte Serialisieren, bei dem Objekte in einen stringbasierten Format überführt werden. Die umgekehrte Aktion, Deserialisierung, rekonstruiert aus diesem String wieder das ursprüngliche Objekt.

Problematisch wird dies, wenn unzureichend validierte oder manipulierte Daten bei der Deserialisierung verarbeitet werden. Angreifer können dabei malignen Code einschleusen, der im Kontext der Anwendung ausgeführt wird. In der Roundcube Schwachstelle ist dies exakt der Fall, da das System die Deserialisierung von benutzereingebetteten Daten nach der Authentifizierung ohne ausreichende Sicherheitsprüfungen vornimmt. Die Folge ist eine Post-Authentication Remote Code Execution Möglichkeit, die eine Erweiterung der Kompetenzen des Angreifers jenseits üblicher Nutzerrechte zulässt. Eine eindringliche Gefahr entsteht, da für den Angriff keine Administratorrechte nötig sind – eine reguläre Anmeldung mit gültigen Zugangsdaten genügt, um den Angriff zu starten.

Das macht die Lücke für interne Bedrohungen oder kompromittierte Benutzerkonten attraktiv. Die Schadenspotenziale reichen von der vollständigen Übernahme des Servers, Abgriff sensibler Kommunikationsinhalte, Manipulation oder Löschung von Daten bis hin zur Etablierung persistenter Hintertüren innerhalb der IT-Infrastruktur. Für Unternehmen, die Roundcube als Kernstück ihrer Kommunikation nutzen, ist dieser Vorfall ein Weckruf, ihre Systeme kritisch zu evaluieren. Sicherheitsverantwortliche sollten unverzüglich prüfen, ob ihre Installationen von Roundcube betroffen sind. Ein Update auf Versionen oberhalb 1.

6.10, in denen diese Schwachstelle behoben wurde, ist essenziell. Dabei ist es auch ratsam, Begleitmaßnahmen einzuführen, die Angriffsversuche früher erkennen, wie etwa die implementierte Überwachung von ungewöhnlichen Systemaktivitäten und verstärkte Authentifizierungsmechanismen. Der Fokus auf Prävention und zeitnahe Patch-Implementierung kann Schadensbegrenzung sicherstellen, da aktive Ausnutzung der Lücke zunehmend in Hacker-Communities dokumentiert wird. Weiterhin bietet es sich an, den Quellcode der Webapplikationen und die gesamten PHP-Konfigurationen auf ähnliche Schwachstellen bzgl.

unsicherer Deserialisierung zu analysieren. Nicht nur Roundcube, sondern viele Applikationen, die auf PHP basieren, sind potenziell angreifbar, wenn Deserialisierung unkontrolliert geschieht. Sicherheitsexperten empfehlen, generell auf die Verwendung von Serialisierungsmechanismen mit Validierung oder alternativen Verfahren zu setzen. Neben der technischen Perspektive sollten Firmen auch ihre Mitarbeitenden sensibilisieren, da Angriffe oft durch kompromittierte Benutzerkonten initiiert werden. Verstärkte Schulungen zum Thema Passwortsicherheit, Multi-Faktor-Authentifizierung und regelmäßige Sicherheits-Audits sind heute wichtiger denn je.

Die Open-Source-Community rund um Roundcube reagiert gewohnt schnell auf solche Bedrohungen und veröffentlicht regelmäßig Patches, Hinweise und Sicherheitsempfehlungen. Nutzer werden dringend aufgefordert, diese Informationen aufmerksam zu verfolgen und entsprechend zu handeln. Insgesamt unterstreicht der Fall CVE-2025-49113 die anhaltende Relevanz von sicheres Programmieren, dem Bewusstsein um sichere Datenverarbeitung, und die unbedingte Notwendigkeit, auch bekannte, weit verbreitete Anwendungen kontinuierlich auf Sicherheit zu überprüfen. In der immer komplexer werdenden digitalen Landschaft ist es der kombinierte Einsatz von Technik, Awareness und proaktivem Management, der Organisationen schützt.Vor dem Hintergrund dieser Erkenntnisse kristallisiert sich heraus: Wer jetzt seine Roundcube-Installation nicht absichert, riskiert nicht nur interne Störungen, sondern auch erhebliche Sicherheitsvorfälle mit weitreichenden Folgen.

Frühzeitige Reaktion, umfassende Updates sowie eine ganzheitliche IT-Sicherheitsstrategie sind unabdingbar, um den eigenen digitalen Raum nachhaltig zu schützen und zukünftigen Angriffen wirksam vorzubeugen. Nur durch das Zusammenspiel von technologischem Fortschritt und sicherheitsbewusstem Handeln kann eine robuste Verteidigung gegen die Bedrohungen von heute und morgen gewährleistet werden.

![Roundcube ≤ 1.6.10 Post-Auth RCE via PHP Object Deserialization [CVE-2025-49113]](/images/0241783F-992F-40A8-B7F9-7CC4FCB56D92)