Im digitalen Zeitalter, in dem Browsererweiterungen und Automatisierungswerkzeuge unseren Arbeitsalltag bereichern, bleibt die Sicherheit oft auf der Strecke. Besonders die Kombination aus Chrome Extensions und lokalen Servern wie dem Model Context Protocol (MCP) offenbart eine überraschend weitreichende Angriffsfläche, die weit mehr gefährdet als nur einzelne Nutzer. MCP-Server ermöglichen eine Schnittstelle zwischen Künstlicher Intelligenz und lokalen Systemressourcen, was sie einerseits zu mächtigen Werkzeugen macht – andererseits aber auch potenziell katastrophale Sicherheitslücken öffnet. Chrome Extensions gelten im allgemeinen Sicherheitskonzept von Browsern als isoliert und durch Sandboxing von Betriebssystem und lokalen Ressourcen getrennt. Diese Sandbox soll verhindern, dass schädliche Erweiterungen auf Dateien, Daten oder Programme außerhalb des Browsers zugreifen können.

Die Realität sieht jedoch komplexer aus, wenn Erweiterungen auf lokale MCP-Server zugreifen dürfen. Selbst ohne spezielle Berechtigungen kann eine Erweiterung mit einem solchermaßen implementierten MCP-Server kommunizieren und dessen Funktionen nutzen, was die sicher geglaubte Sandbox plötzlich brüchig erscheinen lässt. Das grundsätzliche Problem liegt darin, dass MCP-Server in der Regel ohne eine standardisierte oder verpflichtende Authentifizierung arbeiten. Entwickler dieser Server entscheiden zwar selbst, ob sie Zugangsbeschränkungen implementieren, in der Praxis existiert bei nahezu allen verfügbaren MCP-Installationen keine wirkliche Absicherung. Das bedeutet, Prozesse und Anwendungen auf einer Maschine – einschließlich Chrome Extensions – können ungehindert Befehle an das MCP senden, Dateien lesen, schreiben oder gar ausführen.

Ein Szenario, das für Cyberkriminelle, aber auch für unbedachte Entwickler verheerend sein kann. Die Verlagerung von Angriffen von externen Netzwerken hin zu lokal ausgeführten Tools, die ohne Anmeldung frei zugänglich sind, stellt eine fundamentale Verschiebung der Bedrohungslandschaft dar. Da MCP-Server über verschiedene Transportmechanismen wie Server-Sent Events (SSE) kommunizieren, die standardmäßig auf localhost hören, ist die Schnittstelle breit und leicht erreichbar. Chrome Extensions können diese Ports gezielt ansprechen und Schnittstellen ausloten, um die volle Bandbreite von MCP-Diensten auszunutzen. Offenbar genügt es, wenn die Erweiterung den Zielport kennt oder systematisch Ports absucht, um aktiv zu werden.

Besonders problematisch ist dabei, dass sich MCP-Server vielseitig einsetzen lassen – neben einfachen Dateizugriffen auch für Kommunikationsplattformen wie Slack oder WhatsApp. Dadurch entsteht eine Angriffsfläche, die weitaus größer ist als nur die lokale Maschine eines Nutzers. Unternehmen, die diese Dienste verwenden, riskieren kompromittierte Arbeitsumgebungen, bei denen detaillierte Einblicke in vertrauliche Geschäftskommunikationen und Dateien durch manipulierte Erweiterungen möglich sind. Google hat bereits auf einige dieser Risiken reagiert und die Regulierung privater Netzwerke für reguläre Webseiten verschärft. Öffentliche, unsichere Kontexte dürfen keine Anfragen mehr an lokale Netzwerke senden, um sogenanntes Private Network Access zu schützen.

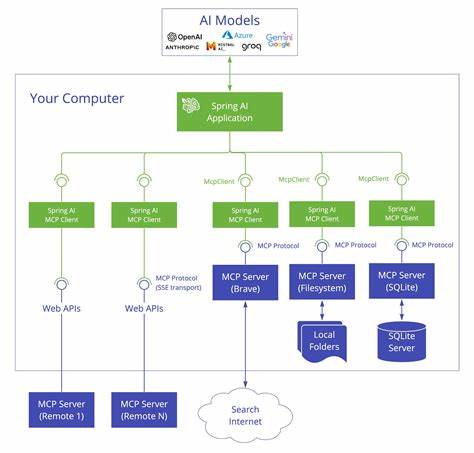

Dennoch sind Browser Extensions hiervon ausgenommen, was sie als besonders kritischen Angriffsvektor kennzeichnet. Dieses Privileg, das Erweiterungen teilweise einräumt, ist tatsächlich ein zweischneidiges Schwert und erlaubt die Kommunikation mit lokalen MCP-Servern ungehindert fortzusetzen. Die Umsetzung von MCP-Servern ist so gestaltet, dass sie eine Einheitsschnittstelle für verschiedene KI-Modelle und lokale Operationen bieten sollen. Das ist sehr attraktiv für Softwareentwickler und Automatisierungs-Spezialisten, die hochmoderne KI-Lösungen mit direkten Dateizugriffen kombinieren wollen. Die Kehrseite ist jedoch, dass diese Flexibilität prinzipiell niemandem nützt, wenn dadurch die systemische Sicherheit aushebeln wird.

Diese Problematik wirft die Frage auf, wie Unternehmen und Nutzer sich vor derartigen Sandbox-Escapes schützen können. Zunächst müssen MCP-Entwickler eine Pflicht zur Implementierung solider Authentifizierungs- sowie Autorisierungsmechanismen akzeptieren und umsetzen. Ohne eine verpflichtende Zugangskontrolle sind MCP-Server wie offene Türen flächendeckender Angriffe. Gleichzeitig müssen Browserhersteller die Ausnahme für Extensions nochmals überdenken, vor allem im Hinblick darauf, wie sie localhost und private Netzwerkschnittstellen nutzen dürfen. Firmen sollten proaktiv ihr Netzwerk auf laufende MCP-Instanzen überwachen und dabei insbesondere Maschinen untersuchen, auf denen potenziell gefährliche Erweiterungen installiert sein könnten.

Kontinuierliches Monitoring und das Setzen von Richtlinien für Drittanbieter-Software sind essenziell, denn die Kombination aus ungeschützten MCP-Servern und scheinbar harmlosen Extensions kann schmerzhafte Folgen nach sich ziehen. Im schlimmsten Fall ist eine vollständige Übernahme betroffener Systeme durch Angreifer möglich. Zusätzlich empfehlen sich Schulungen für Entwickler und IT-Administratoren, die ein Bewusstsein für die möglichen Gefahren schaffen. MCPs stellen zwar moderne und flexible Werkzeuge dar, doch ohne klare Sicherheitskonzepte verwandeln sie sich schnell in risikoreiche Stellvertreter für Angriffe. Ein verantwortungsvoller Umgang mit offenen lokalen Diensten und ein restriktives Berechtigungsmanagement ist unabdingbar, um den Schutz der Endgeräte zu gewährleisten.

Die Verbindung von browserbasierten Tools und lokalen AI-Servern wie MCP zeigt exemplarisch, wie schnell technologische Innovationen zu neuen Sicherheitsproblemen führen können. Die seit jeher gebräuchliche Sicherheitsmaßnahme der Browser-Sandbox gilt in Szenarien mit MCP-Kommunikation nicht mehr uneingeschränkt. Während Entwickler und Sicherheitsforscher die Details dieser bislang wenig beachteten Schwachstelle immer besser verstehen, wächst der Druck auf Entwicklerräume und Unternehmen, endlich wirksame Vorgaben und Kontrollen einzuführen. Abschließend lässt sich sagen, dass die oft als unantastbar geltende Google Chrome Sandbox nicht zwangsläufig Schutz vor lokalen Angriffen durch Erweiterungen gewährleistet. Die Schnittstelle, die MCP-Server bereitstellen, ist ein willkommenes Einfallstor, das sofortige Aufmerksamkeit braucht.

Die weit verbreitete Praxis, MCP-Server ohne Authentifizierung laufen zu lassen, ist ein Fehler, dessen Konsequenzen bereits heute verheerend sein können. Entscheidend ist jetzt eine Kombination aus technischen Maßnahmen, organisatorischer Kontrolle und einem Bewusstseinswandel gegenüber der Sicherheit von lokal laufenden Servern und Browsererweiterungen. Nur so lässt sich verhindern, dass die mächtigen Möglichkeiten der AI-Integration mit MCP-Servern zur Schwachstelle werden, die Angreifer für unbemerkte und umfassende Systemangriffe nutzen. Das Vertrauen in lokale Systeme darf nicht blind sein – Kontrolle, Monitoring und sichere Implementierung der MCP-Architektur müssen zur Maxime erhoben werden.