Die digitale Welt wächst rasant und damit auch die Herausforderungen in puncto Sicherheit und Datenschutz. Insbesondere bei der Authentifizierung von Nutzern gewinnt eine zuverlässige und gleichzeitig datenschutzfreundliche Lösung immer mehr an Bedeutung. Hier kommt WebAuthn ins Spiel — ein moderner Standard, der die Webauthentifizierung revolutioniert. WebAuthn ist eine Spezifikation des World Wide Web Consortiums (W3C) und ermöglicht eine sichere Anmeldung ohne Passwörter. In diesem Zusammenhang ist eine umfassende Sicherheits- und Datenschutzprüfung der verschiedenen WebAuthn-Level, nämlich L1, L2 und L3, essenziell, um die Funktionsweise und die Schutzmechanismen im Detail nachvollziehen zu können.

WebAuthn steht für Web Authentication und setzt auf kryptografische Verfahren, um die Identität eines Nutzers zu bestätigen. Im Gegensatz zu herkömmlichen passwortbasierten Systemen werden hier asymmetrische Schlüssel, sogenannte Public-Private-Key-Paare, verwendet, wodurch die Gefahr von Passwortdiebstahl und Phishing-Angriffen deutlich reduziert wird. Gleichzeitig gewährleistet WebAuthn dank seiner Designprinzipien den Schutz der Privatsphäre der Nutzer, da keine geheimen oder biometrischen Informationen das Gerät verlassen. Die Security and Privacy Self-Review befasst sich aktuell mit allen Versionen des Standards – Level 1 (L1), Level 2 (L2) und Level 3 (L3). Obwohl die Fragen des Sicherheitsfragebogens bisher nicht formell für die früheren Level durchgeführt wurden, werden die Antworten darauf für alle drei Level aufgeführt, da sie sich zum Teil gegenseitig ergänzen beziehungsweise in L3 erweitert werden.

Ein zentrales Thema ist zunächst die Frage, welche Informationen WebAuthn preisgibt und welchen Zweck diese erfüllen. Grundsätzlich werden über die API Daten über kryptografische Schlüssel und Authentifizierungs-Signaturen ausgetauscht. Dazu zählen beispielsweise Credential IDs, welche eindeutige und vom Authentifikator erzeugte Identifikatoren für Zugangsdaten sind. Sie dienen dazu, Rückkehrer zu identifizieren, setzen jedoch stets die Zustimmung des Nutzers voraus. Daneben gibt es User Handles, die vom jeweiligen Dienstanbieter (Relying Party) beim Anlegen eines Kontos vergeben werden und ebenfalls zur Benutzeridentifikation dienen.

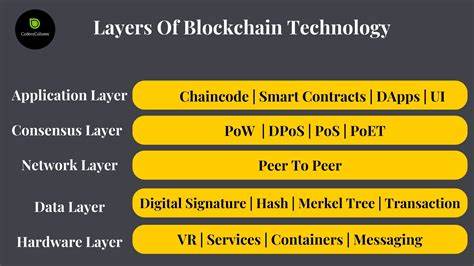

Dabei ist zu beachten, dass sowohl Credential IDs als auch User Handles nur mit ausdrücklicher Erlaubnis an die jeweiligen Dienste übertragen werden. Ein weiterer essenzieller Bestandteil sind Authentifizierungssignaturen, die mit dem privaten Schlüssel des Nutzers erstellt werden. Die Signaturen beziehen sich unter anderem auf vom Dienstanbieter vorgegebene Herausforderungen (Challenges) sowie Daten, die durch den Client und den Authentifikator generiert werden. Dieser Mechanismus stellt sicher, dass die Anmeldung tatsächlich von der berechtigten Person stammt und schützt vor Cross-Origin-Angriffen, sprich Attacken von anderen Webseiten, die unbefugt Zugang erhalten möchten. Besonders interessant sind die Kontextdaten, welche sowohl client- als auch authentikatorseitig stammen.

Beispielsweise wird die Origin der Webseite, von der die Anfrage ausgeht, mitübermittelt, was Domain-Spoofing verhindern soll. Ebenfalls erfasst werden Statusinformationen wie die Benutzerpräsenz oder die Überprüfung des Nutzers, wodurch wirksamer Schutz vor remote ausgeführten Angriffen oder Malware gewährleistet wird. Die sogenannte Attestation ist ein weiterer Aspekt, der zur Sicherheit beiträgt. Dabei wird durch digitale Zertifikate und Signaturen belegt, aus welchem Gerät oder Modell ein Schlüssel stammt. Diese Informationen sind vor allem für Organisationen mit hohen Sicherheitsanforderungen relevant, die etwa regulativen Vorschriften gerecht werden müssen.

Enterprise Attestation erweitert dies noch um persönlich identifizierende Merkmale – allerdings nur in kontrollierten Umgebungen und stets unter strenger Zugangsbeschränkung. Neben der Sicherheit spielt auch der Datenschutz eine große Rolle bei WebAuthn. Die Spezifikation stellt klar, dass keine personenbezogenen Daten öffentlich zugänglich gemacht werden. Sämtliche Informationen, die theoretisch eine Identifizierung ermöglichen könnten, sind streng auf den ersten Beteiligten, also den tatsächlichen Dienst, begrenzt und werden nie an Dritte weitergegeben, es sei denn, der Nutzer gibt seine Zustimmung dazu. Dadurch wird ein möglicher Missbrauch durch unbefugte Instanzen drastisch eingeschränkt.

Außerdem rät WebAuthn-Richtlinien davon ab, im User Handle persönliche Daten zu speichern, da dieser unter Umständen außerhalb des Webs sichtbar sein kann, zum Beispiel wenn der Schlüssel auf einem USB-Gerät steckt und von fremden Systemen gelesen wird. Technisch eingesetzte Mechanismen wie Signaturzähler tragen ebenfalls zum Schutz der Privatsphäre bei. Sie können Hinweise auf vergangene Authentifizierungen geben, sollten jedoch so implementiert sein, dass eine Verknüpfung über verschiedene Dienste hinweg nicht möglich ist. Dies verhindert das sogenannte Tracking durch abteilungsübergreifende Benutzerüberwachung. Die WebAuthn-Erweiterungen lassen weitere nützliche Funktionalitäten zu, ohne dabei den Datenschutz zu gefährden.

Zum Beispiel kann ein Dienst mittels des „credProps“-Flags informieren, ob ein Credential direkt durchsuchbar ist, was zur Anpassung von Nutzerabläufen dient. Gleichzeitig erlaubt die Spezifikation die Speicherung großer Blob-Datenmengen, allerdings nur in Verbindung mit Nutzerkonsens, um den Schutz persönlicher Informationen sicherzustellen. Ein weiterer Vorteil von WebAuthn ist die Flexibilität bei der Unterstützung verschiedener Authentifikatortypen. Plattform-Authentifikatoren sind in Geräten wie Smartphones oder Laptops integriert und bieten eine nahtlose Nutzererfahrung, während externe Roaming-Authentifikatoren oder hybride Lösungen für einen erhöhten Schutz oder spezielle Anwendungsfälle sorgen. Dabei beschränkt WebAuthn die Erfassung von Geräteinformationen auf das Notwendige und vermittelt keine übermäßigen Details, um Nutzerprofile zu vermeiden.

Hinsichtlich der Handhabung sensibler Daten stellt WebAuthn sicher, dass das jeweilige Nutzergerät nur nach ausdrücklicher Zustimmung relevante Informationen preisgibt. So trägt es zum Schutz speziell gefährdeter Nutzergruppen bei, beispielsweise Journalisten oder politischen Aktivisten, die durch das Wissen um ihre Authentifikationstechnik gefährdet sein könnten. Die Möglichkeit zur feingranularen Kontrolle von Berechtigungen unterstreicht die Bemühungen um Datenschutz. Eine Besonderheit ist das Feature Detection API, das dem Dienstanbieter ermöglicht, abzufragen, welche WebAuthn-Funktionalitäten auf dem Nutzergerät vorhanden sind. Diese Information hilft dabei, das Benutzererlebnis optimal zu gestalten und nur jene Optionen anzuzeigen, die tatsächlich genutzt werden können.

Es handelt sich allerdings um eine rein erste-Parteien-Information und schränkt potenzielles Fingerprinting zugunsten eines angenehmen Nutzerflows ein. WebAuthn regelt genauso den Umgang mit Fehlern und unbeabsichtigten Informationslecks sehr sorgfältig. Fehlercodes sind präzise definiert, um keine sensiblen Details preiszugeben und zum Beispiel Phishingversuche zu erschweren. Diese Transparenz und Detailtreue erhöhen die Robustheit der Lösung. Im Zusammenhang mit der wachsenden Nutzung von Inkognito-Modi stellt WebAuthn klar, dass die erzeugten Anmeldeinformationen über Browsersitzungen hinweg erhalten bleiben können.

Das ermöglicht selbst im privaten Modus eine wiederholte und sichere Anmeldung. Ein weiteres Thema betrifft die Steuerung, die WebAuthn jeweiligen Webseiten bezüglich nativer Nutzeroberflächen einräumt. Hier beschränkt sich die API darauf, das Timing des UI anzuzeigen beziehungsweise bestimmte Label oder Anzeigen zu ermöglichen. Die Gestaltung selbst bleibt der Plattform oder dem Betriebssystem überlassen, was sowohl Konsistenz als auch Barrierefreiheit sicherstellt. Insgesamt ist WebAuthn ein Meilenstein für Websicherheit und Datenschutz.

Die verschiedenen Level des Standards bauen aufeinander auf und erweitern die Funktionalität, wobei sie stets die Kernprinzipien von Nutzerzustimmung, Datenminimierung und Sicherheit wahren. Diese bewusste Gestaltung schafft Vertrauen und bietet sowohl Anwendern als auch Dienstanbietern eine zeitgemäße und souveräne Authentifizierungs-Architektur. Für Organisationen ist es wichtig, die Details der jeweiligen Level zu kennen und die Selbstbewertungen zur Sicherheit und Privatsphäre umfassend zu verfolgen, um den Standard effektiv und verantwortungsvoll einzusetzen. Die Kombination aus moderner Kryptografie, klaren Datenschutzprinzipien und einer flexiblen Architektur macht WebAuthn zu einem zukunftssicheren Baustein der digitalen Identitätsverwaltung. In einer Welt, in der Datenmissbrauch immer häufiger wird und Cyberangriffe zunehmend ausgeklügelter, stellt WebAuthn eine wichtige Antwort dar, der es gelingt, Sicherheit und Nutzerfreundlichkeit auf innovative Art zu vereinen.

Sorgfältige Weiterentwicklungen und fortlaufende Überprüfungen der Sicherheits- und Privatsphärefunktionen lassen zudem erwarten, dass der Standard langfristig relevant bleibt und immer neue Anwendungsszenarien erschließen kann.