Hardware-Identifikatoren spielen eine zentrale Rolle in der Welt der Computertechnologie. Sie helfen dabei, einzelne Geräte eindeutig zu identifizieren, Sicherheitsmechanismen zu implementieren und technische Probleme zu diagnostizieren. Insbesondere bei PCs sind diese Identifikatoren wesentliche Bestandteile der Systemarchitektur, die auf vielfältige Weise genutzt werden. Um zu verstehen, wie Hardware-Identifikatoren auf einem PC funktionieren, ist es wichtig, sowohl die technischen Grundlagen als auch die praktische Relevanz zu kennen. Grundsätzlich handelt es sich bei Hardware-Identifikatoren um eindeutige Zeichenfolgen oder Zahlenkombinationen, die einem bestimmten Hardwareelement zugeordnet sind.

Diese Kennungen sind oft fest in das Gerät einprogrammiert und lassen sich nicht ohne weiteres ändern. Typische Beispiele sind die MAC-Adresse einer Netzwerkkarte, die Seriennummer der Festplatte oder die UUID (Universally Unique Identifier) des Mainboards. Solche Identifikatoren ermöglichen es Betriebssystemen und Anwendungsprogrammen, die Hardwarekomponenten eines PCs präzise zu erkennen und zu verwalten. Ein wichtiges Kennzeichen von Hardware-Identifikatoren ist ihre Einzigartigkeit. Da sie eindeutig einem Gerät zugeordnet sind, können sie in verschiedenen Szenarien genutzt werden, um Geräte zu authentifizieren oder zu verfolgen.

Dies ist insbesondere in Unternehmensumgebungen oder in der IT-Sicherheit relevant, wo Hardware-IDs dazu beitragen, nur autorisierte Geräte mit dem Netzwerk oder sensiblen Anwendungen kommunizieren zu lassen. Technisch betrachtet bietet ein PC neben verschiedenen Identifizierungsarten auch unterschiedliche Speicherorte für diese IDs. Viele Hardwarekomponenten verfügen über eine Firmware oder einen Chip, der diese Identifikatoren speichert. Beispielsweise wird die MAC-Adresse im Netzwerkinterface-Controller (NIC) festgelegt und ist in der Regel unveränderlich, auch wenn es Software-gestützte Methoden gibt, diese zu täuschen. Andere Identifikatoren wie die Seriennummer der Festplatte sind im Herstellerbereich des Laufwerks hinterlegt.

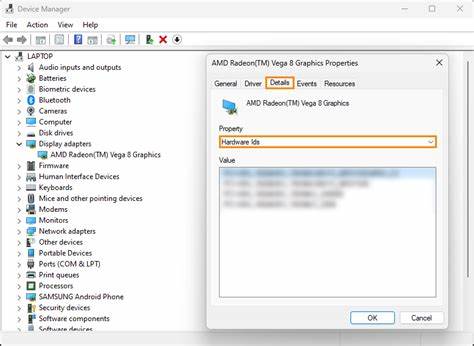

Das Motherboard enthält häufig eine UUID, die über das BIOS oder UEFI verfügbar ist und vom Betriebssystem ausgelesen werden kann. Aus der Sicht des Betriebssystems ermöglichen diese Identifikatoren eine effektive Hardwareverwaltung. Bei jedem Systemstart werden sämtliche verbundene Geräte gescannt, und deren Hardware-IDs ausgelesen. Dadurch können Treiber automatisch geladen und individuelle Geräteeinstellungen gespeichert werden. Außerdem dienen die IDs zur Fehlerdiagnose, da sie auf eine bestimmte Komponente zurückführen, die problematisch sein könnte.

Auch bei der Lizenzierung von Software kommen Hardware-IDs zum Einsatz, um Kopierschutzmechanismen durchzusetzen, die den Gebrauch an bestimmte PCs binden. Ein weiterer Bereich, in dem Hardware-Identifikatoren bedeutend sind, ist die Netzwerksicherheit. Beispielsweise wird die MAC-Adresse oft genutzt, um Geräte im lokalen Netzwerk zu identifizieren und Zugangsrestriktionen durchzusetzen. In Unternehmensnetzwerken werden MAC-Filter erstellt, die nur registrierte Geräte erlauben, sich zu verbinden. Auch bei der Auffindung gestohlener Geräte können Hardware-IDs helfen, indem sie die eindeutige Zuordnung sicherstellen.

Allerdings sind Hardware-Identifikatoren nicht immer vollständig manipulationssicher. Einige lassen sich durch spezialisierte Softwaretools ändern oder maskieren, was Angreifern theoretisch Möglichkeiten eröffnet, Sicherheitsmaßnahmen zu umgehen. Aus diesem Grund werden sie häufig zusammen mit weiteren Sicherheitsmechanismen eingesetzt, um Vertrauen und Authentizität sicherzustellen. In der IT-Forensik spielen Hardware-IDs eine immense Rolle. Bei Untersuchungen von Sicherheitsvorfällen erlauben sie es, Geräte zurückzuverfolgen, die an einem Angriff beteiligt sind.

Auch bei der Inventarisierung von Hardware und der Verwaltung in großen IT-Abteilungen sind diese IDs unentbehrlich. Mit entsprechenden Tools lassen sich Hardwareänderungen erkennen, Hardwarebestände aktuell halten und Wartungsarbeiten besser planen. Für Verbraucher bedeuten Hardware-Identifikatoren vor allem eine höhere Sicherheit und bessere Funktionalität ihrer Geräte. Moderne Betriebssysteme profitieren von der präzisen Hardwareerkennung, um beispielsweise Updates gezielt anzubieten oder Kompatibilitätsprobleme zu vermeiden. Ein tieferes Verständnis dieser Technik kann auch bei der Fehlersuche oder beim Aufrüsten von PCs helfen, wenn klar ist, welche Komponenten tatsächlich verbaut und erkannt wurden.