Das Jahr 2024 brachte erneut einen markanten Fokus auf sogenannte Zero-Day-Sicherheitslücken, die vor allem im Bereich der Unternehmens- und Netzwerktechnologie ausgenutzt wurden. Trotz eines leichten Rückgangs in der Gesamtzahl der entdeckten und ausgenutzten Zero-Days gegenüber dem Vorjahr bleibt die Zahl dieser kritischen Schwachstellen auf einem historisch hohen Niveau. Dies verdeutlicht, wie attraktiv und gefährlich diese bislang unbekannten und ungepatchten Sicherheitslücken für Angreifer sind – insbesondere für staatlich geförderte Gruppen und kommerzielle Überwachungsunternehmen. Zero-Day-Sicherheitslücken zeichnen sich dadurch aus, dass sie vor der Veröffentlichung und dem Erscheinen eines Sicherheitspatches von Angreifern ausgenutzt werden können. Diese neuartigen Schwachstellen bieten Hackern einen unvergleichlichen Vorteil, da sie Unternehmen und Sicherheitsexperten oft lange Zeit ahnungslos lassen.

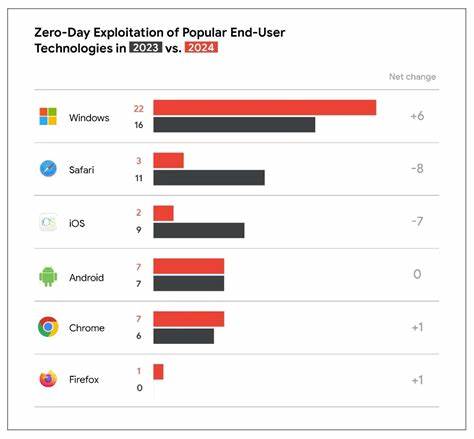

Laut den neuesten Daten der Google Threat Intelligence Group (GTIG) wurden im Jahr 2024 insgesamt 75 Zero-Day-Lücken dokumentiert, eine beeindruckende Zahl, die zwar etwas unter dem Höchststand von 98 aus dem Jahr 2023 liegt, aber immer noch deutlich über den Zahlen der Zeit davor. Ein nachhaltiger Trend zeigt, dass vor allem Technologien und Produkte, die in Unternehmen zum Einsatz kommen, verstärkt Ziel von Zero-Day-Angriffen sind. Rund 44 Prozent aller entdeckten Schwachstellen betrafen spezielle Unternehmenslösungen, was einen Anstieg des Anteils gegenüber 2023 bedeutet. Besonders im Fokus standen Sicherheits- und Netzwerktechnologien, darunter Produkte von namhaften Anbietern wie Ivanti, Palo Alto Networks, Cisco sowie die weitverbreiteten Lösungen von Microsoft, Google und Apple. Die hohe Bedeutung von Sicherheits- und Netzwerkinfrastrukturen für Unternehmen erklärt deren Attraktivität für Angreifer.

Diese Systeme verbinden zahlreiche Geräte und Anwendungen mit administrativen Zugriffsrechten, was sie zu mächtigen Einfallstoren macht. Die Komplexität und die oft begrenzten Überwachungsmöglichkeiten durch Endpoint-Detection-and-Response-Lösungen erschweren die frühzeitige Erkennung von Angriffen zusätzlich. Zudem ermöglichen viele Zero-Day-Lücken in diesen Systemen direkte Angriffe, ohne dass dazu komplexe Angriffsketten notwendig sind. Einzelne Schwachstellen können somit schon ausreichen, um etwaige Systeme kompromittieren, Fernzugriff zu erlangen oder Berechtigungen zu eskalieren. Die Bedrohung durch Zero-Days wird nicht nur von Kriminellen, sondern vermehrt auch von staatlich finanzierten Akteuren getragen.

Besonders China fällt dabei als Hauptakteur auf, dessen Gruppierungen eine Vielzahl der Zero-Day-Exploits für ihre Cyber-Spionage nutzen. Neben China wurde auch Nordkorea erstmals verstärkt mit Zero-Day-Angriffen in Verbindung gebracht, was auf eine Ausweitung der Akteure im globalen Cyberkrieg hinweist. Zudem sind sogenannt kommerzielle Überwachungsgesellschaften, die ihre Exploits im Auftrag oder für Kunden weltweit einsetzen, für einen beträchtlichen Teil der Angriffe verantwortlich. Der florierende Schwarzmarkt für Zero-Day-Exploits treibt die Problematik weiter voran. Sicherheitslücken werden für Millionenbeträge gehandelt und damit teilweise mehr wertgeschätzt als herkömmliche Schadsoftware-Varianten.

Diese Marktmechanismen fördern die Entwicklung und Verbreitung neuer Exploits, was Unternehmen zwingt, ihre IT-Sicherheitsstrategien noch agiler und umfassender zu gestalten. Gleichzeitig ist die Entwicklung hin zu sicheren Entwicklungsprozessen und der Implementierung von Sicherheitsmechanismen in der Software-Entstehung bisher nur langsam vorangekommen. Jahrzehntealte Schwachstellenarten reproduzieren sich weiterhin, was Darknet-Händlern und Angreifern beste Voraussetzungen bietet. Die Five Eyes-Allianz, ein Zusammenschluss westlicher Nachrichtendienste, warnte 2024 erneut vor der hohen Zahl missbrauchter Zero-Day-Schwachstellen und der damit verbundenen intensiven Nutzung durch Angreifer. Die Botschaft an Softwarehersteller und Unternehmen ist klar: Sicherheitslücken proaktiv vermeiden und schnellstmöglich schließen, damit potenzielle Angriffe frühzeitig verhindert werden können.

Auch die Notwendigkeit eines vorausschauenden und kontinuierlichen Schwachstellenmanagements wurde immer wieder betont. Während große Tech-Unternehmen wie Google, Microsoft und Apple aufgrund ihrer Erfahrungen im Umgang mit Zero-Days mittlerweile besser auf solche Bedrohungen reagieren können und diese als beherrschbar einstufen, stehen kleinere Anbieter vor wesentlich größeren Herausforderungen. Gerade Hersteller neuer oder weniger etablierter Lösungen müssen ihre Sicherheitspraktiken stark verbessern, um nicht zum bevorzugten Ziel von Angreifern zu werden. Eine Kombination aus sicherem Softwaredesign, regelmäßigen Audits, Penetrationstests und schnellen Patch-Zyklen wird hier zunehmend zum Standard gefordert. Die Perspektiven für die kommenden Jahre deuten darauf hin, dass die Nutzung von Zero-Day-Exploits – vor allem gegen Unternehmensinfrastruktur – weiter zunehmen wird.

Neue Technologien und sich wandelnde IT-Landschaften schaffen weiterhin Möglichkeiten für Angreifer. Gleichzeitig wachsen die Anforderungen an Unternehmen, sich strategisch und technisch vorzubereiten, um auch in diesem zunehmend komplexen Sicherheitsumfeld handlungsfähig zu bleiben. Zusammengefasst bleibt festzuhalten, dass Zero-Day-Attacken auch 2024 eine der größten Gefahren für die IT-Sicherheit von Unternehmen darstellen. Die Vielfalt der betroffenen Technologien, der Einfluss mächtiger staatlicher Akteure und die lukrative Marktsituation für Exploits führen dazu, dass diese Bedrohung nicht kurzfristig zu beseitigen ist. Nur durch eng abgestimmte Maßnahmen zwischen Herstellern, Sicherheitsforschern und Anwendern kann die Angriffsfläche nachhaltig reduziert und die Abwehrfähigkeit gegenüber diesen unsichtbaren Angriffen verbessert werden.

Unternehmen und Security-Teams sind daher gut beraten, die Dynamik der Zero-Day-Landschaft aufmerksam zu beobachten, ihre Prozesse kontinuierlich zu optimieren und eine robuste Sicherheitskultur zu etablieren. Nur so lässt sich verhindern, dass Angreifer bekannte und unbekannte Schwachstellen nutzen, um Systeme und Daten zu kompromittieren und gravierende Schäden anzurichten.