Die Cybersicherheitslandschaft befindet sich ständig im Wandel, und Mittelsmänner zwischen legitimen Technologien und gefährlichen Angriffen finden immer neue Wege, um Anwender zu täuschen und zu kompromittieren. Ein aktuelles Beispiel für diese Entwicklung sind die sogenannten ClickFix-Angriffe, die jetzt gezielt auch Linux-Nutzer ins Visier genommen haben. Während diese Attacken bislang überwiegend Windows-Systeme betrafen, hat die Hackergruppe APT36 ihre Methoden angepasst und führt nun Angriffe durch, die speziell auf die Sicherheitsarchitektur und Gewohnheiten von Linux-Systemen abzielen. ClickFix-Angriffe lassen sich grob als eine Form von Social Engineering beschreiben, die das menschliche Verhalten ausnutzt, um Schaden anzurichten. Dabei werden Nutzer durch gefälschte Webseiten und irreführende Meldungen dazu gebracht, selbst schädliche Aktionen durchzuführen, meist in Form von Kommandozeilenbefehlen.

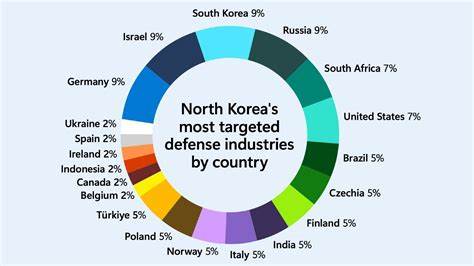

Ein solcher Angriff zeichnet sich vor allem dadurch aus, dass er das Vertrauen des Benutzers missbraucht, statt Sicherheitslücken in Software auszunutzen. Die Bedeutung dieser Methode wächst angesichts der steigenden Sensibilisierung für technische Exploits erheblich. Im Kern dieser Angriffswelle steht eine neue Kampagne, die von Sicherheitsexperten der Plattform Hunt.io entdeckt wurde. Verantwortlich für die Durchführung wird eine pakistanische Hackergruppe mit der Bezeichnung APT36 oder Transparent Tribe gemacht, die in der Vergangenheit bereits für zielgerichtete Cyberattacken auf politische und militärische Institutionen bekannt war.

Das auffällige Merkmal der aktuellen Attacke ist die Verwendung einer gefälschten Webseite, die als offizielle Plattform des indischen Verteidigungsministeriums getarnt ist. Ziel ist es, Besucher durch diese scheinbar vertrauenswürdige Quelle anzulocken. Den Nutzern wird je nach erkanntem Betriebssystem eine unterschiedliche Manipulation präsentiert. Windows-Anwender sehen eine Warnmeldung bezüglich angeblicher Nutzungsbeschränkungen, während Linux-Nutzer eine täuschend echte CAPTCHA-Anfrage erhalten. Im Falle von Windows versucht die Manipulation, die betroffenen Personen dazu zu bringen, einen PowerShell-Befehl manuell auszuführen, der einen .

NET-basierten Downloader startet. Diese weiterführende Schadsoftware lädt weitere bösartige Komponenten nach und verschleiert ihre Aktion hinter harmlos wirkenden Dokumenten wie PDF-Dateien – ein klassischer Trick, um Argwohn zu vermindern. Bei Linux-Systemen läuft die Attacke etwas anders, doch das Ziel bleibt dieselbe Kompromittierung der Geräte. Nach dem Besuch der gefälschten CAPTCHA-Seite soll der Benutzer durch einen gekonnt platzierten Aufforderungstext eine Shell-Kommandosequenz mittels Copy-and-Paste im Terminal ausführen. Insbesondere werden Benutzer angewiesen, über eine Tastenkombination wie ALT+F2 in ein Ausführungsfenster zu gelangen, den darin befindlichen Befehl einzufügen und zu bestätigen.

Dabei wird ein Shell-Skript namens mapeal.sh heruntergeladen und ausgeführt. Aktuell kommt dieses Skript ohne offensichtliche Schadfunktionen aus, da es lediglich im Hintergrund ein JPEG-Bild von der Angreifer-Domain trade4wealth.in abruft. Die Vermutung der Sicherheitsexperten ist, dass die Betreiber der Attacke zurzeit vor allem die Wirksamkeit und Reichweite solcher Linux-Exploits testen.

Die Infrastruktur ist bereits etabliert, sodass ein Austausch des harmlosen Befehls durch einen echten Schadcode jederzeit möglich ist. Das bedeutet für Linux-Nutzer eine erhebliche Gefahr: Während das aktuelle Risiko noch gering wirkt, sind weitere, potenziell ernsthafte Schadfunktionen nur einen Schritt entfernt. Die Bedeutung dieser Entwicklung ist nicht zu unterschätzen. Linux gilt generell als besonders sicheres Betriebssystem, häufig in Serverumgebungen oder auf Entwickler-PCs eingesetzt. Die Verlagerung der ClickFix-Technik auf Linux zeigt, dass Hackergruppen wie APT36 keine Scheu mehr vor alternativen Plattformen haben und ihre Angriffsvektoren erweitern.

Auch macOS war bereits Ziel entsprechender ClickFix-Versuche, was die universelle Reichweite und deren Erfolg unterstreicht. Social Engineering als Kernbestandteil von ClickFix-Angriffen fordert angesichts steigender Komplexität zusätzliche Aufmerksamkeit. Viele Sicherheitssysteme und Antivirenprogramme konzentrieren sich auf automatisch ablaufende Malware-Installationen und IT-Schwachstellen in Programmen. Sobald jedoch der Anwender manuell oder bewusst schädliche Befehle ausführt, sind herkömmliche Mechanismen oft machtlos. Diese psychologische Hürde zu überwinden gehört zu den effektivsten Strategien der Angreifer.

Um sich zu schützen, sollten Nutzer besonders skeptisch bei Anfragen zur Eingabe von Kommandos oder Ausführung von Skripten im Terminal sein, gerade wenn diese von unbekannten oder nicht verifizierbaren Quellen stammen. Der Umstand, dass hinter einer Täuschung eine vermeintlich offizielle Website steht, bedeutet nicht zwangsläufig auch Authentizität. Eine bloße Überprüfung der URL, die Verwendung von Browser-Zertifikaten und das Nachschlagen von Informationen in verlässlichen Quellen kann helfen, Betrug zu entlarven. Darüber hinaus lohnen sich zusätzliche Sicherheitsmaßnahmen wie die Verwendung von Mehr-Faktor-Authentifizierung, restriktive Systemrechte oder das Einspielen von Software-Updates, um Sicherheitslücken zu minimieren. Vor allem auf Linux-Systemen ist ein umsichtig konfiguriertes Berechtigungssystem entscheidend, um schädliche Skripte an ihrer Ausführung zu hindern.

Cybersecurity ist und bleibt ein dynamisches Feld, das ständige Aufmerksamkeit erfordert. Die Ausweitung der ClickFix-Angriffe auf Linux zeigt einmal mehr, dass kein Betriebssystem vollends vor neuen Angriffstechniken geschützt ist. Prävention basiert nicht nur auf technischer Absicherung, sondern ebenso auf der Sensibilisierung von Anwendern für mögliche Manipulationen und die daraus resultierenden Risiken. Die Entwicklungen im Bereich ClickFix verdeutlichen, dass Angreifer zunehmend gezielt verschiedene Plattformen anvisieren und ihre Methoden anpassen, um möglichst breit zugreifen zu können. Defense-Strategien müssen daher ebenfalls plattformübergreifend gedacht und umgesetzt werden.

Insbesondere Unternehmen und Organisationen sollten ihre Mitarbeitenden regelmäßig schulen und auf aktuelle Bedrohungen aufmerksam machen, um Schäden durch Social Engineering-Angriffe zu minimieren. Abschließend bleibt festzuhalten, dass die Sicherheit von Linux-Systemen durch diese neue Angriffswelle nicht zwangsläufig grundlegend beeinträchtigt ist, jedoch ein Warnsignal darstellt. Die Beobachtung, Bewertung und schnelle Reaktion auf solche Trends entscheidet maßgeblich über die Sicherheit und Integrität der IT-Infrastruktur in einer zunehmend vernetzten Welt.