Die Welt der Softwareentwicklung entwickelt sich in atemberaubendem Tempo weiter. Neue Technologien wie Künstliche Intelligenz (KI) und die zunehmende Nutzung von Open-Source-Komponenten prägen die Branche ebenso wie die ständig wachsende Komplexität von Sicherheitsbedrohungen. Angesichts dieser Herausforderungen wäre die kontinuierliche Weiterbildung von Entwicklern eine logische und unabdingbare Maßnahme. Doch Experten und aktuelle Studien sprechen eine ganz andere Sprache: Schulungen und Trainings für Entwickler geraten zunehmend ins Hintertreffen. Dieses Phänomen wirft ernste Fragen auf – nicht nur in Bezug auf die Sicherheit von Software, sondern auch hinsichtlich der Zukunftsfähigkeit von Unternehmen und der Gesundheit der Entwicklerteams selbst.

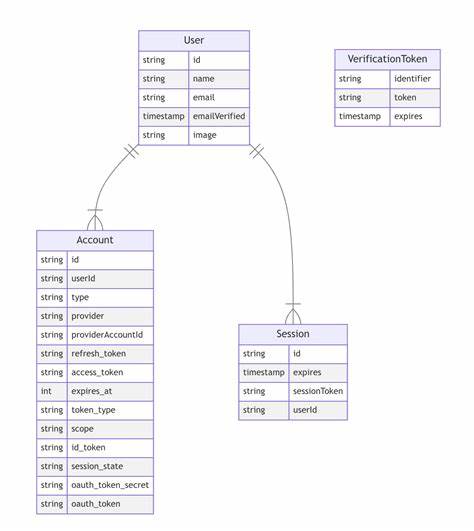

Die Bedeutung von Entwicklertraining in der modernen IT-Landschaft wird oft unterschätzt. Im Zentrum von Entwicklungsteams steht heute die Erwartung, komplexe Sicherheitsaspekte zu verstehen und aktiv mitzugestalten. Diese sogenannte „Shift-Left“-Bewegung verlangt von Entwicklern, Sicherheitsverantwortung zu übernehmen, die früher oft spezialisierten AppSec-Teams vorbehalten war. Doch ohne ausreichendes Know-how in sicherem Programmieren, Bedrohungsmodellierung und Risikoeinschätzung fehlt der Schlüssel zum Erfolg. Ein Trainingsrückstand führt hier unmittelbar zu Sicherheitslücken und einer gefährdeten Software-Supply-Chain.

Einer der prägnantesten Befunde stammt aus dem 2024 State of Open Source Security Report von Snyk. Demnach ist der Anteil der Unternehmen, die aktiv ihre Entwickler im Bereich der Supply-Chain-Sicherheitsrisiken schulen, von 53 % im Vorjahr auf nur noch 35 % gesunken. Diese Abnahme ist alarmierend, angesichts der Tatsache, dass gerade Open-Source-Komponenten eine der Hauptangriffspunkte für Cyberattacken sind. Werden Entwickler nicht ausreichend befähigt, diese Risiken zu erkennen und zu beheben, operieren Unternehmen praktisch blind im Minenfeld der Softwareentwicklung. Neben der abnehmenden Trainingsbereitschaft beobachten Fachleute auch eine Stagnation bei der technischen Umsetzung von Sicherheit.

Obwohl viele Organisationen mittlerweile die Verwaltung von Softwareabhängigkeiten verbessern, beschränkt sich dies häufig nur auf direkte Dependencies. Nicht verfolgte indirekte Abhängigkeiten bleiben dabei versteckte Gefahrenquellen. Diese unzureichende Transparenz ist ein Nährboden für Angriffe und Schwachstellen, die frühzeitig erkannt und behoben werden müssten. Zudem stagnieren wichtige Entwicklungsmetriken wie die Codefrequenz. Hier zeigt sich, dass DevOps-Praktiken zwar verbreitet sind, ihre Innovationskraft möglicherweise durch überbordende Sicherheitsvorgaben begrenzt wird.

Fehlende oder unzureichende Nutzung von Standardtools im Bereich Application Security verschärft die Lage zusätzlich. Software Composition Analysis (SCA), Static Application Security Testing (SAST), Lizenzprüfungen, Geheimnis-Scans und ähnliche Technologien werden erschreckend oft nur unzureichend oder gar nicht eingesetzt. Dabei stellen diese Werkzeuge Grundpfeiler einer wirksamen Sicherheitsstrategie dar. Die Gründe dafür liegen teils im Mangel an Ressourcen, teils jedoch auch im Fehlen eines tiefgreifenden Verständnisses der Teams, wie diese Tools effektiv anzuwenden sind – was wiederum eng verknüpft ist mit der Frage nach umfassenden und zeitgemäßen Trainingsprogrammen. Die Situation wird zusätzlich kompliziert durch die steigenden Erwartungen an Entwickler.

Sicherheits-Compliance und Service-Level-Agreements (SLAs) verlangen Fixzeiten für Schwachstellen oft innerhalb von Tagen oder Stunden. In der Praxis sind diese Ziele häufig utopisch, weil Entwicklerteams Überforderung und Burnout ausgesetzt sind. Die Balance zwischen schnellen Releases, hoher Qualität und umfassender Sicherheit ist schwer zu halten. Ohne nachhaltige Entlastung durch zielgerichtete Trainingsmaßnahmen und klar strukturierte Prozesse droht ein Teufelskreis der Überforderung und sinkenden Sicherheitsstandards. Die Rolle der Künstlichen Intelligenz in der Softwareentwicklung verstärkt diese Herausforderungen.

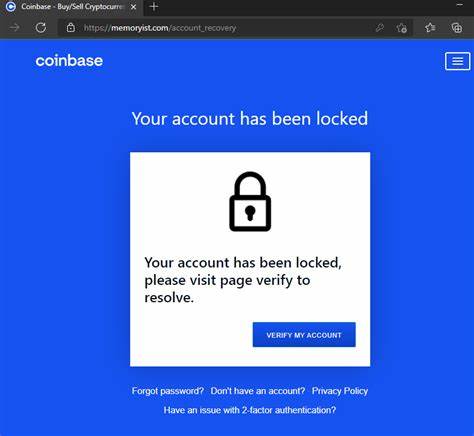

KI-basierte Codierungsassistenten und automatische Codegenerierung bieten zwar enorme Potenziale, bergen jedoch auch Risiken: Automatisch generierter Code kann Sicherheitslücken enthalten oder Schwachstellen einführen, wenn er nicht adäquat geprüft wird. Entwickler benötigen deshalb verstärkt Kenntnisse, um AI-Ausgaben kritisch zu beurteilen und zu sichern. In der Praxis zeigt sich jedoch, dass entsprechende Schulungen noch nicht ausreichend etabliert sind, sodass das Vertrauen in neue Technologien zum Teil trügerisch bleibt. Eine der entscheidenden Fragen lautet, wer für die Entwicklerweiterbildung verantwortlich ist. Oft schweben Aufgaben zwischen Chief Information Security Officers (CISOs), Vizepräsidenten für Engineering, Teamleitern oder speziellen Trainingsverantwortlichen.

Einheitliche, klare Verantwortlichkeiten fehlen häufig. Daraus entstehen Lücken in der strategischen Planung und Umsetzung von Weiterbildungsprogrammen. Erfolgreiche Unternehmen sollten daher zielgerichtete Konzepte entwickeln, die regelmäßig auf neue Bedrohungen und technologische Trends reagieren – mit kurzen Feedbackzyklen und flexiblen Lernmethoden. In-Flow-Training, simulationsbasierte Lernumgebungen und praxisnahe Workshops können gewohnte Seminare sinnvoll ergänzen und die Aufnahme für vielbeschäftigte Entwickler fördern. Um den Herausforderungen gerecht zu werden, müssen Unternehmen auch ihre Sicherheitsstrategie umfassend überdenken.

Nachhaltiger Schutz entsteht nicht durch hektisches Stopfen einzelner Schwachstellen, sondern durch ein ganzheitliches Risikomanagement. Die Konzentration sollte auf den jeweils relevantesten Risiken liegen, um SLAs sinnvoll und realistisch zu gestalten. Dabei spielen qualitative Analysen eine wesentliche Rolle, die technische Schwachstellen und deren potenzielle Ausnutzung im Gesamtkontext bewerten. Die Investition in Ausbildung ist dabei kein Kostenfaktor, sondern eine unverzichtbare Absicherung für die Zukunft. Die Einsparungen, die durch das Auslassen oder Kürzen von Trainingsmaßnahmen kurzfristig erzielt werden, können langfristig verheerende Auswirkungen haben – von Imageverlust über Kundenvertrauen bis hin zu schweren Sicherheitsvorfällen und deren finanziellen Folgen.

Die Gefahr einer toxischen Gemengelage entsteht, wenn mangelnde Weiterbildung auf eine übermäßige Abhängigkeit von noch nicht ausgereiften KI-Tools und eine lückenhafte Nutzung einfacher Sicherheitsmaßnahmen trifft. So entsteht eine perfekte Voraussetzung für eine Flut von Sicherheitslücken, die das gesamte Softwareökosystem destabilisieren können. Besonders in einer zunehmend vernetzten Welt mit komplexen Lieferketten gibt es keine Alternativen, als die Kompetenz der Entwicklerteams kontinuierlich zu stärken. Innovative Lernformate, die sich an den Bedürfnissen und dem Tagesgeschäft der Entwickler orientieren, geben Hoffnung. Betreiber können Hackathons, Gamification-Ansätze, kurze interaktive Module oder immersive Simulationen nutzen, um Lerneffekte zu maximieren und zugleich die Motivation hoch zu halten.

Für Führungskräfte bedeutet das eine klare Verpflichtung: Schulung und Weiterbildung der Entwickler dürfen nicht als Luxus oder Nebenprodukt betrachtet werden, sondern müssen zum strategischen Kern von Sicherheits- und Entwicklungsprozessen gehören. Die Verantwortung für eine effiziente, praxisorientierte und nachhaltige Weiterbildung liegt auf mehreren Schultern. Nur durch koordiniertes Handeln ist es möglich, den rasanten Anforderungen gerecht zu werden, die Softwareentwicklung sicherer zu gestalten und gleichzeitig Überlastung der Entwickler zu verhindern. Zusammenfassend lässt sich sagen, dass das „Training auf der Rückbank“ eine gefährliche Entwicklung ist, die Unternehmen dringend korrigieren müssen. In einer Zeit, in der technologische Innovationen und Bedrohungen unaufhaltsam voranschreiten, sind gut ausgebildete Entwickler der Schlüssel zum langfristigen Erfolg und zur Stabilität von Softwarelösungen.

Unternehmen, die dies vernachlässigen, setzen nicht nur ihre Systeme, sondern auch ihre Reputation und Zukunftsfähigkeit aufs Spiel. Die Zeit ist reif für einen Paradigmenwechsel – weg von veralteten Schulungskonzepten hin zu dynamischen, praxiserprobten und strategisch verankerten Weiterbildungsansätzen, die Entwickler wirklich weiterbringen.