In der heutigen digitalen Welt spielen Sicherheitsprotokolle eine entscheidende Rolle, wenn es darum geht, Privatsphäre, Datenintegrität und Eigentumsschutz sicherzustellen. Doch trotz fortschrittlicher Kryptografie und innovativer Technologien bleibt ein grundlegendes Problem bestehen: die Abhängigkeit von sogenannten vertrauenswürdigen Dritten, auch Trusted Third Parties (TTPs) genannt. Nick Szabo, ein Pionier auf dem Gebiet digitaler Sicherheit, hat in seinem wegweisenden Werk „Trusted Third Parties Are Security Holes“ bereits 2005 eindringlich darauf hingewiesen, warum genau diese Einbindung Dritter zu so großen Sicherheitslücken führt und den Fortbestand digitaler Sicherheitsprotokolle gefährdet. Die bedeutenden Überlegungen in diesem Bereich sind auch heute noch aktueller denn je und bieten wertvolle Erkenntnisse für Entwickler, Unternehmen und Nutzer gleichermaßen. Vertrauenswürdige Dritte sind keine seltene Erscheinung – sie begegnen uns überall in der digitalen Welt.

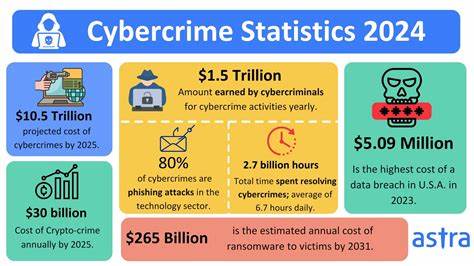

Zertifizierungsstellen (Certificate Authorities, CAs) etwa sind die wohl prominentesten Vertreter dieser Gruppe. Ihre Aufgabe besteht darin, die Identität von Teilnehmern in einem Netzwerk zu bestätigen und somit ein vertrauenswürdiges Umfeld zu schaffen. Doch zwangsweise vertrauen Millionen von Nutzern weltweit auf diese Instanzen, und genau darin steckt das Risiko. Szabo verdeutlicht, dass die Annahme von TTPs in Protokolldesigns keinesfalls Hilfsmittel sind, die Probleme eliminieren, sondern sie schaffen vielmehr neue Schwachstellen, die durch andere Mechanismen ausgeglichen werden müssen. Diese Schwachstellen, oder Sicherheitslücken, ziehen erhebliche Kosten und Risiken nach sich – Kosten, die weit über die reine Implementierung der kryptografischen Verfahren hinausgehen.

Die zentrale Belastung durch vertrauenswürdige Dritte zeigt sich beispielsweise bei der Rolle der Zertifizierungsstellen in Public-Key-Infrastrukturen (PKI). Obwohl die zugrundeliegenden kryptografischen Algorithmen hochkomplex und sicher sind, haben die CAs enorme finanzielle und organisatorische Hürden geschaffen. Zertifikate von CAs wie Verisign kosteten teils Hunderte von Dollar, was die Nutzung sicherer Protokolle verteuerte und Nutzer abschreckte. Dabei ist die Beanspruchung der Identitätsprüfung durch solche Dritte nicht nur teuer, sondern auch anfällig für Fehler, Missbrauch oder Manipulation. Die hier entstehenden Risiken können die gesamte Sicherheit eines Systems aushebeln.

In einer idealen digitalen Welt sollten Sicherheitssysteme nicht von einer einzelnen Instanz oder gar von einer zentralisierten Hierarchie abhängen, da sie sonst zum Single Point of Failure werden. Auch die Struktur des Domain Name Systems (DNS) illustriert die Problematik zentralisierter TTPs eindrücklich. Das DNS ist ein Kernbestandteil des Internets und entscheidet schlichtweg darüber, wie wir im Netz navigieren. Die Abhängigkeit von einer zentral verwalteten Hierarchie macht es anfällig für Ausfälle, Angriffe und Streitigkeiten, die weitreichende Folgen haben können. Trotz seiner Bedeutung ist das DNS einer der Teilbereiche des Internetprotokollstapels, der die meisten Konflikte und Sicherheitsprobleme verursacht.

Dies liegt in erster Linie daran, dass diskrete Internetknotenpunkte eigentlich besser durch Kooperations- und Verhandlungsprotokolle gesichert wären als über eine dominierende dritte Instanz. Neben diesen konkreten Beispielen zeigt Szabo auch auf, dass die hohen Kosten für die Etablierung und den Betrieb von TTPs hauptsächlich durch den personellen Aufwand entstehen. Organisationen sind gezwungen, umfangreiche Kontrollmechanismen, Audits und rechtliche Absicherungen einzuführen, um Vertrauen zu gewährleisten. Diese traditionellen Sicherheitsmaßnahmen verursachen nicht nur umfangreiche administrative Kosten, sondern schaffen auch eine Verwundbarkeit, die sich in Form von Skandalen, Betrugsfällen oder technischen Ausfällen manifestieren kann. Dennoch bestehen solche vertrauenswürdigen Dritten in so fundamentalem Maße, dass unsere globale Wirtschaft und Gesellschaft auf sie angewiesen ist.

Institutionen wie Kreditkartenunternehmen, Prüforganisationen und Wirtschaftsauskünfte verknüpfen Menschen und Unternehmen in einem Netz des gegenseitigen Vertrauens. In vielen Entwicklungsländern fehlen solche Vertrauensnetzwerke, was den Zugang zu globalen Märkten und Finanzsystemen erschwert. Deshalb wird es hier auch in Zukunft keinen vollständigen Verzicht auf solche Dritten geben. Allerdings zeigt sich, dass die alteingesessenen, spezialisierten Institutionen nicht einfach neue Geschäftsmodelle oder digitale Sicherheitsprotokolle übernehmen oder adaptieren können. Es braucht innovative Ansätze, die die Abhängigkeiten von TTPs minimieren und so Risiken und Kosten reduzieren.

Die Versuchung, auf TTPs zu setzen, ist groß. Für einen Protokolldesigner ist es oft einfacher, komplexe Sicherheitsprobleme an externe Stellen abzuschieben, anstatt sie grundsätzlich auf Protokollebene zu lösen. Dabei spielen Faktoren wie Zeitmangel, eingeschränkte Vorstellungskraft oder fehlendes Wissen eine Rolle. Zudem gibt es wirtschaftliche Anreize: Wer sich als vertrauenswürdige dritte Instanz etabliert, kann enorme Gewinne erzielen und eine beherrschende Marktstellung einnehmen, wie das Beispiel Verisign zeigt. Nicht zuletzt schaffen berufliche Interessen in Bereichen wie Auditierung und Recht einen konservativen Widerstand gegen tiefgreifende Veränderungen, da sich viele Berufe und Geschäftsmodelle um die Verwaltung und Kontrolle solcher TTPs drehen.

Wichtig ist auch der Faktor der mentalen Transaktionskosten für Nutzer. Vertrauen ist ein subjektiver Vorgang, der Aufwand bedeutet. Nutzer, die sich auf eine etablierte, vertrauenswürdige Instanz verlassen, sparen teilweise Zeit und Mühe bei der Prüfung von Identitäten oder Sicherheitseigenschaften. Doch wenn die Zuverlässigkeit von TTPs in Zweifel gezogen wird oder vermeintlich vertrauenswürdige Dritte enttäuschen, steigt der Aufwand bei allen Nutzern, die zwischen vertrauenswürdigen und missbräuchlichen Dritten unterscheiden müssen. Das trägt zusätzlich zu den Gesamtkosten bei.

Während viele Sicherheitsmodelle auf Trusted Third Parties setzen, zeigt die Geschichte und Alltagserfahrung mit persönlichen Eigentumsrechten, dass persönliches Eigentum meist gerade dadurch charakterisiert ist, dass es keinen dauerhaften Bezug zu Dritten benötigt. Schmuck, Autos oder auch Türen mit eigenen Schlüsseln funktionieren ohne zentrale Instanzen und Kontrollmechanismen. Diese Intuition lebt auch heute unter Nutzern weiter, die vielfach gegen eine vermeintliche Abhängigkeit ihrer persönlichen Geräte oder Daten von externen Dritten protestieren. Technologische Entwicklungen, die Eigentumsfunktionen an ‚vertrauenswürdige Dritte‘ binden, treffen oft auf Widerstand. Mehr noch: Szabo schlägt eine neue Methodik für die Entwicklung von Sicherheitsprotokollen vor, die konsequent darauf abzielt, die Kosten und Risiken vertrauenswürdiger Dritter zu minimieren.

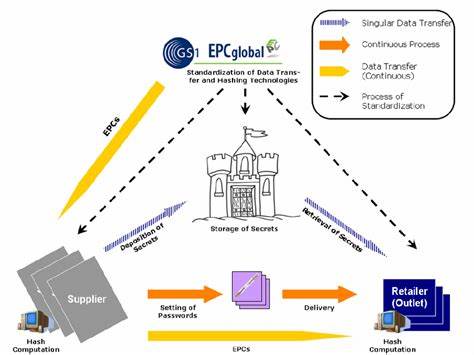

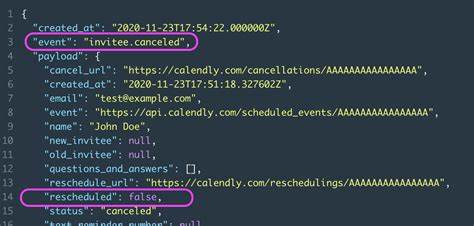

Anstatt Annahmen über einfach vertrauenswürdige Dritte zu treffen, sollte ein Sicherheitsprotokoll von Anfang an die Rahmenbedingungen für den Einsatz von TTPs klar definieren und möglichst darauf ausgelegt sein, diese zu reduzieren oder ganz zu umgehen. Digitalisierte Sicherheit senkt langfristig ihre eigenen Kosten, während die Kosten für den Aufbau und Betrieb einer TTP nahezu konstant bleiben oder sogar steigen können. Ein praktisches Beispiel zeigt das Secure Shell (SSH)-Protokoll auf. Während andere Protokolle, wie SSL, zur Absicherung der ersten Verbindung auf Zertifizierungsstellen angewiesen sind, vertraut SSH stattdessen auf die manuelle Verifizierung von Schlüssel-Fingerabdrücken, was bedeutet, dass ein mögliches Angriffsszenario, das ‚Man-in-the-Middle‘-Attacke, formal nicht vollständig ausgeschlossen ist. Dennoch hat sich SSH als sehr robust und kostengünstig erwiesen und wird weltweit erheblich häufiger zum Schutz der Privatsphäre genutzt als SSL, das von den hohen Kosten und Problemen der CAs gebremst wird.

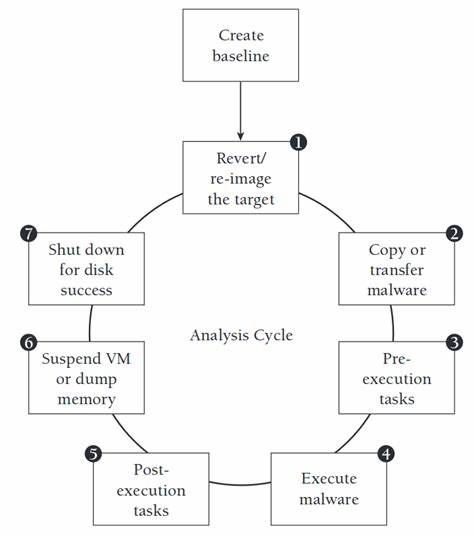

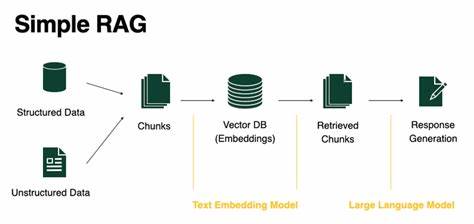

Zur Minimierung der Abhängigkeit von TTPs spielen Forschung und Technik, die Vertrauen und Sicherheit auf verteilte Weise ermöglichen, eine große Rolle. Beispiele hierfür sind Chaums Mixes, die es erlauben, eine Nachricht durch eine Kette von vertrauenswürdigen Proxys zu leiten, von denen nur einer zuverlässig sein muss, um Privatsphäre zu bewahren. Auch multiparte Berechnungen erlauben es, gemeinsam Berechnungen zu machen, ohne einzelnen Parteien das Ergebnis oder die zugrundeliegenden Eingabedaten offenzulegen, wodurch TTPs entbehrlich werden. Solche Systeme nutzen komplexe kryptografische Verfahren und Fehlerresistenzmechanismen, um Vertrauen mathematisch nachweisbar zu machen, ohne auf zentrale Instanzen angewiesen zu sein. Ebenfalls interessant ist der Ansatz der Fernüberprüfung von Server-Software (Remote Attestation), bei der die korrekte Ausführung eines Software-Stücks auf entfernten Servern mittels sicherer Hardware nachgewiesen werden kann.

So können Anwender sicher sein, dass die gewünschten Programme tatsächlich ausgeführt werden und nicht manipuliert wurden. Dadurch wird das Vertrauen auf die Organisation, die den Server betreibt, zum Teil durch technische Garantien substituiert. Trotz all dieser modernen Ansätze gilt es auch, pragmatisch mit kleinen verbleibenden Sicherheitslücken umzugehen. Nicht jede Schwachstelle rechtfertigt die Einführung einer neuen TTP, insbesondere wenn der konkrete Angriffsvektor in der Praxis selten oder harmlos ist. Ein simpler und kostengünstiger Ansatz kann darin bestehen, Sicherheitsprobleme bewusst und kalkuliert zu akzeptieren, wenn die Kosten für eine Behebung unverhältnismäßig sind – ein Ansatz, den SSH erfolgreich verfolgt.

Abschließend ist es hilfreich, die Sprache rund um Vertrauen und Sicherheitsprotokolle kritisch zu hinterfragen. In der Fachwelt wird vorgeschlagen, statt von „Vertrauen“ besser von „Verwundbarkeit“ zu sprechen. Ein Protokoll, das eine TTP involviert, ist dann nicht als vertrauenswürdig, sondern als verwundbar gegenüber dieser dritten Instanz zu bewerten. Diese Klarheit schafft ein besseres Verständnis für die Risiken und verhindert eine übermäßige Beschönigung von vermeintlich sicheren Konstrukten. Die zentrale Botschaft von Nick Szabo lautet: Sicherheit in digitalen Systemen ist vor allem eine Frage, wie man Sicherheitslücken, die durch vertrauenswürdige Dritte entstehen, identifiziert und minimiert.