Im Jahr 2025 hat sich die Cyberkriminalität weiterentwickelt und ist raffinierter denn je. Cyberkriminelle passen ihre Taktiken kontinuierlich an neue Technologien, Sicherheitsmaßnahmen und Nutzerverhalten an, um erfolgreich Geld zu verdienen und ihre Spuren zu verwischen. Dabei greifen sie zunehmend auf legitime Plattformen und Dienste zurück, um ihre Aktivitäten zu tarnen und Sicherheitslösungen zu umgehen. Diese Entwicklungen stellen sowohl für Unternehmen als auch für private Internetnutzer eine ernsthafte Herausforderung dar. Eines der auffälligsten Merkmale moderner Cyberkriminalität ist die Nutzung kostenloser Hosting-Dienste und etablierter Webplattformen, um bösartige Inhalte oder Phishing-Seiten unsichtbar zu platzieren.

Überraschenderweise zählen dazu auch staatliche Institutionen, Universitäten oder Schulen, deren Sicherheitsvorkehrungen oftmals unzureichend sind. Diese Einrichtungen verfügen zwar über viele webbasierte Dienste, die ständig online verfügbar sind, zeigen aber gleichzeitig Schwachstellen, die von Angreifern ausgenutzt werden. Besonders in Zeiten knapper Budgets und komplexer Verwaltungsstrukturen kommt es häufig zu veralteten Content-Management-Systemen sowie unzureichend gewarteten Plug-ins, die Einfallstore für Cyberkriminelle bieten. Die Methoden der Cyberkriminellen greifen meist auf altbekannte Schwachstellen zurück, die aber durch ihre intelligente Kombination und moderne Umgehungstechniken eine hohe Effektivität erreichen. Zu den meist genutzten Angriffspunkten gehören veraltete WordPress-Plugins und CMS-Systeme, die durch mangelnde Updates anfällig sind.

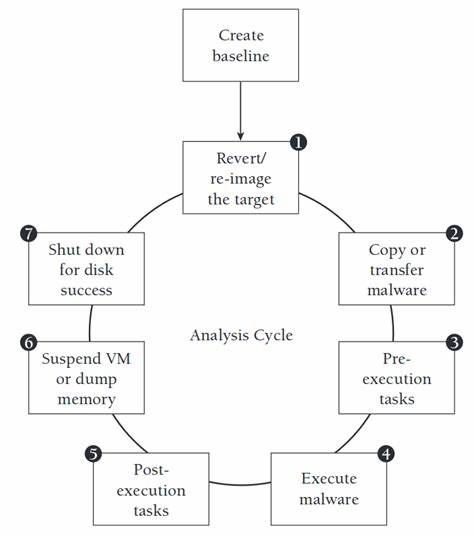

Über sogenannte Cache-Poisoning-Techniken etwa bei Features wie „Suche auf der Website“ können Angreifer schädlichen Content in den Zwischenspeicher einschleusen und dadurch Schäden verbreiten. Credential Stuffing, bei dem erbeutete Zugangsdaten automatisiert ausprobiert werden, ist heute ebenso eine weit verbreitete Methode. Außerdem setzen Cyberkriminelle auf das Ausnutzen von falsch konfigurierten DNS-Einträgen oder sogar auf die Übernahme von Subdomains, wenn diese etwa nicht mehr genutzt werden oder verwaist sind. Interessanterweise verzichten moderne Cyberkriminelle oftmals auf klassische Malware, weil diese zu leicht erkannt wird. Stattdessen setzen sie gezielt auf sogenannte „harmlose“ Dateien wie PDF-Dokumente oder Webpages, die eine Kette von Links enthalten, die den Nutzer Stück für Stück durch eine Vielzahl von Webseiten führen.

Dieses Vorgehen erzeugt unter anderem Einnahmen durch Affiliate-Netzwerke, bei denen jeder angeklickte Link kleine Provisionen generiert. Neben diesen monetären Motiven sind viele dieser Links jedoch auch Teil von Phishing-Kampagnen, die häufig eine jüngere Zielgruppe im Visier haben – vor allem Kinder und Jugendliche, die auf der Suche nach kostenlosen oder stark vergünstigten In-Game-Währungen wie Robux (der virtuellen Währung auf der Plattform Roblox) sind. Solche Kampagnen zeigen, wie gut Cyberkriminelle heute die Suchmaschinenoptimierung (SEO) beherrschen. Sie schaffen es, dass ihre schädlichen Links und Webseiten bei relevanten Suchanfragen an prominenten Positionen landen, wodurch die Gefahr der Infektion oder des Betrugs weiter steigt. Dabei macht ihnen selbst der Einsatz moderner Sicherheitssoftware das Leben nicht viel schwerer.

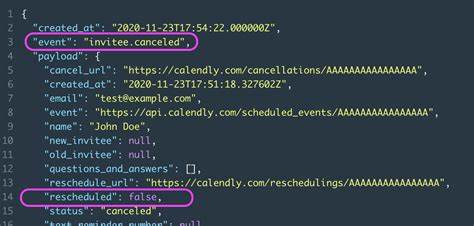

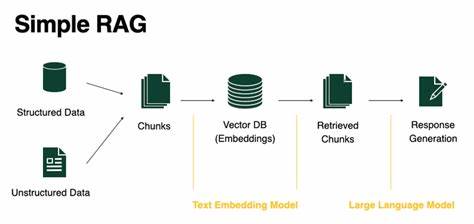

Unternehmen und Privatpersonen vertrauen häufig auf Antivirus-Programme, VPNs oder spezialisierte Sicherheitslösungen wie Norton, Kaspersky, F-Secure oder Palo Alto. Doch diese Tools verfehlen oft ihr Ziel, da die Angreifer genau wissen, welche Domains und Dienste als sicher gelten und von den Tools nicht blockiert werden. Ein Beispiel dafür ist die Nutzung von Plattformen wie Google. Inhalte, die auf Google-Diensten wie der Cloud oder dem sogenannten Looker Studio gehostet werden, genießen in der Regel ein hohes Vertrauen und fallen daher nicht unter den Radar vieler Sicherheitslösungen. Cyberkriminelle profitieren von diesem Vertrauen und platzieren ihre schädlichen Inhalte genau auf diesen Domains, wodurch diese nicht als verdächtig erkannt werden.

Auch das Konzept von sogenannten „Sicherheits-Whitelist-Domains“ erweist sich hier als zweischneidiges Schwert, da diese Listen meist Domains enthalten, die zur Tarnung missbraucht werden. Neben den technischen Angriffspunkten ist die internationale Vernetzung ein entscheidender Faktor für die Wirksamkeit moderner Cyberkriminalität. Die hierarchische Organisation hat sich zunehmend aufgelöst, Angreifer kooperieren über Ländergrenzen hinweg und nutzen unterschiedliche Zeitzonen sowie unterschiedliche Gesetzgebungen zu ihrem Vorteil aus. Eine besonders bedenkliche Entwicklung ist die Nutzung institutioneller Ressourcen von Regierungen, Bildungseinrichtungen oder Unternehmen, die aufgrund unzureichender Cybersecurity-Praktiken beliebte “kostenlose” Hosting-Plattformen für illegale Inhalte bereitstellen, ohne davon zu wissen. Die wachsende Bedeutung von Social Engineering darf ebenfalls nicht unterschätzt werden.

Cyberkriminelle setzen zielgerichtete Phishing-Angriffe ein, die auf spezifische Interessen eingehen – wie etwa auf die Suche nach kostenlosen Spielen, wie Robux, Amazon-Gutscheinen oder kostenlosen Filmen. Durch den Einsatz von täuschend echt aussehenden Webseiten, die legitim anmuten, gelingt es ihnen immer wieder, Nutzer zur Preisgabe von persönlichen Daten oder Zahlungsinformationen zu bewegen. Die Verbreitung erfolgt dabei oft über soziale Medien, Messenger-Dienste oder auf einschlägigen Foren. Die daraus resultierenden Risiken sind umfassend. Unternehmensdaten, finanzielle Ressourcen, personenbezogene Informationen und sogar Identitäten sind in Gefahr.

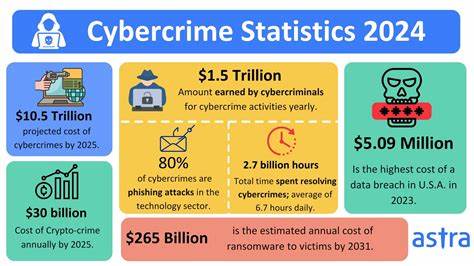

Datenschutzverletzungen und Lösegeldforderungen sind an der Tagesordnung. Zudem belastet der Aufwand für Nachforschung und Wiederherstellung die IT-Abteilungen enorm, sodass die Abwehrkosten rapide steigen. Dennoch gibt es Hoffnung. Unternehmen und Individuen sind zunehmend sensibilisiert für die Gefahren, und viele setzen auf mehrschichtige Sicherheitskonzepte, die technische Schutzmechanismen mit Schulungen für Angestellte und Nutzer kombinieren. Regelmäßige Updates, das Monitoring von externen Angriffspunkten und das konsequente Anpassen von Sicherheitsrichtlinien sind heute wichtiger denn je.

Insbesondere der sorgfältige Umgang mit DNS-Einträgen, die Absicherung von Subdomains und der Einsatz moderner Identitäts- und Zugriffsmanagement-Systeme zeigen positive Effekte. Kurzum lässt sich festhalten, dass Cyberkriminelle 2025 nicht einfach nur mit Malware und klassischen Angriffsszenarien arbeiten, sondern bewusst legitime und vertrauenswürdige Infrastrukturen kompromittieren, um sich unsichtbar zu machen und ihr Geschäftsmodell auszubauen. Dies erfordert von der Sicherheitsbranche, Unternehmen und Internetnutzern gleichsam ein hohes Maß an Wachsamkeit, Anpassungsfähigkeit und ein tiefes Verständnis der aktuellen Bedrohungslage. Nur so kann die Balance zwischen digitalem Fortschritt und Sicherheit langfristig gehalten werden.