In der Welt der Embedded Systeme gewinnt Sicherheit immer mehr an Bedeutung. Besonders im Bootprozess sind Systeme oft anfällig für Angriffe, da zu diesem frühen Zeitpunkt nur geringe Schutzmechanismen bestehen. Verified U-Boot, eingeführt im Jahr 2013, liefert hier eine robuste Lösung, die sicherstellt, dass nur autorisierte und unveränderte Software ausgeführt wird. Diese Technologie baut auf bewährten Sicherheitsprinzipien auf und verbindet sie nahtlos mit den Anforderungen moderner Embedded-Systeme, ohne dabei einen signifikanten Einfluss auf die Bootzeit oder Ressourcen zu haben. Der Grundgedanke hinter Verified U-Boot ist es, den Bootprozess eines Geräts so zu gestalten, dass nur vertrauenswürdige Software geladen und ausgeführt werden kann.

Das bedeutet konkret, dass ein Angriff oder das Einschleusen von Malware bereits beim Start erkennen und verhindert wird. Diese Idee ähnelt dem Secure Boot Konzept, das man von PCs mit UEFI kennt. Während Secure Boot durch die UEFI-Spezifikation geschaffen wurde, stellt Verified U-Boot eine eigene, speziell auf Embedded-Systeme abgestimmte Lösung dar. Die technische Basis von Verified U-Boot beruht auf zwei zentralen Kryptographiemethoden: kryptographische Hashfunktionen und asymmetrische Verschlüsselung, meist mit RSA. Zunächst wird ein Schlüsselpaar generiert – ein privater Schlüssel bleibt sicher auf dem Host-System und wird verwendet, um den Hash einer Software zu signieren, während der öffentliche Schlüssel auf dem Gerät gespeichert wird, um die Signatur zu verifizieren.

Beim Startvorgang prüft U-Boot den digitalen Fingerabdruck der zu ladenden Software durch Vergleich der Signatur mit dem gespeicherten öffentlichen Schlüssel. Nur wenn der Abgleich erfolgreich ist, wird das System mit der geprüften Software gestartet. Diese Kette der Vertrauenswürdigkeit beginnt beim sogenannten „Root of Trust“. Dabei handelt es sich um den initialen, vertrauenswürdigen Code, oft im Bootloader verankert, der als Grundlage für alle weiteren Prüfungen dient. Im Falle von U-Boot wird die Vertrauenskette durch das sogenannte Device Tree Blob (FDT) gestützt, in dem der öffentliche Schlüssel untergebracht wird.

Diese tiefe Integration ermöglicht es, Firmware und Betriebssystem sowie weitere Boot-Komponenten sicher zu verifizieren und schützt so vor Manipulationen durch Dritte. Ein großer Vorteil des U-Boot-Mechanismus für Verified Boot liegt in seiner Flexibilität. Images können in einer Kette hintereinander signiert werden, sodass etwa der Bootloader ein neues U-Boot laden und überprüfen kann, welches wiederum die nächste Firmware lädt. Dies ist besonders wichtig für die Aktualisierung von Firmware im Feld, da es verhindert, dass fehlerhafte oder kompromittierte Updates ein Gerät unbrauchbar machen. Gleichzeitig erlaubt es Herstellern, Kontrolle über die Softwareversionen auf ihren Geräten zu behalten ohne zu strikte Maßnahmen, die den Nutzer einschränken.

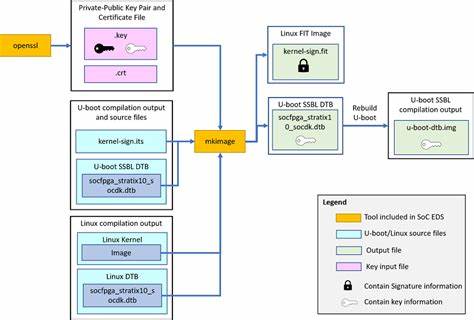

Die Erstellung und Signierung der Firmware erfolgt auf dem Entwicklungssystem, unabhängig vom Zielgerät. Hierfür wird OpenSSL zur Generierung von Schlüsselpaaren verwendet. Anschließend wird die Software mit dem privaten Schlüssel signiert. Das resultierende signierte Image kann dann auf das Zielsystem übertragen und dort von U-Boot beim Bootprozess geprüft werden. Dieses Verfahren garantiert, dass nur vom Hersteller freigegebene und digital signierte Software läuft, was maßgeblich zur Systemsicherheit beiträgt.

Das Containerformat für die Firmware-Images innerhalb von U-Boot ist das sogenannte Flat Image Tree (FIT) Format. Dieses ermöglicht eine flexible und strukturierte Verpackung von Kerneln, Device Trees und weiteren Komponenten. Ein weiterer wichtiger Aspekt ist die Möglichkeit, mittels FIT nicht nur einzelne Images, sondern auch ganze Konfigurationen zu signieren, um so sicherzustellen, dass zertifizierte Software-Komponenten zusammen und nicht vermischt ausgeführt werden. Diese feingranulare Kontrolle liefert zusätzliche Sicherheit, da so sogenannte Image-Mischungen, die zu Systeminstabilitäten führen können, ausgeschlossen werden. Allerdings ist die Einführung von Verified Boot nicht frei von Herausforderungen.

Ein Kritikpunkt ist die potenzielle Einschränkung für den Nutzer, der vom Hersteller kontrollierte Schlüssel oder Mechanismen akzeptieren muss. Anders als bei UEFI Secure Boot, wo Nutzer oft eigene Schlüssel hinzufügen oder das Feature deaktivieren können, sind Embedded Systeme hiervon häufig weniger flexibel. Manche Hersteller lösen dies etwa über eine physikalische Komponente, wie einen Schutzschraubenmechanismus bei Chromebooks, mit dem Verified Boot deaktiviert werden kann. Für Embedded Systeme könnte eine ähnliche Nutzerkontrolle implementiert werden, jedoch muss dabei stets sorgfältig zwischen Sicherheit und Flexibilität abgewogen werden. Darüber hinaus ist die Performance von Verified U-Boot beeindruckend.

Obwohl kryptographische Überprüfungen Ressourcen beanspruchen, gelingt ein verifizierter Start auf modernen Systemen in unter einer Sekunde. Auf Hardware wie dem BeagleBone Black sind nur wenige Millisekunden zusätzlich notwendig, und der Speicherbedarf bleibt sehr gering. Diese Effizienz wird durch die Vorverarbeitung der Schlüssel mit mkimage erreicht, die U-Boot eine schnelle Verifikation ohne umfangreiche Rechenoperationen ermöglicht. Das U-Boot System unterstützt zudem optionale Erweiterungen, die das Sicherheitsniveau weiter erhöhen. Dazu zählen die Nutzung von Hardware-Treibern für die Beschleunigung der Kryptographie und die Unterstützung eines Trusted Platform Modules (TPM).

TPMs bieten unter anderem Schutz gegen das Downgrade von Firmware-Versionen, was verhindern soll, dass Angreifer ältere, eventuell unsichere Versionen des Systems aufspielen. Außerdem können TPMs an der Trusted Boot-Strategie und der Remote Attestation mitwirken, was vor allem in Unternehmensumgebungen und sicherheitskritischen Anwendungen von Bedeutung ist. Insgesamt stellt Verified U-Boot eine elegante und praxisbewährte Lösung für die Sicherung moderner Embedded Systeme dar. Durch seine offene und gut dokumentierte Implementierung lässt es sich in unterschiedlichste Systeme integrieren und bietet Herstellern wie Nutzern ein hohes Maß an Sicherheit ohne Einbußen bei Performance oder Flexibilität. Die Nutzung standardisierter Verfahren, kombiniert mit der cleveren Verwendung des FIT-Formats, ermöglicht eine einfache Anpassung und erweiterten Schutz über den reinen Bootvorgang hinaus.

Die verstärkte Verbreitung von Internet der Dinge (IoT)-Geräten und vernetzten Embedded Systemen macht Verified Boot als Sicherheitsmechanismus unverzichtbar. Angesichts zunehmender Bedrohungen durch Malware und Angriffe auf Systemfirmware bietet Verified U-Boot ein wirksames Mittel, um Manipulation an zentralen Systemkomponenten zu verhindern. Hersteller können so das Vertrauen der Nutzer in ihre Produkte stärken und gleichzeitig die eigene Haftung gegen Sicherheitsprobleme reduzieren. Abschließend lässt sich sagen, dass die Einführung von Verified U-Boot im Jahr 2013 ein wichtiger Schritt war, Embedded Systeme zuverlässig zu schützen. Die Kombination aus moderner Kryptographie, einem durchdachten Software-Architekturmodell und der Möglichkeit zur Feldaktualisierung stellt einen ausgewogenen Kompromiss zwischen Sicherheit, Benutzerfreundlichkeit und technischen Limitierungen dar.

Als Teil eines ganzheitlichen Sicherheitskonzepts wird Verified U-Boot auch in Zukunft eine Schlüsselrolle bei der Absicherung vielfältiger Geräte- und Systemklassen spielen.

![What DeleteMe and Incogni aren't telling you [video]](/images/5EB788CD-EB4F-44B3-B55F-4A89458F6767)