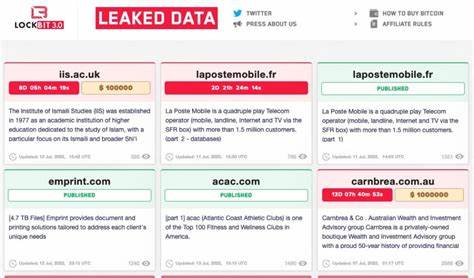

Die LockBit-Ransomware-Gruppe galt jahrelang als eine der gefährlichsten und erfolgreichsten Bedrohungen im Bereich der Cyberkriminalität. Mit Angriffen auf Unternehmen weltweit und der Erpressung hoher Lösegelder erschütterte die Gruppe immer wieder das Sicherheitssystem vieler Organisationen. Doch die jüngste Nachricht aus dem Mai 2025 markiert eine ungewöhnliche Wende. LockBit wurde selbst Opfer eines massiven Cyberangriffs. Unbekannte Hacker konnten die dunklen Ecken des Dark Webs der Gruppe infiltrieren, ihre Seiten hacken und eine umfangreiche Datenbank mit sensiblen Informationen veröffentlichen.

Besonders alarmierend sind dabei die Klartext-Passwörter von rund 75 Administratoren und Mitgliedern der Gruppe, ein deutlicher Hinweis auf gravierende Sicherheitslücken innerhalb einer Organisation, die sonst mit Brute-Force-Angriffen und Datenverschlüsselung gearbeitet hat.Die offengelegte Datenbank umfasst mehr als 60.000 eindeutige Bitcoin-Wallet-Adressen, die offenbar bei Lösegeldzahlungen verwendet wurden. Zudem sind etwa 4.500 Chatprotokolle aus Verhandlungen zwischen LockBit-Operaten und ihren Opfern enthalten.

Diese Chats reichen bis in den Dezember des Vorjahres zurück und zeigen detailliert die Taktiken und Strategien der Kriminellen bei der Erpressung auf. Auch technische Einzelheiten zu eigens entwickelten Ransomware-Varianten für spezifische Angriffe wurden publik gemacht. Diese Informationen gelten als wahre Fundgrube für Ermittlungsbehörden und Sicherheitsexperten, da sie es erlauben, noch gezielter gegen die Unsicherheitsquellen und Täter vorzugehen.Die Tatsache, dass die Passwörter nicht verschlüsselt, sondern im Klartext gespeichert waren, belegt ein auffälliges Versagen im eigenen Sicherheitskonzept der Gruppe. Normalerweise ist es ein grundlegender Schutzmechanismus, Passwörter in Form von Hashes oder anderweitig gesichert zu speichern, um verhindern zu können, dass Angreifer damit unmittelbar Schaden anrichten können.

Hier hat LockBit eine schwere Nachlässigkeit gezeigt, was nun den Ermittlern enorm zugutekommt. Die Klartext-Passwörter ermöglichen es, Accounts innerhalb der kriminellen Infrastruktur zu übernehmen oder weitere Rückschlüsse auf die Personen hinter der Gruppe zu ziehen.Der Hackerangriff auf LockBit erfolgte offenbar durch eine Schwachstelle in einer PHP-Version (8.1.2), die Remote Code Execution (RCE) erlaubt – ein Fehler, der bereits bei anderen Cyberkriminellen wie der Everest-Ransomware-Gruppe ausgenutzt wurde.

Die Lücke mit der Kennung CVE-2024-4577 bildete offenbar den Einstiegspunkt für die Angreifer, die Zugang zum Admin-Panel und Backend der Infrastruktur erhielten. Die Dark-Web-Portale der Gruppe wurden mit dem provokanten Hinweis „Don’t do crime. CRIME IS BAD xoxo from Prague“ defaced. Zudem wurde ein Link zu einem umfangreichen Daten-Dump hinterlegt, um die Öffentlichkeit auf den Hack aufmerksam zu machen.Neben der Welle der Empörung in Sicherheitskreisen konnte LockBit den Vorfall zunächst noch herunterspielen.

In einer zynischen Reaktion auf der Leakseite gaben die Betreiber an, es sei nur ein „light panel“ mit einer Autoregistrierungs-Funktion kompromittiert worden. Es seien keine Decryptoren oder gestohlene Firmendaten betroffen, so die Aussage. Dennoch wurde ein Kopfgeld auf den Hacker aus Prag ausgesetzt, der hinter dem Angriff stehen soll, was die Verzweiflung und gleichzeitig den Kampf um die eigene Reputation zeigt.Für die digitalen Ermittler und Strafverfolger eröffnet die Offenlegung der Daten viele Möglichkeiten zur Spurensuche. Die Bitcoin-Wallet-Adressen bieten Ansatzpunkte, die Geldflüsse nachzuverfolgen und damit auch Verbindungen zu anderen kriminellen Aktivitäten herzustellen.

Die Verhandlungen in den Chats geben Einblick in die Methoden und Kommunikationswege der Erpresser und können dabei helfen, Opfer zu warnen und zukünftige Angriffe besser abzuwehren. Experten wie Alon Gal von Hudson Rock sehen darin eine Chance, den LockBit-Akteuren nicht nur Geld abzuschneiden, sondern gleichzeitig die Struktur ihrer Organisation zu zerschlagen.Dieser schwere Rückschlag kommt zu einem denkbar schlechten Zeitpunkt für LockBit. Bereits Anfang 2024 wurde die Gruppe durch die koordinierte Aktion "Operation Cronos" von internationalen Strafverfolgungsbehörden erheblich geschwächt. Diese Operation richtete sich gegen die Infrastruktur der Ransomware-Gruppe und war zumindest temporär erfolgreich darin, deren Aktivitäten einzuschränken.

In der Folge hatten Sicherheitsforscher beobachtet, dass LockBit zunehmend auf alte Angriffsmuster zurückgriff, was Zweifel an der Nachhaltigkeit ihrer Operationen weckte. Mit dem jüngsten Datenleck könnte sich die düstere Prognose bestätigen, dass die Organisation zunehmend unter innerem Druck steht.Die Enthüllungen könnten darüber hinaus einen langfristigen Einfluss auf das Ökosystem der Cyber-Kriminalität haben. Viele andere Ransomware-Gruppen investieren mittlerweile mehr in die Cybersicherheit ihrer eigenen Systeme, um solche kompromittierenden Datenlecks zu vermeiden. Der Fall LockBit zeigt eindrucksvoll, dass selbst die gefährlichsten Cyber-Gangster nicht unverwundbar sind und sich durch Nachlässigkeiten selbst angreifbar machen.

Die Offenlegung von Klartext-Passwörtern macht den Fall dabei besonders brisant, weil es den Strafverfolgern ermöglicht, Konten zu übernehmen und in die interne Organisation einzudringen.Darüber hinaus sendet der Vorfall eine wichtige Botschaft an alle Unternehmen und Organisationen weltweit: Die Bedrohung durch Ransomware ist nicht nur extern, sondern kann auch durch interne Sicherheitsfehler massiv verschärft werden. Die korrekte Verwaltung von Zugangsdaten und das Vermeiden von Klartext-Passwörtern sind essenziell, um nicht selbst Opfer von Angriffen zu werden. Auch wenn LockBit seit Jahren selbst Cyberangriffe durchführte, zeigt hybrides Versagen, wie verletzlich selbst die hinterhältigsten Akteure sein können.Die Auswirkungen des Hacks gehen über die unmittelbare Ransomware-Szene hinaus.

Für die globale Cybersecurity-Community bietet der Vorfall Lernpotenziale: Die Analyse der Chats und Daten kann helfen, Angriffsszenarien realistischer abzubilden und präventive Maßnahmen zu verbessern. Strafverfolger erhalten wertvolle Informationen zur Bekämpfung einer der berüchtigtsten Cyberkriminalitätsgruppen. Zudem wächst das Bewusstsein, dass Cybersicherheit ein zentrales Element im Kampf gegen kriminelle Netzwerke bleiben muss – von der technischen Absicherung bis zu internationalen Kooperationen auf Ebene von Behörden und Unternehmen.Insgesamt markiert der Hack gegen LockBit einen Wendepunkt in der Cybersicherheitslandschaft. Die Veröffentlichung von sensiblen Daten und Klartext-Passwörtern stellt eine schwerwiegende Gefahr für die Ransomwaregruppe dar und dürfte deren Operationen erheblich beeinträchtigen.

Zugleich entstehen neue Chancen im Kampf gegen digitale Erpressung und Kriminalität. Für Unternehmen und Nutzer gilt es, aus diesem Fall zu lernen und eigene Sicherheitsmaßnahmen kontinuierlich zu verbessern, um Resilienz gegen immer raffiniertere Angriffe zu entwickeln. Die Geschichte des LockBit-Hacks lehrt, dass Selbstüberhöhung und Nachlässigkeit selbst in der Schattenwelt der Cyberkriminalität fatal sein können.

![Building a vector database from scratch [video]](/images/DFF13721-2B5E-43F8-B3E8-2BC57BBDFE63)