In der Welt des Internet of Things (IoT) spielen Sicherheit, Zuverlässigkeit und Effizienz eine zentrale Rolle – insbesondere wenn es um die Entwicklung eingebetteter Systeme für Umweltsensorik geht. Rust, als moderne Programmiersprache mit starkem Fokus auf Speicher- und Thread-Sicherheit, stellt sich hier als ideale Wahl heraus. In Verbindung mit leistungsfähiger Hardware wie dem ESP32 bietet Rust eine solide Grundlage, um robuste IoT-Geräte zu entwickeln, die ressourcenschonend und sicher operieren. Ein beispielhaftes Projekt ist der Bau eines Wettersensors mit dem ESP32, der Temperatur, Luftfeuchtigkeit, Luftdruck, CO₂-Gehalte sowie Luftqualität misst und diese Daten sicher über MQTT mittels TLS-Protokoll überträgt. Gleichzeitig unterstützt das System moderne Over-the-Air (OTA) Firmware-Updates, die eine einfache, sichere und effiziente Wartung der Geräteflotte gewährleisten.

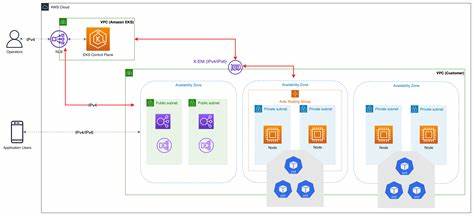

Die darunterliegende Infrastruktur wird auf einem Kubernetes-Cluster betrieben und nutzt neueste Technologien wie InfluxDB, Grafana und eine OCI-konforme Registry für Firmware-Versionierung und Distribution. Die Entscheidung für Rust entstand aus den spezifischen Anforderungen an Speicherverwaltung und Systemstabilität, welche im Embedded-Umfeld eine besonders große Herausforderung darstellen. Klassische Lösungen wie Arduino-Frameworks oder ESP-IDF haben zwar Vorteile in der Einfachheit, stoßen aber oft bei komplexeren Sicherheitsanforderungen oder beim effizienten Einsatz moderner Protokolle wie MQTT Version 5 an Grenzen. Rust erlaubt dank no_std-Umgebung und modernem asynchronem Programmiermodell präzise Kontrolle über alle Hardwareressourcen – einschließlich dediziertem Task-Management über das Embassy-Framework – und verhindert so typische Fehler wie Speicherfragmentierung oder unerwartete Abstürze. Das Setup basiert auf einem ESP32 DevKit v1, ausgestattet mit Sensoren wie BME280 für Temperatur, Luftfeuchtigkeit und Luftdruck, optional SCD30 für zusätzliche CO₂-Messungen sowie SDS011 zur Erfassung von Feinstaubkonzentrationen (PM2.

5 und PM10). Diese Sensoren kommunizieren über UART oder I2C, was einer vielseitigen Erweiterbarkeit entspricht. Die Firmware liest die Sensordaten zyklisch aus, verpackt sie in MQTT-Nachrichten und sendet diese verschlüsselt via TLS 1.2 an einen MQTT-Broker, hier realisiert durch NanoMQ. TLS ist essentiell, um die Vertraulichkeit und Integrität der Daten während der Übertragung zu gewährleisten.

Auf dem ESP32 ist der Speicher allerdings begrenzt, sodass die Implementierung von TLS größte Sorgfalt erfordert. Insbesondere das Handling von Zertifikaten und der Verbindungsaufbau müssen ressourcenschonend erfolgen. Die Lösung setzt auf esp-mbedtls, eine TLS-Bibliothek, die sich gut in die Rust-Umgebung integrieren lässt und gleichzeitig ausreichend performant läuft. Für die Zertifikatsverwaltung wurde eine eigene selbstsignierte Root-CA mit Cert-Manager auf Kubernetes erzeugt, um sämtliche Geräte und Server abzusichern. Dies ermöglicht eine konsequente GitOps-Strategie, bei der Zertifikate als YAML definiert und versioniert samt automatischer Erneuerung verwaltet werden.

Die Firmware selbst ist modular und durch Cargo Features anpassbar. So kann pro Gerät genau festgelegt werden, welche Sensoren unterstützt und welche Funktionen eingebunden werden sollen – sei es MQTT-Unterstützung, TLS, OTA oder einzelne Sensorbibliotheken wie BME280. Dadurch bleibt der kompilierten Firmware-Binärdatei schlank und speziell auf das jeweilige Gerät zugeschnitten. Der Build-Prozess verwendet espflash, welches Firmware direkt auf den ESP32 flashen kann und im Rahmen eines CI/CD-Workflows automatisiert Firmwareversionen erstellt und in eine OCI-Registry namens Harbor hochlädt. Die Infrastruktur hinter dem Projekt läuft auf einem Kubernetes-Cluster mit Talos Linux als Basis – eine minimalistische und sichere Betriebssystemlösung speziell für containerisierte Umgebungen.

Dort übernimmt NanoMQ das Routing der mit TLS abgesicherten MQTT-Messages, während InfluxDB v3 zur Speicherung der Zeitreihendaten fungiert. Mit Grafana werden umfangreiche Dashboards zur Visualisierung von Temperatur, Luftfeuchtigkeit, CO₂ und Feinstaub aufgebaut, ergänzt durch Alarmierungen, die beispielsweise via Telegram bei Ausfall eines Sensors informieren. Ein wichtiger Aspekt der Erweiterbarkeit und Wartbarkeit des Systems ist die Unterstützung von OTA-Firmwareupdates. Dabei werden neue Firmwareversionen in der OCI-Registry versioniert abgelegt, was die Manipulationssicherheit erhöht und eine nachvollziehbare Versionshistorie schafft. Für das Ausliefern der Firmware aktualisiert der OTA-Server namens OtaFlux die Geräte bei Verfügbarkeit einer neueren Version.

Die Clients prüfen periodisch (z.B. stündlich) einen Versionsendpunkt, vergleichen CRC-Checksummen und laden im Fall einer bestehenden Aktualisierung die Binärdatei herunter. Der Update-Prozess wird komplett ohne dynamische Speicherzuweisung implementiert, um Speicherfragmentierung zu vermeiden und die Systemstabilität zu wahren. Sollte ein Update fehlschlagen, führt das System eine automatische Rückrollfunktion aus, die das vorherige, stabile Image wiederherstellt.

Die durchgängig deklarative und versionierte Infrastruktur ermöglicht eine effiziente und sichere Verwaltung einer Vielzahl von Sensoren über den gesamten Lebenszyklus hinweg. Die Nutzung von ORAS zum Pushen der Firmware-Artefakte in die OCI-Registry eröffnet ein nie dagewesenes Maß an Flexibilität: das Cloud-native Modell, das in der Serverwelt längst etabliert ist, findet so Einzug in das Embedded- und IoT-Umfeld. Die Geräte erhalten nicht nur eine sichere Update-Quelle, sondern auch die Möglichkeit, später erweiterte Features wie signierte Firmware oder differenzielle Updates (Delta-Updates) zu integrieren. Neben der technischen Realisierung zeigt das Projekt auch den kulturellen Wandel in der eingebetteten Softwareentwicklung. Rust bringt durch seine starken Garantien zu Speicher- und Thread-Sicherheit mehr Verlässlichkeit in Systeme, die lange und ohne Ausfall laufen müssen.

Gleichzeitig unterstützt die auf modernen DevOps-Prinzipien beruhende Infrastruktur-Kombination aus Kubernetes, Cert-Manager, und GitOps-Praktiken kontinuierliche Integration, flexible Skalierung und automatisiertes Konfigurationsmanagement auf hohem Niveau. Die Verwendung von Grafana zum Monitoring und Alerting stellt sicher, dass sowohl der Entwickler als auch die Betreiber stets schnellen Zugriff auf die Systemmetriken haben – von Temperaturtrends bis hin zu Verbindungsproblemen. Durch die Integration von Benachrichtigungen beispielsweise via Telegram wird die Reaktionszeit auf Ausfälle minimiert und ein reibungsloser Betrieb gewährleistet. Einige Lernerfahrungen aus dem Projekt zeigen, dass das Ressourcenmanagement auf dem ESP32 besonders bei TLS-Verbindungen mit RSA-Schlüsseln herausfordernd ist. Die gezielte Nutzung statischer Puffer und ein adäquates Task-Arbeiten-Modell mit Embassy haben geholfen, Fragmentierung und Speicherengpässe zu vermeiden.

Außerdem ist es wichtig, dynamische Speicherallokationen möglichst zu vermeiden, da sie die Stabilität in lang laufenden Systemen gefährden können. Zukünftige Erweiterungen könnten die Unterstützung signierter Firmwareimages umfassen, um das Sicherheitsniveau zusätzlich zu steigern, sowie die Kommunikation des OTA-Update-Status via MQTT, um proaktiv den Wartungszustand der Geräte überwachen zu können. Auch der Einsatz von Event-getriggerten Updates oder die Einführung eines Verzögerungsmechanismus (Jitter) beim Update-Check würde die Last auf die OTA-Server bei großer Gerätedichte besser verteilen. Abschließend lässt sich festhalten, dass Rust und moderne Cloud-native Technologien in Kombination mit leistungsfähiger Embedded-Hardware wie dem ESP32 einen Paradigmenwechsel für IoT-Systeme darstellen. Diese Verbindung ermöglicht robuste, sichere und wartbare Systeme, die den steigenden Anforderungen der vernetzten Welt gewachsen sind.

Projekte wie die beschriebene Wetterstation zeigen, wie sich traditionelle Embedded-Entwicklung mit modernen Methoden und Frameworks neu definieren lässt – weg von fragmentiertem, fehleranfälligem C-Code hin zu sicherem, wartbarem und zukunftsfähigem Softwaredesign in Rust. Für Entwickler, die sich in das Thema IoT mit Rust vertiefen möchten, bieten die verwendeten Open-Source-Repositories zu Firmware, OTA-Server und Cluster-Setup umfangreiche Ressourcen und Best-Practice-Implementierungen. Die Integration von vollständig containerisierten Backend-Komponenten auf Kubernetes, der Einsatz moderner Tools und eine klare Trennung von Firmware und Infrastruktur ermöglichen eine agile Entwicklung sowohl für kleine Projekte als auch für skalierte Geräteflotten. Das Projekt greift somit nicht nur technische Herausforderungen auf, sondern setzt mit seiner konsequenten Nutzung von Sicherheitsmaßnahmen, Aktualisierungsstrategien und Monitoring-Tools auch wichtige Impulse für die Praxis – insbesondere in Zeiten, in denen vernetzte Sensoren zunehmend das Rückgrat intelligenter Gebäude, Smart Cities und umweltfreundlicher Technologien bilden.

![Brian Pontarelli on the Future of AI in Authentication and Education [video]](/images/DF5536F2-E6CC-4262-98D9-5A781F51D386)