In der heutigen digitalen Welt gewinnt der Schutz vertraulicher Kommunikation zunehmend an Bedeutung. Insbesondere hochrangige Regierungsbeamte benötigen sichere Kanäle, um sensible Informationen auszutauschen. Signal gilt als einer der sichersten Messenger-Dienste, der wegen seiner Ende-zu-Ende Verschlüsselung weit verbreitet ist. Doch hinter den Kulissen nutzen einige Mitglieder der Trump-Administration eine modifizierte, unbekannte Version von Signal namens TM SGNL, die weitreichende Sicherheitsbedenken aufwirft. Eine technische Analyse dieser App offenbart nicht nur Funktionsweisen, sondern auch potenzielle Risiken für die Sicherheit hochsensibler Daten.

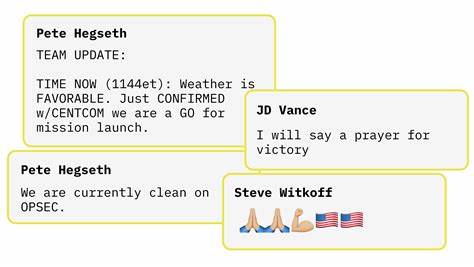

TM SGNL ist keine öffentlich verfügbare App und unterscheidet sich deutlich von der offiziellen Signal-Anwendung. Bekannt wurde die App, nachdem ein Reuters-Fotograf den ehemaligen Nationalen Sicherheitsberater Mike Waltz während eines Trump-Kabinettsmeeting mit seinem iPhone zeigte, auf dem TM SGNL in Benutzung war. Dies brachte investigative Berichterstattung ins Rollen, die darauf hinwies, dass diese App speziell dazu dient, verschlüsselte Nachrichten automatisch in lesbarer Form zu archivieren. Die Besonderheit von TM SGNL liegt darin, dass sie trotz Nutzung der Signal-Server und des End-to-End-Verschlüsselungs-Protokolls Nachrichten in Klartext archiviert. Das bedeutet, selbst wenn eine Nachricht im offiziellen Signal-Client verschwindet oder gelöscht wird, existiert auf der anderen Seite der Archivierung eine unverschlüsselte Kopie.

Diese Speicherung erfolgt offenbar in externen Cloud-Diensten wie Microsoft 365, SMTP-Servern oder über SFTP-Schnittstellen. Durch diese unverhohlene Archivierung öffnet sich eine Tür, die Misstrauen gegenüber der App und dem dahinterstehenden Unternehmen TeleMessage schürt.TeleMessage, ein israelisches Unternehmen mit Verbindungen zu militärischen Nachrichtendienst-Einheiten wie der Israel Defense Forces, bietet eine Suite von Kommunikations-Apps an, darunter auch TM SGNL. Die engen Verflechtungen mit ehemaligen Geheimdienstmitarbeitern werfen Fragen bezüglich der Integrität und Unabhängigkeit der App auf. Die Tatsache, dass mehrere Führungskräfte des Unternehmens ein akademisches und professionelles Netzwerk in Israel pflegen, trägt weiter zu Bedenken hinsichtlich des Datenschutzes und der staatlichen Einflussnahme bei.

Das Design von TM SGNL basiert hauptsächlich auf einer modifizierten Version des offiziellen Signal-Clients. Die App trägt ein verändertes Branding, etwa das Kürzel „TM SGNL“ anstelle des originalen Signal-Logos, erkennt man auch an PIN-Abfragen wie „Verify your TM SGNL PIN“. Entwickler haben in den Quellcode der originalen Signal-App eingegriffen, um das automatische Archivieren der Klartext-Nachrichten an einen „Corporate Archive“ Server zu integrieren. Kritisch ist anzumerken, dass dieser Mechanismus gegen die Grundprinzipien von Signal verstößt, die darauf ausgelegt sind, dass ausschließlich Sender und Empfänger Zugang zu Nachrichten haben.Ein weiterer technischer Aspekt betrifft die Verteilung der TM SGNL App.

Sie ist weder im Google Play Store noch im Apple App Store öffentlich verfügbar und wird ausschließlich über unternehmensinterne Management-Systeme ausgegeben. Auf Android-Geräten kann die App über Google Enterprise Private Store bezogen werden, während iOS-Geräte über Apple Business Manager und Mobile Device Management (MDM) Systeme verwaltet und versorgt werden. Dies deutet darauf hin, dass die Nutzer von TM SGNL, darunter hochrangige Trump-Beamte, Nutzer von streng kontrollierten Firmen- oder Regierungsgeräten sind, bei denen die Geräteverwaltung zentralisiert und gesichert ist.Die Abhängigkeit von MDM und Unternehmenskonten wie Apple Business Manager schafft jedoch auch Schwachstellen. Das zentrale Management bietet Administratoren zwar Kontrolle über die Geräte, doch es eröffnet auch Angriffsflächen für kompromittierte Administratoren oder Cyberangriffe, die sich Zugang zu diesen Steuerungssystemen verschaffen.

Zudem ist angesichts der zentralen Speicherung der Nachrichten auf externen Cloud-Diensten beim Thema Geheimhaltung höchste Vorsicht geboten.Ein besonders kritisches Element ist die Lizenzierung der App. Signal ist unter der GNU Affero General Public License (AGPL) veröffentlicht – eine Open-Source-Lizenz, die für Modifikationen die Offenlegung des Quellcodes vorschreibt. TM SGNL scheint jedoch als proprietäres Produkt zu operieren, ohne den modifizierten Quellcode öffentlich bereitzustellen. Dies könnte eine Verletzung der Lizenz und damit eine unerlaubte Nutzung von Signal-Software bedeuten.

Darüber hinaus hat TeleMessage ähnliche Apps im Angebot, die mit WhatsApp, Telegram und WeChat arbeiten – allesamt proprietäre Software, die vermutlich ohne Einhaltung entsprechender Lizenzbedingungen modifiziert wurden. Trotz zahlreicher Versuche wurde bisher keine öffentliche Version von TM SGNL zum Download gefunden. Hinterlegte Installationsskripte und interne URLs verweisen auf geschlossene Distributionswege innerhalb verwalteter Unternehmenskonten, was die Nachvollziehbarkeit einschränkt. Gleichzeitig ermöglichen und erzwingen diese geschlossenen Systeme eine Nutzerbasis innerhalb streng kontrollierter und überwachten Umgebungen, wie sie bei Regierungsstellen gegeben sind. Eine weitere Erkenntnis stammt aus einem großen Datenleck: Hacker erlangten Zugriff auf Datenschätze der TeleMessage-Archive, darunter 410 GB an Heap-Dumps, die wertvolle Hinweise auf Kunden von TeleMessage liefern.

Neben Trump-nahen Akteuren zählen dazu Organisationen wie die Polizei in Washington D.C., Andreessen Horowitz und JP Morgan. Dies verdeutlicht die Bedeutung und Verbreitung solcher Überwachungs- und Archivierungslösungen in verschiedenen High-Tech- und Behördenumfeldern, jedoch ebenfalls die möglichen Gefahren durch Sicherheitsverstöße.Zusammenfassend ist festzuhalten, dass TM SGNL eine technisch hochentwickelte, aber in mehrfacher Hinsicht bedenkliche Abwandlung der Signal-App darstellt.

Während sie die Nutzerfreundlichkeit und die starke Verschlüsselung von Signal nutzt, torpediert sie gleichzeitig das eigentliche Prinzip von Ende-zu-Ende-Verschlüsselung durch zentrale Archivierung in Klartextform. Die Verbindungen zu militärischen Nachrichtendienstern, die verborgene und nicht öffentliche Verteilung sowie mögliche Lizenzverstöße schaffen ein Gesamtbild, das sowohl aus Sicherheits- als auch aus rechtlicher Sicht kritisch betrachtet werden muss.Die Nutzung einer solchen App durch hochrangige Regierungsbeamte, die zudem auf verwalteten Geräten arbeitet und Nachrichten in externen öffentlichen Clouds speichert, signalisiert einen potenziellen Verstoß gegen etablierte Sicherheitsprotokolle für den Umgang mit klassifizierten Informationen. Es stellt sich die Frage, ob alternative und offiziell vom Staat genehmigte Apps und Systeme versagt haben, oder ob es sich hier um eine bewusste Entscheidung handelt zugunsten von Komfort und Überwachung. Für Experten und Sicherheitsforscher bietet das Thema TM SGNL eine faszinierende Fallstudie zu den Herausforderungen moderner Kommunikationstechnologien im Spannungsfeld zwischen Benutzerfreundlichkeit, Sicherheit und Datenschutz.

Für die Öffentlichkeit wirft sie essentielle Fragen auf, wie geheime Kommunikation in der Politik zukünftig geschützt werden kann, wenn modifizierte Open-Source-Software und verschlossene Verteilungssysteme zum Einsatz kommen. Bis weitere Details und Quellcodes öffentlich zugänglich gemacht werden, bleibt TM SGNL ein warnendes Beispiel für die Unsicherheiten im Bereich der digitalen Regierungs-Kommunikation.