In der heutigen digitalen Welt spielt die richtige Ausstattung und Verwaltung von Entwicklerarbeitsplätzen eine zentrale Rolle für den Erfolg von Unternehmen. Entwickler und DevOps-Teams benötigen leistungsfähige und flexible Arbeitsumgebungen, um komplexe Anwendungen zu programmieren, zu testen und zu deployen. Gleichzeitig wächst der Druck auf Unternehmen, hohe Sicherheitsstandards zu gewährleisten, um sensible Daten vor Cyberangriffen zu schützen. Die Frage, wie Unternehmen ihre Entwicklerarbeitsplätze standardisieren und sichern, stellt daher eine große Herausforderung dar, die eine sorgfältige Balance zwischen Sicherheit, Produktivität und technischer Freiheit verlangt. Viele Unternehmen folgen bei der Gestaltung von Entwicklerarbeitsplätzen einer Sicherheitsphilosophie, die auch als Zero Trust-Ansatz bezeichnet wird.

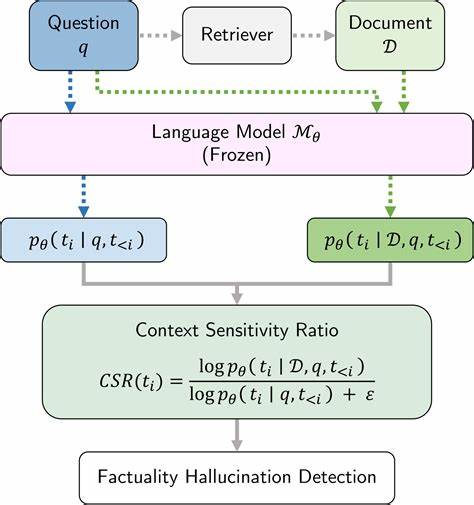

Dieser Ansatz basiert auf dem Prinzip, dass keinem Gerät oder Nutzer innerhalb wie außerhalb des Unternehmensnetzwerks grundsätzlich vertraut wird. Jede Zugriffsanfrage wird rigoros geprüft. Die Umsetzung dieser Philosophie beinhaltet oft die Verwendung moderner Endpoint-Sicherheitslösungen und Mobile Device Management (MDM)-Systeme, die eine zentrale Kontrolle der Arbeitsgeräte ermöglichen. So lassen sich Bedrohungen frühzeitig erkennen und isolieren, bevor sie größeren Schaden anrichten können. Auf technischer Ebene bedeutet dies häufig die Installation von Monitoring- und Threat-Detection-Software auf jedem Entwicklerarbeitsplatz.

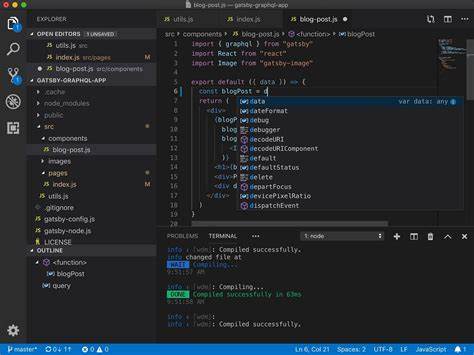

Während solche Maßnahmen auf den durchschnittlichen Arbeitsplatzrechnern der Belegschaft durchaus sinnvoll sind, führt dies bei Entwicklergeräten mitunter zu Konflikten. Entwickler und DevOps-Ingenieure arbeiten täglich mit ressourcenintensiven Tools wie virtuellen Maschinen, Containern oder komplexen IDEs, die durch übermäßige Sicherheitssoftware ausgebremst werden können. Derartige Belastungen wirken sich negativ auf die Performance aus und erschweren den Arbeitsfluss erheblich. In der Praxis wird daher häufig eine differenzierte Sicherheitsstrategie gefahren. Technische Power-User erhalten eine gewisse Freiräume, um produktiv bleiben zu können.

Dies kann zum Beispiel bedeuten, dass weniger aggressive Scans zur Hintergrundüberwachung genutzt werden oder bestimmte Sicherheitstools nur auf den Netzwerkzugriff und nicht auf lokale Entwicklungsprozesse angewendet werden. Einige Unternehmen erlauben zudem die Nutzung verschiedener Betriebssysteme, etwa macOS oder Linux, obwohl der Großteil des IT-Betriebs auf Windows basiert. Die Flexibilität bei der Wahl der Arbeitsgeräte ist für Entwickler wichtig, da viele Softwareprojekte spezifisch für bestimmte Plattformen entwickelt werden. Ein häufiger Streitpunkt liegt in der Standardisierung der Hardware. UnternehmensIT sucht aus Verwaltungssicht oft nach möglichst homogenen Gerätetypen, um Support und Sicherheitskontrollen zu vereinfachen.

So kann es vorkommen, dass Entwickler gezwungen werden, mit weniger leistungsfähigen oder für ihre Zwecke ungeeigneten Geräten zu arbeiten. Beispielsweise gibt es Fälle, in denen MacBooks nicht mehr genehmigt sind und stattdessen auf Windows-Notebooks wie Microsoft Surfaces umgestellt wird. Obwohl Windows durch seine breite Verbreitung in der Unternehmenswelt attraktiv erscheint, sind solche Maßnahmen für Teams, die speziell für Cloud-Systeme auf Linux-Basis entwickeln, meist kontraintuitiv und produktivitätshemmend. Die Kommunikation zwischen IT-Sicherheitsverantwortlichen und Entwicklern ist in diesem Zusammenhang entscheidend. Ein gegenseitiges Verständnis der Bedürfnisse und Risiken ist unabdingbar, um praktikable Lösungen zu finden.

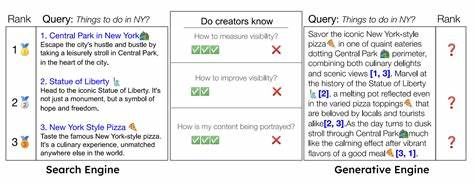

Entwickler benötigen oft mehr administrative Rechte, um Entwicklungsumgebungen zu konfigurieren, während Sicherheitsbeauftragte potenzielle Einfallstore für Angriffe minimieren wollen. Der Dialog muss daher auf Augenhöhe erfolgen und technische Sachkenntnis sollte bei Entscheidungen eine größere Rolle spielen. Modern ausgestattete Unternehmen greifen auch auf Cloud-basierte Entwicklungsumgebungen zurück, die viele Vorteile in puncto Sicherheit und Flexibilität bieten. Durch die Verlagerung der Entwicklungsinfrastruktur in die Cloud wird die Abhängigkeit von lokalen Geräteeigenschaften verringert. Zugleich können Sicherheitsrichtlinien zentral und mit hoher Granularität durchgesetzt werden.

Entwickler greifen per Remote auf ihre Container oder virtuellen Maschinen zu, was das Risiko lokal gespeicherter sensibler Daten minimiert. Diese Entwicklung bedarf jedoch einer robusten Netzwerkanbindung und eines ausgereiften Identitäts- und Zugriffsmanagements. Darüber hinaus gewinnen automatisierte Sicherheits- und Compliance-Checks an Bedeutung. Durch Continuous Integration und Continuous Deployment Pipelines (CI/CD) können Sicherheitsprüfungen automatisiert in den Entwicklungsprozess integriert werden. Entwickler müssen so weniger durch externe Sicherheitssoftware am Arbeitsplatz ausgebremst werden, während gleichzeitig hohe Sicherheitsstandards gewährleistet bleiben.

Dies zeigt, wie technische Abläufe und Sicherheitsmaßnahmen entlang der gesamten Software-Lieferkette zusammenwirken sollten. Organisatorisch empfiehlt es sich, klare Richtlinien und Ausnahmeregelungen schriftlich festzuhalten, um unternehmensweit für Transparenz zu sorgen. So können Entwickler besser nachvollziehen, welche Sicherheitsmaßnahmen aus welchen Gründen notwendig sind und wo individuelle Anpassungen möglich sind. Flexibilität und Vertrauen sind dabei zwei wesentliche Faktoren, die die Zufriedenheit und Produktivität der Entwickler erhöhen. Außerhalb der Bürozeiten können zudem Self-Service-Modelle für Supportanfragen helfen, Wartezeiten zu minimieren und das Gefühl von Kontrollverlust zu reduzieren.

Schließlich spielt die kontinuierliche Weiterbildung aller Beteiligten eine große Rolle. Die Sicherheitslage verändert sich ständig, ebenso wie die Anforderungen an die Entwicklungstools und -methoden. Entwicklungsleads und Sicherheitsverantwortliche sollten regelmäßig in Workshops zusammenkommen, um aktuelle Herausforderungen zu diskutieren und gemeinsam innovative Lösungen zu erarbeiten. Nur so lässt sich verhindern, dass Sicherheitsmaßnahmen zu Bremsscheiben werden oder Entwickler entgegen ihrer Expertise nicht gehört werden. Zusammenfassend haben Unternehmen unterschiedliche Ansätze, wenn es um die Standardisierung und Absicherung von Entwicklerarbeitsplätzen geht.

Die effektivsten Strategien beruhen auf einem ausgewogenen Zusammenspiel zwischen technischer Freiheit, angepasster Sicherheitskontrolle und transparentem Management. Die Berücksichtigung der speziellen Anforderungen technischer Power-User ist ebenso wichtig wie die Einhaltung notwendiger Vorgaben, um Unternehmensdaten zu schützen. Die Zukunft dürfte verstärkt hybride Modelle hervorbringen, die durch technologische Innovationen wie Cloud-Entwicklung, Zero Trust Architektur und automatisierte Sicherheitsprozesse geprägt sind. So bleibt die Entwicklerproduktivität trotz hoher Sicherheitsstandards erhalten und hilft Unternehmen dabei, in einem wettbewerbsintensiven Umfeld erfolgreich zu sein.