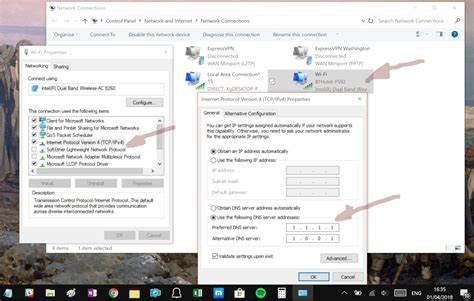

In der IT-Welt ist die Wahl des richtigen DNS-Resolvers von großer Bedeutung für die Stabilität und Zuverlässigkeit von Serverumgebungen. Besonders in Entwicklungs- und Produktionsnetzwerken ist die DNS-Auflösung essenziell dafür, dass Dienstleistungen reibungslos funktionieren. Cloudflares DNS-Dienst mit der IP-Adresse 1.1.1.

1 gilt als einer der schnellsten und datenschutzfreundlichsten öffentlichen DNS-Resolver. Dennoch gibt es gewichtige Gründe, warum man diesen Dienst nicht direkt auf Servern verwenden sollte. Im Folgenden wird erläutert, welche Probleme sich daraus ergeben können, warum viele Entwickler und Systemadministratoren bei der DNS-Konfiguration auf diesen Dienst vertrauen und weshalb dieses Vertrauen trügerisch sein kann. Zudem werden praxiserprobte Alternativen für stabile DNS-Auflösung in Serverumgebungen präsentiert und erklärt, wie man DNS-Ausfälle und Performance-Probleme nachhaltig verhindert. Der Hintergrund von Cloudflares 1.

1.1.1 ist, ein schneller und datenschutzorientierter DNS-Dienst für Endnutzer bereitzustellen. Dieser Dienst wird besonders im privaten Umfeld genutzt, da er davon profitiert, dass Cloudflare über ein weit verzweigtes Anycast-Netzwerk mit zahlreichen global verteilten Rechenzentren DNS-Anfragen zügig verarbeitet. Das Konzept dahinter ist, dass viele Nutzer gleichzeitig schnell auf die DNS-Server zugreifen, was durch die Lastverteilung und Optimierung der Infrastruktur von Cloudflare möglich ist.

Auf den ersten Blick erscheint es folgerichtig, dass diese schnelle und stabile Infrastruktur auch für Serverumgebungen hilfreich sein könnte, die auf eine zuverlässige Namensauflösung angewiesen sind. Allerdings haben Praxisberichte von mehreren Systemadministratoren und Entwicklerteams gezeigt, dass es bei der Nutzung von 1.1.1.1 für Server zu massiven Problemen kommen kann.

Diese äußern sich vor allem darin, dass Server plötzlich und ohne offenkundigen Grund von Cloudflare DNS-Anfragen gedrosselt oder ganz blockiert werden. Dieses Phänomen wird als Rate-Limiting bezeichnet. Es entsteht, wenn die Anzahl der Anfragen eines Clients in einem bestimmten Zeitraum als zu hoch eingeschätzt wird und der Dienst daraufhin weitere Anfragen ablehnt, um seine Infrastruktur zu schützen. Das Problem ist, dass Server häufig automatisierte Aufgaben ausführen und dabei in hohen Frequenzen DNS-Abfragen tätigen. Beispielsweise können Anwendungen mehrmals pro Minute oder sogar pro Sekunde DNS-Namensauflösungen anfordern, wenn sie häufig externe Ressourcen ansprechen, Cluster bereitstellen oder viele Dienste orchestrieren.

Während im Endanwender-Bereich ein solches Anfragevolumen unwahrscheinlich ist, stellt es in Server- und Entwicklungsumgebungen einen häufigen Normalfall dar. Cloudflare hat seine Infrastruktur primär für Endnutzer konzipiert, wodurch dieses Rate-Limiting bei Servern ebenfalls auftritt und zu unerwarteten Störungen führt. Die Folge ist häufig ein sogenanntes „Death Spiral“-Phänomen: Weil die DNS-Auflösung fehlschlägt, schlagen folgende Dienste ebenfalls fehl – unter anderem das Logging oder die Kommunikation mit anderen internen Servern. Dies führt dazu, dass weitere Prozesse automatisch neu starten und erneut DNS-Anfragen auslösen, was eine Endlosschleife und massive Beeinträchtigungen zur Folge hat. Für betreuende DevOps-Teams kann dies zu einer ernsthaften Herausforderung werden, da die Fehlerursache zunächst schwer zu identifizieren und dann auch nicht einfach zu beheben ist.

Ein weiterer Punkt ist, dass viele Entwickler auf die vermeintliche Zuverlässigkeit öffentlicher DNS-Dienste vertrauen, ohne die Risiken von Rate-Limiting und IP-Blockaden zu kennen. Dies führt zu einer Sorglosigkeit in der DNS-Konfiguration auf Servern. Während beispielsweise Googles öffentlicher DNS-Dienst seit vielen Jahren als verlässlich gilt und aufgrund seiner breiten Nutzung selten Probleme durch Drosselungen auftreten, sieht die Situation bei Cloudflare vergleichsweise kritisch aus. Laut Erfahrungsberichten kann die Blockade zeitweise völlig unerwartet eintreten, ohne dass es einen klaren Zusammenhang mit der eigenen Anfragefrequenz gibt. Dabei nutzt Cloudflare Anycast, sodass eine einzelne IP-Adresse weitverbreitet in verschiedenen Rechenzentren Verwendung findet, was das Verhalten zusätzlich komplex macht.

Aus diesem Grund raten Experten dazu, öffentliche DNS-Resolver wie 1.1.1.1 nicht direkt auf Servern einzusetzen, sondern stattdessen lokale oder mindestens eigenständige rekursive DNS-Resolver zum Einsatz zu bringen. Ein rekursiver Resolver arbeitet eigenständig und greift bei Bedarf direkt auf die Root-DNS-Server zu, um Domains aufzulösen.

Durch den eigenen Cache und die direkte Kommunikation mit Root- und autoritativen Nameservern werden Abfragen deutlich effizienter abgearbeitet, was die Rate-Limiting-Problematik komplett umgeht. Zusätzlich lässt sich so die DNS-Auflösung genau an die eigenen Anforderungen und Lastprofile anpassen. Populäre DNS-Server-Software wie Unbound oder BIND bieten umfangreiche Möglichkeiten, um lokale Resolver zu betreiben. Unbound beinhaltet beispielsweise Funktionen zur Steuerung der Cache-Größe, Erhöhung der minimalen TTL-Werte und verbesserte Wiederholungsmechanismen bei Anfragen. Das sorgt dafür, dass Anwendungen seltener komplette DNS-Abfragen starten müssen, sondern vorhandene Antworten länger zwischengespeichert werden.

Dies reduziert den Netzwerkverkehr und erhöht die Ausfallsicherheit. Darüber hinaus ist es für Rechenzentren und Unternehmen ratsam, eine mehrstufige DNS-Architektur zu implementieren. Diese umfasst lokale Resolver auf den einzelnen Servern oder Instanzen, die mit regionalen DNS-Caching-Servern im Edge-Netzwerk kommunizieren. Nur diese wiederum kommunizieren mit den Root-Servern. Diese hierarchische Struktur mindert nicht nur die Last auf externen DNS-Diensten, sondern trägt auch zur Netzwerksicherheit und Lastverteilung bei.

Vielen Firmen gelingt es mit diesem Konzept, DNS-Probleme systematisch zu reduzieren und organisatorische Abhängigkeiten von öffentlichen Resolvers zu vermeiden. Bei besonders großen Unternehmen oder projektspezifischen Netzwerken ist es möglich und teilweise sogar empfohlen, eine lokale Spiegelung der Root-Zone vorzuhalten. RFC 8806 beschreibt ein Verfahren, welches es erlaubt, Root-Zonen-Daten lokal zu speichern und DNS in einem vollständig kontrollierten Umfeld zu betreiben. Dadurch wird nicht nur die Geschwindigkeit weiter erhöht, sondern auch die Unabhängigkeit von externen Faktoren, wie Drosselungsmechanismen oder Netzwerkausfällen. Zusätzlich sollte jede DNS-Konfiguration sorgfältig auf die Anforderungen der Applikationen abgestimmt sein.

Viele Softwarelösungen und Dienste sind nicht darauf ausgelegt, sehr kurze TTL-Werte zu verwenden oder massive Wiederholungen von DNS-Anfragen durchzuführen. Hier ist es Aufgabe der Entwickler und Administratoren, die Systeme so zu konfigurieren, dass Cache-Mechanismen und TTL-Werte in einem sinnvollen Verhältnis zum Anwendungsfall stehen. Dies reduziert die Netzwerklast und verhindert, dass eine falsche Konfiguration in Kombination mit strengen externen DNS-Diensten zu unerwarteten Ausfällen führt. Die aufgetretenen Schwierigkeiten mit Cloudflares 1.1.

1.1 auf Serversystemen verdeutlichen die Wichtigkeit, DNS-Infrastruktur als kritischen Teil der gesamten IT-Architektur zu betrachten. DNS ist nicht nur ein simples Service für Namensauflösung, sondern eine kritische Komponente, deren Verfügbarkeit und Performance maßgeblichen Einfluss auf die Stabilität der gesamten Systemlandschaft hat. Ein Blindes Vertrauen in externe Dienste kann zu schwer nachvollziehbaren Störungen und wachsendem Wartungsaufwand führen. Zusammenfassend lässt sich sagen: Für Endanwender und Privatanwender ist Cloudflares 1.

1.1.1 ein herausragender DNS-Resolver, der Geschwindigkeit und Datenschutz in diesem Bereich kombiniert. Für Server und professionelle Umgebungen ist er jedoch aufgrund von Rate-Limiting-Beschränkungen und der Möglichkeit plötzlicher DNS-Blockaden ungeeignet. Die Investition in eigene rekursive Resolver, Caching-Instanzen und gegebenenfalls lokale Root-Zonen-Spiegel ist langfristig zuverlässiger und gewährleistet eine stabilere Infrastruktur.

Die Praxis zeigt, dass vor allem Unternehmen, die auf Ausfallsicherheit angewiesen sind und hohe DNS-Lasten bewältigen müssen, von einer durchdachten DNS-Architektur deutlich profitieren. Die technischen Möglichkeiten zur Implementierung sind vorhanden und werden von vielen Open-Source-Tools unterstützt. Die Umstellung von öffentlichen Resolvers hin zu eigenständigen DNS-Lösungen ist eine sinnvolle Maßnahme, um zukünftigen Ausfällen und kritischen Betriebssituationen vorzubeugen. Abschließend sollte jeder DevOps-Verantwortliche und Systemadministrator die Risiken der Blindnutzung von 1.1.

1.1 auf Servern in seine Überlegungen einbeziehen und ideale DNS-Praktiken umsetzen. Nur so wird sichergestellt, dass kritische Serverumgebungen auch unter hoher Last zuverlässig Nameauflösungen liefern, ohne durch externe Beschränkungen beeinträchtigt zu werden.