In der heutigen digitalen Welt, in der Browsererweiterungen für immer mehr Funktionalitäten sorgen, wächst die Sorge um die Sicherheit dieser Erweiterungen rapide. Besonders die jüngsten Entdeckungen rund um die Kommunikation von Chrome-Erweiterungen mit lokalen MCP-Servern (Model Context Protocol) offenbaren schwerwiegende Sicherheitslücken, die das Prinzip der Browser-Sandbox untergraben und im schlimmsten Fall zu einer vollständigen Übernahme des Systems führen können. Dieses Phänomen hinterlässt Sicherheitsverantwortliche in Unternehmen und Privatnutzer gleichermaßen alarmiert. Angesichts dessen ist ein fundiertes Verständnis der Technik und der damit verbundenen Risiken unerlässlich, um sich effektiv schützen zu können. MCP-Server sind ursprünglich dazu gedacht, eine Schnittstelle zwischen KI-Agenten und Systemressourcen bereitzustellen.

Sie ermöglichen etwa den Zugriff auf lokale Tools und Dateien, was in sich kein Sicherheitsproblem darstellt, wenn entsprechende Schutzmechanismen implementiert sind. Doch genau hier liegt der Knackpunkt: Die meisten MCP-Server sichern ihre Kommunikation nicht ausreichend ab. Sie sind oft standardmäßig ohne Authentifizierung konfiguriert und binden sich an Ports auf „localhost“, die von anderen Prozessen auf demselben System angesprochen werden können. Eine Chrome-Erweiterung, die von außen betrachtet harmlos erscheint, könnte in diesem Szenario unbemerkt mit einem solchen MCP-Server kommunizieren und so Zugriff auf sensible Systemfunktionen erlangen. Im Kern basiert die technische Schwachstelle auf der Art und Weise, wie MCP-Server Nachrichten empfangen und senden.

Über Transportmethoden wie Server-Sent Events (SSE) verwenden sie HTTP-Anfragen, die ohne Authentifizierung schnell abgefragt werden können. Chrome-Erweiterungen verfügen oft über privilegierten Zugriff, der ihnen gestattet, Anfragen an lokale Adressen zu senden. Während Google in den letzten Jahren Progressionen unternahm, um Webseiten den Zugang zu privaten Netzwerken einzuschränken, bilden Chrome-Erweiterungen weiterhin eine Ausnahme von dieser Regel. Diese fehlende Kontrolle öffnet damit Tür und Tor für potenzielle Angriffe. Die Konsequenzen dieser Sicherheitslücke sind dramatisch.

Ein Angreifer könnte beispielsweise eine manipulierte Chrome-Erweiterung entwickeln und im Browser des Opfers installieren lassen. Diese Erweiterung sucht dann auf lokalen Ports nach MCP-Servern und beginnt, diese unfreiwillig zu missbrauchen – etwa um ungesicherte Dateisystemzugriffe durchzuführen, Chatverläufe aus Anwendungen wie Slack oder WhatsApp auszuspähen oder gar Schadcode auszuführen. All dies geschieht außerhalb des traditionellen Schutzbereichs der Sandbox, da die Erweiterung die MCP-Kommunikation nutzt, um diese Barriere zu umgehen. Von besonderer Bedeutung ist, dass keine besonderen Rechte seitens der Erweiterung nötig sind, um diese Angriffe durchzuführen. Die bloße Existenz eines ungepatchten oder falsch konfigurierten MCP-Servers auf dem lokalen Rechner genügt.

In der Praxis bedeutet das, dass selbst gutgläubige Nutzer Gefahr laufen, Opfer einer solchen Kompromittierung zu werden, ohne es zu wissen. Für Unternehmen, die MCP-Technologien einsetzen oder Entwicklern erlauben, eigene MCP-Server lokal zu betreiben, stellt dies ein riesiges Einfallstor dar. Die Folgen reichen von Datenverlust über Industriespionage bis hin zur totalen Kontrolle über Endgeräte. Interessanterweise sind die MCP-Protokolle genau aus dem Grund so offen gestaltet, um Interoperabilität und einfache Integration zu ermöglichen. Während das aus Sicht der Entwickler eine große Hilfe ist, nouriert es die Sicherheitsprobleme zusätzlich, da die Standardimplementierungen nicht diese kritische Komponente der Authentifizierung hervorheben bzw.

erzwingen. Viele Server binden an localhost und offenbaren ihre Funktionen leicht angreifbar. Das macht es auch technisch einfach für eine unautorisierte Erweiterung, mit minimalem Aufwand in Systeme einzudringen. Ein weiterer wichtiger Punkt ist die Interaktion dieser Problematik mit den generellen Sicherheitsmaßnahmen moderner Browser. Chrome setzt auf eine ausgeklügelte Sandbox-Architektur, um Erweiterungen und Webseiten voneinander sowie vom Betriebssystem zu isolieren.

Trotzdem gelingt es in diesem Fall einer p-Weg-Umgehung, die durch die zugelassene Kommunikation mit dem lokalen MCP-Server erfolgt. Damit wird die als sicher geltende Trennung unterwandert, und ungewollter Zugriff auf lokale Systembereiche wird möglich. Zugleich muss erwähnt werden, dass die Trennung des lokalen Vertrauensbereichs und der Webumgebung eine äußerst schwierige Balance ist. Manche Services wie moderne Multi-Faktor-Authentifizierungen verwenden nämlich bewusst lokale Hosts zur Kommunikation und Legitimation, weshalb eine vollständige Blockade dieser Kommunikation durch den Browser derzeit nicht praktikabel ist. Hier liegt eine verzwickte Situation vor: Die Sicherheit soll erhöht werden, ohne den Betrieb legitimer Funktionen zu beeinträchtigen.

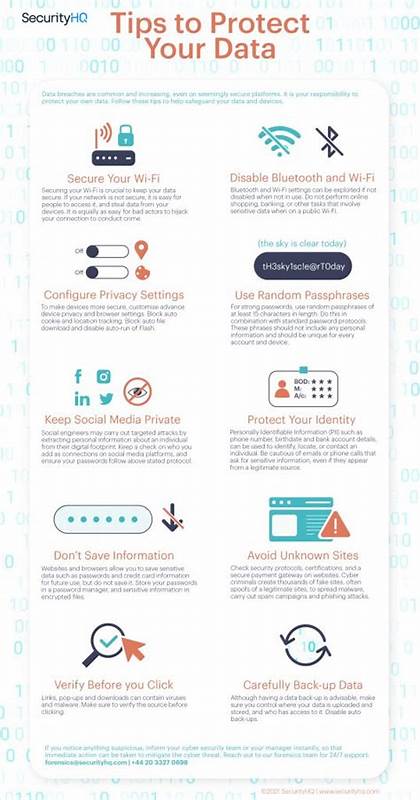

Für Sicherheitsexperten und Systemadministrator*innen bedeutet der Fund der Sicherheitslücke durch MCP-Server eine neue Angriffsfläche, die dringend adressiert werden muss. Die Kontroll- und Überwachungswerkzeuge in Unternehmen sollten dementsprechend erweitert werden, um ungewöhnliche kommunikationsmuster lokaler MCP-Server zu identifizieren. Zugriffsrechte für Browser und ihre Erweiterungen müssen neu bewertet und gegebenenfalls eingeschränkt werden. Auch das Implementieren von Zugriffs- und Authentifizierungsmechanismen in den MCP-Servern liegt nahe, um sicherzustellen, dass nur vertrauenswürdige Anwendungen und Nutzer kommunizieren können. Darüber hinaus ist die Sensibilisierung der Nutzer von großer Bedeutung.

Viele sind sich der tiefgreifenden Auswirkungen einer scheinbar harmlosen Erweiterung nicht bewusst. Eine präventive Aufklärung und das bewusste Management von installierten Erweiterungen sind unerlässlich. Unternehmen sollten zudem evaluieren, wie ihre Entwickler- und Testumgebungen MCP-Technologien nutzen und dabei entsprechende Sicherheitsstandards einführen. Die technologische Weiterentwicklung von Browser-Sicherheitskonzepten muss mit den Anforderungen moderner Technologien wie MCP Schritt halten. Hier besteht ein dringender Forschungs- und Entwicklungsbedarf, um innovative Methoden zur Zugriffskontrolle und Isolation zu schaffen, die einerseits Nutzer und Systeme schützen und andererseits keine legitimen Arbeitsabläufe behindern.

Ob neue Browser-APIs mit granularem Zugriffsschutz oder integrative Sicherheitsframeworks – die Innovationskraft der Industrie ist hier gefragt. Zusammenfassend zeigt der Fall „Trust Me, I’m Local“ eindrucksvoll, dass Sicherheitslücken oft dort entstehen, wo scheinbar harmlose Funktionen mit komplexen Systemen interagieren. Die Verbindung von Chrome-Erweiterungen mit lokal laufenden MCP-Servern reißt eine potenziell katastrophale Sicherheitslücke auf, die die bisherigen Schutzmechanismen stark herausfordert. Es liegt nun an Nutzern, Entwicklern und Unternehmen gemeinsam, diese Gefahr anzuerkennen, geeignete Schutzmaßnahmen zu implementieren und so die digitale Sicherheit nachhaltig zu erhöhen. Wer seine Systeme und Daten dauerhaft schützen will, sollte weder MCP-Konfigurationen noch Erweiterungsrechte unterschätzen.

Die Zeiten, in denen Browsererweiterungen einfach nur „praktische Helfer“ waren, sind vorbei. Die neuen Angriffsszenarien verlangen nach neuen Sicherheitsstrategien – vertrau also nicht einfach „weil es lokal läuft“.