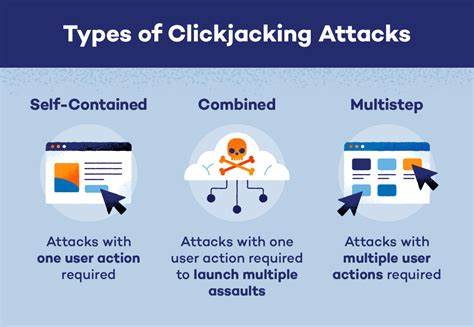

In der Welt der Cyberangriffe gibt es zahlreiche Methoden, mit denen Hacker versuchen, unbefugten Zugriff auf sensible Daten zu erhalten. Eine der bekannten Techniken ist das Clickjacking, das Anwender durch irreführende Klickaktionen dazu bringt, unbewusst schädliche Aktionen auszuführen. Doch nun hat sich ein innovativerer Angriff entwickelt, der als Clipjacking bezeichnet wird und noch raffinierter agiert, indem er die Zwischenablage von Nutzern ins Visier nimmt. Dabei handelt es sich um eine clientseitige Angriffsmethode, die besonders tückisch ist, denn sie nutzt die alltäglichste Aktion vieler Internetnutzer – das Kopieren von Text. Dieser Artikel beleuchtet, wie Clipjacking funktioniert, welche Voraussetzungen es benötigt und wie man sich effektiv dagegen schützen kann.

Clipjacking ist im Grunde eine Weiterentwicklung des Clickjackings, doch anstelle von Klicks manipulieren Angreifer das Kopieren von Text. Das Ziel besteht darin, sensible oder wertvolle Informationen, die Nutzer kopieren, abzugreifen oder zu verändern. Da viele Menschen regelmäßig Texte aus dem Internet in die Zwischenablage kopieren, etwa für Programmiercode, Passwörter oder private Notizen, bietet diese Methode einen sehr effektiven Angriffsvektor. Die Bezeichnung „Clipjacking“ leitet sich dabei von „Clipboard“ ab, dem englischen Begriff für Zwischenablage, kombiniert mit dem bekannten „jacking“, also dem Übernehmen oder Kapern. Um diesen Angriff auszuführen, nutzen Angreifer eine Schwachstelle, die durch unzureichende Sicherheitsheader wie fehlende X-Frame-Options oder nachlässige Content Security Policies (CSP) entsteht.

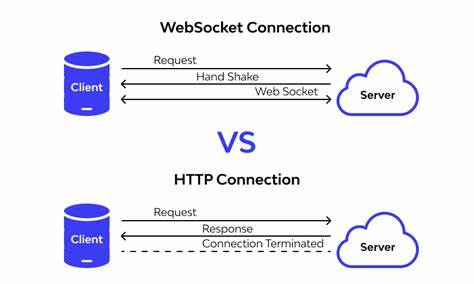

Darunter leidet insbesondere der sogenannte SameSite-Cookie-Parameter, der nicht strikt konfiguriert ist, was die Authentifizierung in einem iframe ermöglicht. Ein iframe ist ein HTML-Element, das eine Website innerhalb einer anderen Seite einbettet, was hier essentiell ist, um das Opfer unbemerkt zu beeinflussen. Wenn eine Webseite also nicht entsprechend geschützt ist, kann ein Angreifer durch das Einbetten eines iframes auf dieser Seite den Nutzer dazu bringen, Text zu kopieren, ohne dass dieser die Manipulation bemerkt. Ein wesentlicher Bestandteil von Clipjacking ist das ständige Fokussieren des eingebetteten iframes mittels JavaScript. Dadurch wird sichergestellt, dass die Aktionen des Nutzers wie das Kopieren direkt im iframe ausgeführt werden, obwohl dieser unsichtbar oder weit außerhalb des sichtbaren Bereichs platziert wurde.

Technisch sorgt das kontinuierliche Fokussieren des Frames dafür, dass das Clipboard-Event im Kontext des iframes stattfindet, was erlaubt, die Zwischenablage auszulesen und den kopierten Inhalt abzugreifen. Der Prozess läuft meist so ab, dass der Angreifer zuerst eine unsichtbare Box mit schädlichem Code auf die Zielseite legt, in der der Nutzer interagiert. Mithilfe von CSS werden diese iframes verborgen oder minimiert, um sie vor dem Benutzer zu verbergen. Das JavaScript-Scipt überprüft kontinuierlich Veränderungen an der Zwischenablage und kann diese an einen Server senden oder anderweitig nutzen. Eine solche Umsetzung ist besonders tückisch, weil Nutzer meist nicht bemerken, dass ihre Zwischenablage entwendet wird – sie gehen schließlich davon aus, dass das reine Kopieren harmlos ist.

Clipjacking geht jedoch über die reine Nutzung der Clipboard-API hinaus. Da diese API oft durch Abfrage von Berechtigungen abgesichert ist, entwickeln Hacker Wege, um auch ohne explizite Rechte an die Inhalte der Zwischenablage zu kommen. Zum Beispiel bieten Event-Listener in Kombination mit Nutzeraktionen wie Klicks oder Tasteingaben Möglichkeiten, Daten in versteckten iframes zu lesen, obwohl diese cross-origin sind. Hierbei wird ausgenutzt, dass bei bestimmten Interaktionen der Parent-Frame über Aktivierungen informiert wird und daraus Rückschlüsse auf das Nutzerverhalten gezogen werden können. Mit gezielten Debounce-Mechanismen lassen sich diese Ereignisse so filtern, dass der Angriff zuverlässig abläuft.

Ein weiterer Aspekt der Clipjacking-Technik ist, dass die Angreifer nicht zwingend Schattenseiten bekannter Browser-APIs nutzen müssen. Stattdessen werden altbekannte JavaScript-Events clever kombiniert, um das Verhalten des Nutzers zu erkennen und auszunutzen. So kann beispielsweise erkannt werden, wenn der Nutzer bestimmte Tastenkombinationen für Copy-Paste durchführt und darauf reagiert werden, ohne dass der eigentliche Kopiervorgang blockiert oder auffällt. In der Praxis hat sich Clipjacking als sehr effektiv erwiesen, da es viele Websites betrifft, die nicht ausreichend gegen das Einbetten in iframes geschützt sind. Das bedeutet gerade Seiten mit sensiblen Inhalten wie sozialen Netzwerken, Bankportalen oder Entwicklerplattformen sind potenziell angreifbar, wenn die notwendigen Sicherheitsheader fehlen oder falsch gesetzt sind.

Gleichzeitig erfolgt die Attacke meist unbemerkt, da sie selbst keine offensichtlichen Spuren hinterlässt. Zudem erstreckt sich der Angriff nicht nur auf simples Ausspähen: Manipulationen der Zwischenablage, beispielsweise das Ersetzen kopierter Kryptowährungsadressen durch jene des Angreifers, sind denkbare schlimme Folgen. Für Webentwickler und Sicherheitsbeauftragte bedeutet das erhöhte Aufmerksamkeit bei der Konfiguration der Webanwendungen. Insbesondere gehört die Implementierung von X-Frame-Options, um das Einbetten in fremde Seiten zu verhindern, zu den essenziellen Schutzmaßnahmen. Ebenso sollte die Content Security Policy restriktiv genug sein, um unerwünschtes Framing zu unterbinden.

Ebenso empfiehlt sich, die Cookie-Attribute wie SameSite korrekt zu setzen, um Cross-Site-Request Forgery und ähnliche Angriffe zu erschweren. Ein weiterer Schutz besteht darin, Nutzer zu sensibilisieren und ihre Browser sowie Betriebssysteme auf dem neuesten Stand zu halten. Für Endnutzer ist die größte Vorsichtsmaßnahme, immer auf sichere Verbindungen zu achten und misstrauisch bei unbekannten Seiten zu reagieren, die ungewöhnlich oft nach Kopieraktionen fragen oder verstärkt Zwischenablageereignisse abfragen. Der Einsatz von Sicherheitsplugins im Browser kann zusätzliche Schutzschichten bieten. Zudem raten Sicherheitsexperten, keine sensiblen Daten unnötig in die Zwischenablage zu kopieren und diese regelmäßig zu löschen, wenn sie nicht mehr benötigt werden.

Clipjacking zeigt eindrücklich, wie Cyberkriminelle etablierte Angriffsmethoden weiterentwickeln und an neue Gegebenheiten anpassen. Während Clickjacking schon lange als Gefahr bekannt ist, ergänzt Clipjacking das Angriffsspektrum durch die Nutzung der Zwischenablage, die oft unterschätzt wird. Die Vielseitigkeit des Angriffs eröffnet neue Möglichkeiten für Angreifer, aber auch neue Herausforderungen für die IT-Sicherheit. Es ist daher wichtig, dass sich sowohl Entwickler als auch Nutzer der Risiken bewusst sind und entsprechende Gegenmaßnahmen ergreifen. Angesichts der rasanten Entwicklung solcher Exploits ist es empfehlenswert, regelmäßig aktuelle Sicherheitsupdates einzuspielen und sich über neue Angriffsmethoden zu informieren.

Sicherheitsblogs, Community-Beiträge und Open-Source-PoCs (Proofs-of-Concept) bieten hier wertvolle Hilfestellungen, um sich frühzeitig vor solchen Bedrohungen zu schützen. Denn nur durch proaktive Sicherheitsstrategien lässt sich verhindern, dass Clipjacking und ähnliche Techniken erfolgreich ausgeführt werden. Abschließend lässt sich sagen, dass Clipjacking als Angriffsmethode nicht nur technisch faszinierend, sondern auch gefährlich ist. Die ständige Weiterentwicklung der Browsertechnologien und Schutzmechanismen wird Vulkanfelsen für die Angreifer errichten, doch ebenso können Sicherheitsexperten neue Lösungsansätze entwickeln. Die Balance zwischen Benutzerfreundlichkeit und Sicherheit bleibt eine der größten Herausforderungen, besonders wenn Gefahren so subtil auftreten wie bei Clipjacking.

Wer sich jedoch auf dem Laufenden hält und die richtigen Maßnahmen trifft, kann die Gefahr deutlich minimieren.

![I/O '25 in under 10 minutes [video]](/images/5E3A2092-E5EB-4C44-AAE3-0BC399467261)