Das Model Context Protocol, besser bekannt als MCP, ist eine der jüngsten Innovationen, die die Fähigkeit von Agenten-basierten KI-Systemen enorm erweitert. Entwickelt von Anthropic und inzwischen als Open-Source-Projekt freigegeben, schafft MCP eine standardisierte Struktur, mit der KI-Assistenten nahtlos mit externen Datenquellen und Services interagieren können. Damit öffnen sich für KI-Anwendungen neue Horizonte, die über das integrierte Wissen hinausgehen, doch gleichzeitig treten neue Sicherheitsbedenken auf, die jeder Nutzer und Entwickler berücksichtigen muss. Die Architektur von MCP basiert auf fünf zentralen Entitäten, die zusammenspielen, um KI-Systeme flexibel und mächtig zu machen. Dazu zählen MCP-Hosts, die im Grunde die Anwendungen oder KI-Tools sind, welche die Protokollfunktionalitäten nutzen.

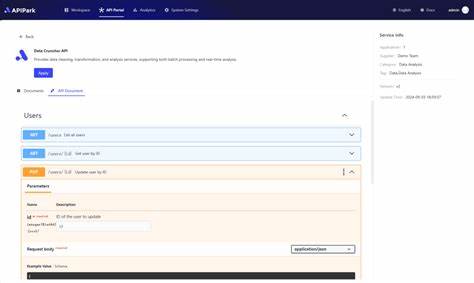

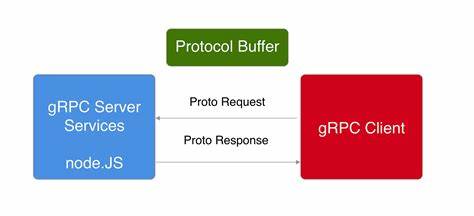

MCP-Clients sind dabei die Komponenten, die sich direkt zu den MCP-Servern verbinden. Für Nutzer verschmelzen Host und Client häufig zu einer Einheit, die als „Black Box“ fungiert. Die MCP-Server stellen Werkzeuge und Datenzugriffe bereit – hier unterteilt in lokale Server, die auf dem Rechner des Hosts laufen, und entfernte Server, die externe Ressourcen anbinden, beispielsweise Web APIs oder Datenbanken. Ergänzt wird das System durch lokale Datenquellen wie Dateien oder Dienste auf dem Host sowie durch Remote-Services, die oft über Internet angebunden sind. Im typischen Ablauf nimmt der Nutzer eine Anfrage an den Host vor.

Basierend auf dieser entscheidet die KI, ob zusätzliche Funktionen benötigt werden. Sind Werkzeuge erforderlich, kontaktiert der Host die entsprechenden MCP-Server. Diese führen daraufhin ihre Aufgaben aus, etwa das Abrufen von Dateien, das Ausführen von Systembefehlen oder das Bereitstellen von spezifischen Daten. Die Ergebnisse gelangen zurück zum Host, der gemeinsam mit dem Sprachmodell die Endantwort formt. Dies erleichtert komplexe Aufgaben, die weit über das direkte Wissen des KI-Modells hinausgehen.

Ein praktikables Beispiel verdeutlicht die Funktionsweise: Ein Finanzanalyst bittet den KI-Assistenten um eine Analyse der Quartalsergebnisse von Technologieunternehmen. Das System fordert dazu Daten von einem entfernten MCP-Server an, der Zugang zu Finanzdatenbanken hat, und generiert über einen weiteren lokalen Server anschauliche Diagramme. Die Koordination all dieser Komponenten erfolgt dabei automatisch und agil durch das zugrundeliegende Sprachmodell. Doch mit all diesen Vorteilen wächst auch die Angriffsfläche erheblich. Besonders kritisch sind die sogenannten Non-Human Identities (NHIs), die im MCP-Umfeld als digitale Identitäten für automatisierte Komponenten gelten und ihre jeweiligen Zugangsdaten mitführen.

Das betrifft vor allem API-Zugangsdaten zu KI-Diensten und Remote-Services, aber auch Authentifizierungsinformationen wie OAuth-Tokens oder TLS-Zertifikate für sichere Verbindungen. MCP-Server, vor allem lokale Instanzen, laufen oft auf demselben Gerät wie der Host. Die Berechtigung, auf lokale Ressourcen wie das Dateisystem oder die Kommandozeile zuzugreifen, ist mit einem hohen Risiko verbunden. Bei unzureichender Zugriffskontrolle können Angreifer über kompromittierte MCP-Clients tief in das System eindringen. Risiken entstehen durch bösartige Eingaben, die durch sogenannte Prompt Injection ausgelöst werden können – das bedeutet, ein manipulierter Nutzer oder ein fehlerhaftes KI-Verhalten bringt die Kommandokette dazu, unerwünschte Aktionen auszuführen.

Ein weiteres kritisches Problem ergibt sich durch mögliche Privilegienausweitungen. Manche lokale MCP-Server laufen mit erhöhten Systemrechten. Schon eine unzureichende Authentifizierung eröffnet Hackern die Chance, Benutzerrechte anzuheben und so weitreichende Systemmanipulationen vorzunehmen. Das kann von der Installation schadhafter Software bis hin zur Ausspähung sensibler Daten reichen. Remote MCP-Server sind ebenfalls nicht ohne Risiken.

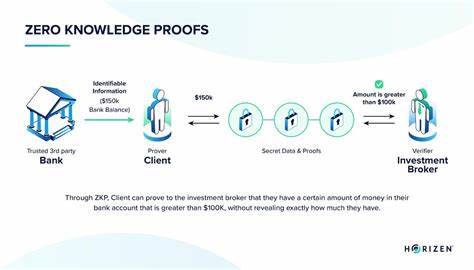

Da sie Zugang zu externen Diensten benötigen, müssen sie oftmals im Vorfeld verschiedene Authentifizierungssecrets erhalten, die von den Clients zur Laufzeit bereitgestellt werden sollten, nicht vom Server selbst verwaltet. Dennoch sind diese Geheimnisse einem hohen Risiko der Offenlegung ausgesetzt. Die Übermittlung der Zugangsdaten übers Netzwerk birgt etwa die Gefahr der Abhörung, außerdem erhöhen Protokollierungen und die Einbindung Dritter die Komplexität der Geheimhaltungsmaßnahmen. Die Verteilung der Credentials über mehrere MCP-Komponenten führt zu einer explosionsartigen Zunahme von Geheimnissen in einem System. Nicht nur API-Schlüssel für LLMs (Large Language Models) oder Remote-Dienste sind betroffen, sondern auch Zugangsdaten für die Authentifizierung von MCP-Servern selbst, die in manchen Fällen die Verbindung auf autorisierte Nutzer beschränken sollen.

Dazu kommen noch TLS-Zertifikate für eine verschlüsselte Kommunikation. Die Gefahren reichen dabei von Missbrauchskosten in Cloud-Umgebungen bis hin zur kompletten Kompromittierung der Serverinfrastruktur, was Angreifern eine Hintertür zum lokalen System öffnet. Um diese Risiken zu bewerten, hat die Sicherheitsexperten von GitGuardian tausende von GitHub-Repositories auf MCP-Server-Code analysiert, die teilweise in öffentlichen Registries wie Smithery.ai gelistet sind. Mit über 5.

000 verfügbaren MCP-Servern repräsentieren diese eine rasant wachsende Community, die angesichts der neuen Technologie auch die Gefahr von Geheimnislecks mit sich bringt. Die Untersuchung zeigte, dass etwa 5,2 Prozent dieser Repositories mindestens ein Geheimnis preisgeben – ein Wert, der etwas über dem Durchschnitt aller öffentlichen Repositories liegt, aber nahe genug, um deutlich auf ein neu entstandenes Risiko hinzuweisen. Interessanterweise unterscheidet sich die Leckrate nicht wesentlich zwischen lokalen und entfernten Servern. Die häufigsten gefundenen geheimen Schlüssel sind Bearer Tokens und X-API-Keys, die für die Authentifizierung in Cloud-Diensten typisch sind. Die Ergebnisse bekräftigen, dass MCP-Server eine neue kritische Angriffsfläche für die Sicherheitslandschaft der KI darstellen.

Der Umgang mit diesen Herausforderungen verlangt von Softwareentwicklern und Unternehmen die Einführung strenger Sicherheitsstandards. MCP-Server sollten niemals selbst Geheimnisse speichern oder in ihren Quellcodes hinterlegen. Stattdessen muss das Prinzip gelten, dass die Clients die erforderlichen Zugangsdaten zur Laufzeit über sichere Verbindungen einbringen. Verschlüsselungstechnologien wie TLS müssen verpflichtend genutzt und konsequent umgesetzt werden, um Man-in-the-Middle-Angriffe zu vermeiden. Darüber hinaus ist das Logging sensibler Informationen mit äußerster Vorsicht zu betreiben.

Offen gelegte Geheimnisse in Logdateien können ein Einfallstor für Angreifer sein. Ebenso muss die Eingabevalidierung auf allen Schnittstellen mit hoher Priorität durchgeführt werden, um das Risiko von Injektionen oder anderen Manipulationen zu minimieren. Für Nutzer und Organisationen ist es ebenso entscheidend, die erweiterten Risiken zu verstehen, die MCP ins System bringt. Die Tatsache, dass Fernserver direkten Zugriff auf lokale Ressourcen ermöglichen, etwa durch lokale MCP-Server, stellt einen Paradigmenwechsel dar. Unternehmen müssen abwägen, ob diese Risiken akzeptabel sind oder durch technische und organisatorische Maßnahmen abgeschwächt werden können.

Empfehlenswert sind daher Schutzmechanismen wie die manuelle Genehmigung von sensiblen Aktionen durch den MCP-Host, Einschränkung erlaubter Kommandos auf ein Minimum sowie eine Containerisierung lokaler Server, um deren Wirkungskreis zu isolieren und zu begrenzen. Zusätzlich sollte ein kontinuierliches Monitoring und die automatisierte Erkennung von Geheimnissen eingesetzt werden, um eine frühzeitige Identifikation von Leaks zu ermöglichen. Insgesamt markiert MCP zweifellos einen bedeutsamen Fortschritt in der Entwicklung von KI-Systemen, indem es die Vernetzung und Skalierbarkeit verbessert. Gleichzeitig hebt es eine Vielzahl von Herausforderungen im Bereich der Informationssicherheit hervor. Die richtigen Konzepte und Praktiken zur Geheimnisverwaltung, Kombination mit bewährten Verfahren der Softwareentwicklung sowie ein fundiertes Verständnis der neuen Bedrohungsmodelle sind unerlässlich, damit MCP-Technologien sicher und vertrauenswürdig eingesetzt werden können.