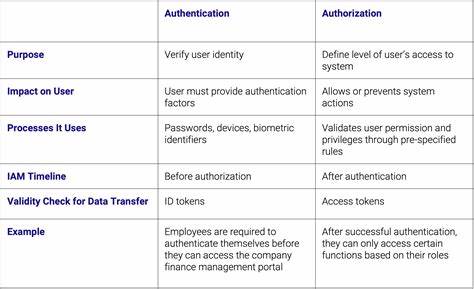

Im digitalen Zeitalter sind Webanwendungen das Rückgrat zahlreicher Geschäftsprozesse und bieten Benutzern Zugriff auf wertvolle Informationen und Dienstleistungen. Die Sicherheit dieser Anwendungen hängt maßgeblich von einer zuverlässigen Benutzer-Authentifizierung und -Autorisierung ab. Sie stellen sicher, dass nur berechtigte Personen auf sensible Daten und Ressourcen zugreifen können. Angesichts der zunehmenden Komplexität und Häufigkeit von Cyberangriffen gilt es heute mehr denn je, bewährte Verfahren umzusetzen, die eine robuste Absicherung gewährleisten und gleichzeitig die Benutzerfreundlichkeit nicht gefährden. Ein wesentlicher Eckpfeiler ist die sichere Speicherung von Passwörtern.

Trotz der Prognosen, dass Passwörter irgendwann aussterben, bleiben sie aktuell das meistgenutzte Mittel zur Nutzeridentifikation. Die Herausforderungen bei der sicheren Passwortverwaltung sind jedoch beträchtlich. Klartextpasswörter dürfen niemals gespeichert werden, da sie im Falle eines Datenlecks unmittelbaren Schaden anrichten. Stattdessen setzen moderne Systeme auf adaptive Hash-Algorithmen wie Argon2, bcrypt oder PBKDF2, die durch salting und key stretching die Sicherheit erheblich erhöhen. Diese Verfahren erschweren es Angreifern, Passwörter selbst mit leistungsstarken Rechnern oder spezialisierten Hardwarelösungen zu knacken.

Dabei ist es wichtig, die Parameter der Hashfunktionen regelmäßig anzupassen, um mit der stetigen Verbesserung der Rechenleistung Schritt zu halten und somit langfristigen Schutz zu gewährleisten. Neben der technischen Umsetzung von sicheren Passworthashing-Methoden spielt auch die Gestaltung von Passwort-Richtlinien eine bedeutende Rolle. Anstatt komplexe Zusammensetzungen zu erzwingen, sollte vor allem die Länge der Passwörter betont werden. Längere Passwörter bieten einen besseren Schutz als kurze, komplexe Varianten. Zudem empfiehlt sich die Integration von Passwort-Manager-Unterstützung und die regelmäßige Prüfung von Passwörtern gegen bekannte Datenlecks mithilfe von APIs wie HaveIBeenPwned.

Ebenso wichtig sind sichere Prozesse für Passwort-Zurücksetzungen, etwa durch zeitlich begrenzte und einmalige Tokens, die über geschützte Kanäle kommuniziert werden. Die Einführung von Multi-Faktor-Authentifizierung (MFA) hat sich als unverzichtbarer Sicherheitsmechanismus erwiesen, um Identitätsdiebstahl effektiv zu verhindern. MFA erhöht die Sicherheit, indem es mehrere unabhängige Beweise für die Identität eines Benutzers verlangt. Diese Belege können etwas sein, das man weiß, besitzt oder ist – also etwa ein Passwort, ein Hardwaretoken oder biometrische Merkmale. Studien zeigen, dass MFA den Zugangsschutz gegenüber Angriffen fast vollständig sichern kann.

Dennoch wird MFA in vielen Anwendungen noch nicht ausreichend eingesetzt. Für die praktische Umsetzung von MFA bieten sich diverse Methoden an. Time-based One-Time Passwords (TOTP) in Authenticator-Apps stellen eine bewährte Lösung mit gutem Sicherheitsniveau dar, erfordern jedoch die initiale Geräteeinrichtung. SMS-basierte Codes sind benutzerfreundlich, bringen jedoch Sicherheitsrisiken durch Abfang- und SIM-Swapping-Angriffe mit sich und sollten daher nicht als primärer Faktor eingesetzt werden. Hardware-Sicherheitsschlüssel gemäß FIDO-Standards bieten exzellenten Schutz gegen Phishing und andere Manipulationen, erfordern aber die Verfügbarkeit der entsprechenden Geräte.

Push-basierte Benachrichtigungen kombinieren Nutzerkomfort und Sicherheit, hängen jedoch von konstanter Konnektivität ab. Biometrische Verfahren punkten mit Bequemlichkeit, sollten jedoch idealerweise nur lokal als Teil einer Geräteauthentifizierung eingesetzt werden. Eine moderne Revolution in der Nutzer-Authentifizierung bildet die WebAuthn-Technologie, die im Rahmen des FIDO2-Projekts entwickelt wurde. Mit WebAuthn kann die klassische Passwortanmeldung durch kryptografisch gesicherte, passwortlose Verfahren ersetzt werden, die wesentlich resistenter gegen Phishing und andere Angriffsszenarien sind. Dabei verbleiben private Schlüssel ausschließlich auf dem Endgerät des Nutzers, während nur der öffentliche Schlüssel mit dem Server ausgetauscht wird.

Dieser Ansatz steigert nicht nur die Sicherheit, sondern verbessert auch die Benutzererfahrung, indem lästige Passwort-Eingaben entfallen. Die Implementierung erfordert allerdings eine sorgfältige Planung, etwa hinsichtlich der Unterstützung älterer Geräte und der Nutzerkommunikation. Für viele Anwendungen gewinnt das Konzept von OAuth 2.0 und OpenID Connect (OIDC) zunehmend an Bedeutung, insbesondere wenn es um delegierte Authentifizierung und Single Sign-On geht. OAuth ermöglicht es, Zugriffsrechte auf Ressourcen zu gewähren, ohne Anmeldedaten weiterzugeben.

OIDC erweitert dies um ein standardisiertes Authentifizierungsprotokoll, das Identitätsinformationen liefert. Die sichere Implementierung dieser Frameworks verlangt besondere Aufmerksamkeit auf Aspekte wie die Validierung von Redirect-URIs, Verwendung von state-Parametern zum Schutz vor Cross-Site Request Forgery, sichere Token-Speicherung sowie gründliche Scope- und Token-Validierung. Organisationen stehen häufig vor der Entscheidung, eigene Identitätslösungen zu entwickeln oder etablierte Identity Provider zu nutzen. Letztere bieten den Vorteil aktueller Sicherheitsstandards, schnellere Reaktionszeiten bei neuen Bedrohungen und vereinfachte Compliance mit Datenschutzgesetzen. Allerdings müssen Kompatibilität, Anpassbarkeit, Kosten und regulatorische Anforderungen genau bewertet werden.

Eine sorgfältige Auswahl und Integration ist entscheidend für den langfristigen Erfolg. Die Verwaltung von Sessions stellt einen weiteren kritischen Faktor dar, da sie die Authentifizierungszustände zwischen Nutzer und System aufrechterhält. Secure Session Management legt besonderen Wert auf hoch entropische Session-IDs, sichere Cookie-Attribute wie HttpOnly, Secure und SameSite sowie strikte Lebenszyklusregeln inklusive Logout und Timeout. Schutzmechanismen gegen Session Hijacking, Fixation und Cross-Site Request Forgery sind unerlässlich. Außerdem erhöht Transparenz für Nutzer durch aktive Session-Überwachung, Session-Abmeldemöglichkeiten und sicherheitsbezogene Benachrichtigungen die Sicherheit und das Vertrauen.

Bei der Autorisierung gehen heutige Systeme weit über einfache Zugriffsrechte hinaus. Modelle wie Role-Based Access Control (RBAC) schaffen Struktur durch rollenbasierte Berechtigungen, während Attribute-Based Access Control (ABAC) feiner granulierte Entscheidungen ermöglicht, die verschiedene Nutzer-, Ressourcen-, Aktions- und Umgebungsattribute einbeziehen. Relationship-Based Access Control (ReBAC) ist eine moderne Methode, die Zugriffe anhand der Beziehungen zwischen Entitäten definiert und besonders in sozialen Plattformen oder kollaborativen Umgebungen Anwendung findet. Unabhängig vom Modell sollten Prinzipien wie zentrale Durchsetzung, Defense-in-Depth, Trennung von Definition und Enforcement sowie Auditierbarkeit berücksichtigt werden. Der Schutz der zugrunde liegenden Infrastruktur ist die Basis jeder erfolgreichen Sicherheitsstrategie.

Transport Layer Security (TLS) bildet das Fundament für sichere Datenübertragung und muss entsprechend modern konfiguriert werden. HTTP-Sicherheitsheader wie Content Security Policy, Cross-Origin Resource Sharing und X-Frame-Options ergänzen den Schutz und mindern Angriffsmöglichkeiten wie Cross-Site Scripting oder Clickjacking. Ergänzend schaffen Maßnahmen wie Rate Limiting und Brute-Force-Abwehrsysteme Schutz vor automatisierten Angriffen auf Authentifizierungsendpunkte. APIs sind oft das Tor zu sensiblen Operationen in Webapplikationen. Hier ist neben starker Authentifizierung auch eine konsequente Eingabesvalidierung wichtig, um Injektions- oder andere Angriffe zu verhindern.

Eingaben sollten strikt geprüft, Ausgaben gefiltert und Fehlermeldungen möglichst zurückhaltend formuliert werden, um keine Details preiszugeben. Schließlich kommt der Überwachung und Reaktion eine zentrale Rolle zu. Lückenlose Protokollierung von Authentifizierungs- und Autorisierungsvorgängen, verbunden mit zeitnaher Analyse, hilft, Anomalien frühzeitig zu erkennen. Machine-Learning-Modelle unterstützen bei der Identifikation ungewöhnlicher Verhaltensmuster und reduzieren Fehlalarme durch Kontextbewusstsein. Automatisierte Reaktionen, wie temporäre Einschränkungen oder erzwungene Passwortrücksetzungen bei verdächtigen Aktivitäten, verbessern die Resilienz erheblich.

Die Integration in Security-Information- und Event-Management-Systeme (SIEM) ermöglicht ein umfassendes Sicherheitsmanagement. Der kontinuierliche Prozess der Verbesserung ist unentbehrlich. Regelmäßige Penetrationstests, Überprüfungen der Sicherheitsarchitektur und Einhaltung gültiger Standards sichern die Qualität der Maßnahmen. Ebenso wichtig ist es, Nutzerfeedback für eine bessere Balance zwischen Sicherheit und Benutzerfreundlichkeit einzubeziehen, um Akzeptanz und Compliance zu fördern. Zusammenfassend zeigt sich, dass eine erfolgreiche Umsetzung von Benutzer-Authentifizierung und Autorisierung in Webanwendungen eine ganzheitliche Betrachtung erfordert.

Angefangen bei sicherer Passwortarchitektur über moderne Multi-Faktor-Systeme, durchdachte Autorisierungsmodelle bis hin zu starker Infrastruktur und umfassender Überwachung sind verschiedenste Komponenten integriert. Nur durch diese Kombination lässt sich ein zuverlässiger Schutz gegen die vielfältigen Bedrohungen der digitalen Welt erzielen – ohne dabei die Nutzerfreundlichkeit unnötig einzuschränken. Wer heute in diese Best Practices investiert, baut ein Fundament, das auch zukünftigen Herausforderungen standhält und Vertrauen bei Anwendern und Geschäftspartnern schafft.