Die Veröffentlichung einer schwerwiegenden Sicherheitslücke in der Sitecore Experience Platform (XP) erschüttert derzeit die IT-Sicherheitsgemeinschaft und Unternehmen, die auf diese weitverbreitete Content-Management- und Digital-Marketing-Plattform setzen. Cybersecurity-Forscher von watchTowr Labs offenbarten, dass Sitecore in den Versionen ab 10.1 mit einem fest codierten Benutzernamen und Passwort ausgeliefert wird, dessen Passwort nur aus dem einzelnen Buchstaben „b“ besteht. Diese äußerst schwache Zugangskombination ermöglicht es Angreifern, unautorisierten Zugang zum System zu erlangen und Remote Code Execution (RCE) durchzuführen, was ein massives Risiko für Unternehmen darstellt, die Sitecore produktiv einsetzen. Sitecore XP ist vor allem in großen Unternehmen wie Banken, Fluggesellschaften und internationalen Konzernen beliebt, da es umfangreiche Werkzeuge für Content-Management, digitale Marketingkampagnen und Analyseberichte zur Verfügung stellt.

Umso dramatischer ist es, dass eine so einfache Fehlkonfiguration, nämlich ein fest hinterlegtes Passwort, in ein grundlegendes Sicherheitsproblem mündet. Das standardmäßige Benutzerkonto „sitecore\ServicesAPI“ ist mit diesem „b“-Passwort versehen, das nicht nur einfach zu erraten, sondern auch per automatisierter Passwortangriffe ausnutzbar ist. Normalerweise hätte ein Benutzerkonto ohne Rollen und Berechtigungen nur einen geringen Angriffsspielraum. Doch die Forscher fanden heraus, dass sich diese Zugangsdaten dennoch an der API-Schnittstelle „/sitecore/admin“ nutzen lassen, um sich als „sitecore\ServicesAPI“ anzumelden und eine gültige Sitzung zu erhalten. Dadurch umgehen Angreifer wichtige Sicherheitsmechanismen und erhalten Zugriff auf bestimmte API-Endpunkte, die anschließend als Einstiegspunkt für weitere Angriffe dienen.

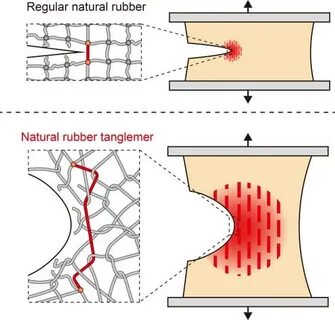

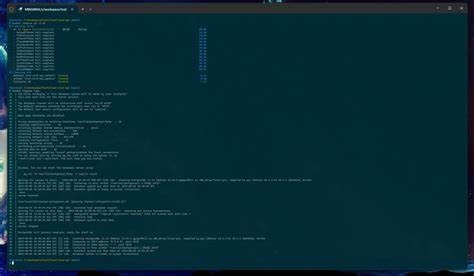

Besonders problematisch erweist sich die Kombination dieser Schwachstelle mit einer sogenannten Zip-Slip-Verwundbarkeit, die es erlaubt, speziell präparierte ZIP-Dateien über den Upload-Endpunkt „/sitecore/shell/Applications/Dialogs/Upload/Upload2.aspx“ hochzuladen. Durch die Ausnutzung dieses Fehlers können Angreifer eine Web-Shell direkt im Webroot ablegen, was ihnen eine vollständige Kontrolle über den Server ermöglicht. Die Folgen sind fatal, da sie theoretisch nicht nur Daten manipulieren, sondern auch beliebigen Schadcode ausführen und die Infrastruktur kompromittieren können. Darüber hinaus gibt es eine zweite Schwachstelle, die die PowerShell Extension-Komponente betrifft.

Hier besteht eine unbeschränkte Möglichkeit zum Datei-Upload über den Endpunkt „/sitecore%20modules/Shell/PowerShell/UploadFile/PowerShellUploadFile2.aspx“. Auch dieser Fehler kann vom gleichen Benutzerkonto ausgenutzt werden, um Remote Code Execution zu erreichen. Die Verlängerung der Angriffskette über verschiedene Komponenten der Plattform unterstreicht die Kritikalität der Gesamtsituation. Die Ursache des Problems liegt tief im Installationsprozess von Sitecore.

Ab der Version 10.1 wird bei der Installation ein vordefiniertes Benutzerkonto mit dem Passwort „b“ automatisch in die Benutzer-Datenbank eingepflegt – ein Versehen mit gravierenden Konsequenzen. Unternehmen, die Sitecore mittels dieser Installationspakete deployed haben, sind demnach gefährdet. Ein Upgrade von einer älteren Version via Migration der bestehenden Datenbank scheint das Problem nicht zwangsläufig einzuführen, wenn die alte Datenbank weiterverwendet wird. Die Dringlichkeit, Sicherheitsupdates und Patches schnellstmöglich einzuspielen, kann nicht hoch genug eingeschätzt werden.

Angreifer können die Lücke leicht ausnutzen, da der gesamte Exploit-Chain von den Forschern praktisch demonstriert wurde. Das Risiko eines großflächigen Angriffs, der im schlimmsten Fall vertrauliche Informationen exfiltriert oder die gesamte IT-Umgebung verschlüsselt, ist für betroffene Unternehmen hoch. Seit der Bekanntgabe haben Sicherheitsverantwortliche und IT-Teams begonnen, Maßnahmen zu ergreifen. Sitecore selbst hat sich öffentlich zu den Problemen geäußert und arbeitet intensiv an Remediation-Lösungen. Bereits im Februar 2025 wurden frühere Schwachstellen behoben, und nun stellt das Unternehmen aktualisierte Patches und eine Knowledge Base zur Verfügung, um die aktuellen CVEs zu adressieren.

Aus der Sicht von Sicherheitsexperten verdeutlicht dieser Vorfall wieder einmal die Bedeutung von sicheren Standardpasswörtern und den Risiken, die aus veralteten oder fest codierten Zugangsdaten entstehen. In der heutigen Zeit, in der Cyberangriffe immer raffinierter und automatisierter ablaufen, sind solche vermeidbaren Schwachstellen echte Einfallstore für Kriminelle. Neben der sofortigen Passwortänderung empfiehlt es sich, die gesamte Sitecore-Installation auf verdächtige Aktivitäten zu prüfen und Upload-Endpunkte besonders zu überwachen. Das Vermeiden von fest hinterlegten Zugangsdaten und die Umsetzung eines Zero-Trust-Prinzips erhöhen die allgemeine Sicherheitslage wesentlich. Zudem sollten Unternehmen ihre Systeme regelmäßig mit Security-Scannern überprüfen und Awareness-Trainings für verantwortliche Administratoren durchführen.

Die vielschichtige Angriffsfläche von Sitecore XP zeigt auch, wie kritisch es ist, die gesamte Software-Ökosystem-Landschaft zu betrachten, inklusive Zusatzmodule wie die PowerShell Extensions. Schwachstellen können sich schnell kombinieren und neue, noch gefährlichere Attack-Vektoren eröffnen. So wird aus einer eigentlich harmlosen Konfigurationsschwäche ein umfassender Sicherheitsnotfall. Unternehmen, die Sitecore XP einsetzen, sollten sich über die Sicherheitslage auf dem Laufenden halten und eng mit ihren Software-Anbietern sowie Sicherheitsfirmen zusammenarbeiten. Das regelmäßige Ausrollen von Sicherheitspatches und die detaillierte Überprüfung von Benutzerkonten sind heute unverzichtbare Bestandteile eines modernen Cybersecurity-Managements.

Insgesamt zeigt der Sitecore XP-Sicherheitsvorfall, dass kein System gegen Fehlkonfigurationen und unsichere Implementierungen gefeit ist. Die Branche ist gefordert, bessere Standards bei der Softwareinstallation zu etablieren und auf notwendige Sicherheitsprinzipien rigoros zu achten. Nur so lassen sich Cyberrisiken rechtzeitig erkennen und minimieren. Angesichts der Größe des betroffenen Kundenstamms sollte kein Unternehmen dieses Risiko auf die leichte Schulter nehmen. Das Potenzial für Schaden, Informationsdiebstahl und Betriebsunterbrechungen ist hoch, was den Vorfall zu einem der bedeutendsten Sicherheitsvorfälle im Bereich Enterprise Content Management der letzten Jahre macht.

Zusammenfassend unterstreicht der Vorfall mit dem fest codierten Passwort „b“ bei Sitecore XP die Notwendigkeit eines proaktiven und ganzheitlichen Ansatzes in der IT-Sicherheit. Unternehmen müssen Schwachstellen schnell identifizieren, zeitnah reagieren und ihre Systeme dauerhaft absichern, um sich gegen die immer komplexeren Bedrohungen im Cyberraum zu schützen.