Die Welt der Cybersecurity befindet sich in einem ständigen Wandel, angetrieben von immer raffinierteren Angriffen und der stetigen Weiterentwicklung von Verteidigungsmaßnahmen. Die jüngsten Vorfälle rund um iPhone-Spionagesoftware, Microsofts 0-Day-Sicherheitslücken, den TokenBreak-Hack sowie erstaunliche Schwachstellen bei KI-Systemen werfen ein Schlaglicht auf die Herausforderungen, denen Unternehmen, Behörden und Endnutzer gleichermaßen gegenüberstehen. Zu Beginn der Woche machte eine ernstzunehmende Zero-Click-Sicherheitslücke in Apples Nachrichten-App Schlagzeilen. Diese Schwachstelle, mit der Kennung CVE-2025-43200, wurde bereits im Februar geschlossen, als Apple die Updates für iOS und seine Betriebssystemfamilie ausbrachte. Dennoch belegte die Analyse des Citizen Lab, dass sie bereits in der Praxis bei gezielten Angriffen auf prominente Journalist:innen in Europa genutzt wurde.

Die eingesetzte Spyware namens Paragon, entwickelt von einer sogenannten „Graphite“-Familie, zeichnet sich durch ihre schwierige Entdeckbarkeit aus. Zero-Click bedeutet hier, dass das Opfer nichts tun muss – keine Nachricht öffnen oder Link anklicken –, um das Gerät kompromittiert zu sehen. Diese Art von Angriff unterstreicht, wie subtil und gefährlich moderne Cyberbedrohungen sein können, da sie sich geschickt im Hintergrund halten und damit lange unbehelligt operieren. Parallel berichtete Microsoft über die Behebung einer kritischen 0-Day-Schwachstelle in ihrem Web Distributed Authoring and Versioning (WebDAV)-Protokoll. Diese Lücke wurde von der Gruppe „Stealth Falcon“ in gezielten Angriffen ausgenutzt, um über eine eigens entwickelte Implantat-Software namens Horus Agent Kontrolle über Opfercomputer zu erlangen.

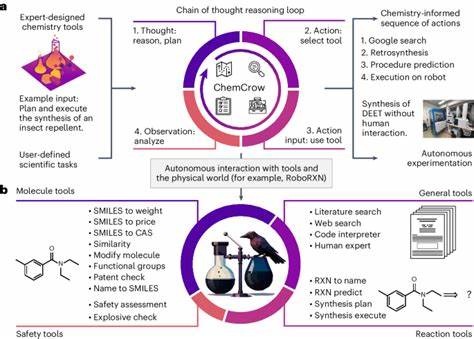

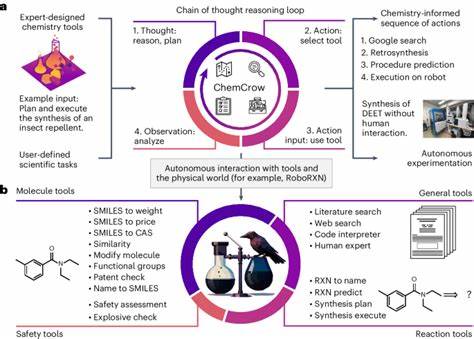

Interessant ist hierbei die Tatsache, dass Horus Agent eine komplette Neuentwicklung darstellt, die im Vergleich zu früheren Versionen stark verbesserte Anti-Analyse-Funktionen enthält. Dies spricht für die hohe Expertise und Anpassungsfähigkeit der Bedrohungsakteure. Unternehmen, die Microsoft-Umgebungen betreiben, sollten daher umgehend sicherstellen, dass die neuesten Updates installiert sind, um vor dieser ausgeklügelten Malware geschützt zu sein. Ein weiteres Highlight aus dem Bereich der Angriffstechniken ist die Entdeckung der sogenannten TokenBreak-Methode. Forscher identifizierten eine Schwachstelle, die es ermöglicht, mit einer einzigen Änderung im Texttokenisierungsvorgang von großen Sprachmodellen die Sicherheits- und Moderationsmechanismen zu umgehen.

Solche Angriffe bergen Risiken, da sie zum Beispiel zur Verbreitung von unerwünschten Inhalten oder zur Umgehung von Inhaltsfiltern dienen können. Besonders Unternehmen, die KI-Lösungen im Kundenservice oder in der Content-Moderation einsetzen, sind betroffen. Die Herausforderung liegt darin, dass TokenBreak die interne Funktionsweise moderner KI-Modelle ausnutzt, was eine Vielzahl von Schutzmaßnahmen erschwert. Im Bereich der großen Technologieanbieter brachte Google eine wichtige Sicherheitskorrektur heraus, die eine potenzielle Schwachstelle in der Wiederherstellung von Benutzernamen betraf. Die Kombination aus einem veralteten Formular zur Username-Wiederherstellung und einem unbedachten Data-Leak über Looker Studio ermöglichte theoretisch ein Brute-Force-Angriff auf Wiederherstellungs-Telefonnummern.

Eine gute Nachricht ist, dass Google das betreffende Formular außer Betrieb genommen hat und damit den Angriffspfad geschlossen wurde. Diese Maßnahmen zeigen, wie wichtig eine regelmäßige Überprüfung auch von vermeintlich wenig genutzten oder älteren Systemkomponenten ist, da sie oft Einfallstore für Angreifer darstellen. Auch im russischen Raum stehen Cyberangriffe im Brennpunkt. Zwei Gruppen, Rare Werewolf und DarkGaboon, setzen vermehrt auf bereits existierende Softwarewerkzeuge und sogenannte „Living-off-the-Land“-Taktiken. Dabei nutzen sie legitime Tools und Standard-Malware, um Sicherheitsmechanismen auszutricksen und ihre Spuren zu verschleiern.

Dass sie komplett auf Eigenentwicklungen verzichten und dennoch effektiv arbeiten, verdeutlicht die Effektivität dieser Taktik. Für Sicherheitsexperten wird dadurch die Unterscheidung zwischen bösartiger und legitimer Aktivität zunehmend anspruchsvoller, was das Monitoring und die Incident-Response erschwert. Auf spannende Weise wurde auch eine oftmals unterschätzte Schwachstelle bei KI-Anwendungen aufgedeckt. Ein als EchoLeak benannter Zero-Click-Fehler in Microsoft 365 Copilot ermöglichte es, ohne jegliche Benutzerinteraktion sensible Unternehmensdaten auszuspähern. Dieser LLM Scope Violation genannte Fehler konnte durch eine manipulative E-Mail ausgenutzt werden, wobei die eigentlich strengen Filter und Sicherheitsmechanismen der KI umgangen wurden.

Die besondere Gefahr liegt darin, dass der gesamte Angriffsprozess still und unbemerkt im Hintergrund abläuft, sobald der Nutzer eine geschäftliche Anfrage an Copilot richtet. Microsoft hat den Fehler inzwischen behoben, betont aber, dass genau diese Art von Angriffen eine neue Dimension der Bedrohung im KI-Zeitalter darstellen. Im Bereich Cyberkriminalität sind die Aktivitäten um das VexTrio-Netzwerk besonders hervorzuheben. Diese kriminelle Organisation betreibt ein umfangreiches Affiliate-Programm, das kompromittierte WordPress-Websites nutzt, um Nutzer in ein breites Spektrum von Malware-Auslieferungen und Betrugssystemen zu lenken. VexTrio agiert dabei wie eine Vermittlungsplattform, auf der verschiedene Firmen unterschiedliche Aufgaben übernehmen – von der Rekrutierung von Publishern bis hin zur Durchführung von Schadsoftware-Kampagnen.

Die wirtschaftliche Dimension dieser Operationen ist enorm und spiegelt die zunehmende Professionalisierung krimineller Netzwerke wider. Die Liste der in dieser Woche veröffentlichten Sicherheitslücken umfasst eine Vielzahl kritischer CVEs, die unterschiedliche Systeme von Apple, Microsoft, Adobe, Salesforce und anderen Herstellern betreffen. Besonders im Fokus stehen Patches für Software, die häufig in Unternehmensumgebungen sowie bei individueller Nutzung zum Einsatz kommt. Das Ignorieren solcher Updates kann verheerende Folgen haben, da Angreifer diese Schwachstellen schnell für eigene Zwecke adaptieren. Es wird daher eindringlich empfohlen, ein konsequentes Patch-Management zu betreiben, um mögliche Einfallstore frühzeitig zu schließen.

Behördliche Aktionen rund um globale Cyberkriminalität machten ebenfalls von sich reden. Die Zusammenarbeit zwischen Polizei- und Justizbehörden in Kasachstan, Singapur und weiteren Staaten führte zur Festnahme von mehreren Hundert Personen, die im Rahmen umfangreicher Datendiebstähle und Online-Betrugsnetzwerke agierten. Über 9.200 Betrugsfälle wurden ermittelt, bei denen allein die betroffenen Opfer Summen in Millionenhöhe verloren. Die intensive Kooperation zwischen verschiedenen Ländern macht deutlich, dass Cyberkriminalität zunehmend grenzüberschreitend bekämpft wird, um die digitale Sicherheit zu verbessern.

Microsoft kündigte weiterhin an, den Umgang mit schädlichen Dateitypen in Outlook zu verschärfen. Die Blockade von Dateiformaten wie .library-ms und .search-ms zielt darauf ab, bekannte Angriffsvektoren über Phishing-Mails einzudämmen, indem diese Dateien künftig nicht mehr geöffnet oder heruntergeladen werden können. Diese Maßnahmen sind Teil eines umfassenden Schutzkonzepts gegen Social Engineering und Malware-Verbreitung.

Erstaunlicherweise wurden auch Meta und das russische Unternehmen Yandex dabei ertappt, wie sie Tracking-Codes nutzen, um Informationen über Nutzeraktivitäten auf mobilen Geräten trotz Privatsphäre-Modi zu sammeln. Sie bedienten sich dabei eines Tricks, bei dem Browser und native Apps über lokale Schnittstellen auf Android-Geräten kommunizieren, ohne dass der Nutzer dies bemerkt. Obwohl Meta seine Praxis mittlerweile eingestellt hat, zeigt dieser Fall die komplexen Herausforderungen im Bereich Datenschutz, gerade bei großen Technologieplattformen. Im Bereich Deepfake-Schutz eröffnet neue Forschung Hintertüren für erfolgreiche Betrugsversuche. Replay-Angriffe, bei denen Deepfake-Audio abgespielt, aufgenommen und neu eingespeist wird, können heutige Erkennungssysteme täuschen.

Diese Erkenntnisse sind besonders kritisch, da solche Technologien zunehmend für Vishing und gezielte Betrugsangriffe auf Unternehmen verwendet werden. Eine dynamische Entwicklung erleben auch Linux-Malware-Familien, bei denen Forscher feststellen konnten, dass diese kontinuierlich mit neuen Funktionen und Code-Updates versorgt werden. Damit bleiben diese Schadprogramme eine anhaltende Bedrohung, insbesondere in Cloud-Umgebungen und Server-Infrastrukturen, die zunehmend auf Linux basieren. Ein weiteres Report-Highlight war die Offenlegung eines Sicherheitsfehlers in Microsoft Defender for Identity. Der Fehler erlaubte Angreifern, über ein nicht ordnungsgemäß abgesichertes Feature Hashes von Anmeldeinformationen im lokalen Netzwerk abzugreifen.

Solche Sicherheitslücken machen es Hackern leichter, sich lateral in Unternehmensnetzwerke zu bewegen und bestehende Sicherheitsmechanismen zu umgehen. Auch Apple nutzte die Gelegenheit, Verbesserungen an der Passwortverwaltung zu präsentieren. Neue Features ermöglichen nun transparente Versionshistorien, wodurch Nutzer besser nachvollziehen können, wann und wie Passwörter geändert wurden. Zudem ermöglicht eine plattformübergreifende, sichere Übertragung von Passkeys eine bequemere Verwaltung und erhöht die Sicherheit durch Reduzierung von Credential-Leaks. Die CyberEYE-RAT-Malware wurde ebenfalls unter die Lupe genommen.

Diese modulare Spyware setzt auf Telegram als Kommando- und Kontrollkanal und sammelt umfangreiche Informationen von infizierten Geräten, darunter Passwörter, Browserdaten und sogar Kryptowährungstransaktionen werden manipuliert. Die Kombination aus einfacher Anpassbarkeit und wirksamen Evading-Techniken macht diese Malware besonders gefährlich. Rechtlich wird es spannend um die Unterstützung von WhatsApp für den Kampf gegen die Forderungen des britischen Innenministeriums, einen Zugang zu verschlüsselten iCloud-Daten zu schaffen. Der Widerstand von Apple und Meta gegen solche Backdoors ist ein wichtiger Präzedenzfall im weltweiten Streit um Datenschutz und Strafverfolgungsmöglichkeiten im digitalen Zeitalter. Zuletzt wurden wichtige Urteile gegen Mitglieder der ViLE-Hacking-Gruppe bekannt, die aufgrund diverser Cyberdelikte wie Identitätsdiebstahl und Computerkriminalität verurteilt wurden.