Penetrationstests sind ein unverzichtbarer Bestandteil der IT-Sicherheit, um Schwachstellen in Netzwerken, Anwendungen und Systemen aufzuspüren, bevor böswillige Akteure sie ausnutzen können. In einer Zeit, in der Cyberangriffe immer komplexer und automatisierter ablaufen, ist es unerlässlich, die Methoden des Penetrationstests zu modernisieren und effizienter zu gestalten. Hier spielt künstliche Intelligenz eine entscheidende Rolle. Der Aufbau eines AI-Pen-Testing-Assistenten verspricht nicht nur eine Beschleunigung der Sicherheitsüberprüfungen, sondern auch eine Verbesserung der Qualität und Tiefe der Analysen. Dabei eröffnen sich für Unternehmen neue Perspektiven der Risikoerkennung und -abwehr.

Der Begriff Penetrationstest beschreibt einen kontrollierten und gezielten Versuch, Sicherheitslücken in IT-Systemen zu erkennen, indem die Methoden und Techniken von Angreifern simuliert werden. Traditionelle Pen-Tests erfordern meist erfahrene Sicherheitsexperten, die mit einer Vielzahl von Tools und manuellem Know-how arbeiten. Doch angesichts der ständig steigenden Komplexität moderner IT-Infrastrukturen und der begrenzten Ressourcen für Sicherheitsanalysen stoßen konventionelle Verfahren zunehmend an ihre Grenzen. Genau hier setzt ein AI-basierter Pen-Testing-Assistent an, der menschliche Sicherheitsspezialisten unterstützt und repetitive Aufgaben automatisiert. Die Grundlage eines AI-Pen-Testing-Assistenten bildet eine Kombination aus Machine Learning, Natural Language Processing und automatisierter Angriffssimulation.

Mittels Machine-Learning-Algorithmen lassen sich Muster in Netzwerkdaten, Benutzerverhalten oder Anwendungscodes erkennen, die auf mögliche Schwachstellen hinweisen. Das AI-System kann aus großen Mengen an Sicherheitsdaten lernen, etwa aus bisherigen Angriffsszenarien, Schwachstellenberichten oder Erkennungslogs, und so Verbesserungsvorschläge oder Angriffstechniken simulieren. Ein wichtiger Aspekt bei der Entwicklung eines AI-Pen-Testing-Tools ist die Fähigkeit, sich kontinuierlich weiterzuentwickeln und an neue Bedrohungen anzupassen. Cyberkriminelle nutzen ständig neue Exploits und Angriffsmethoden, weshalb ein AI-Assistent stets mit aktuellen Informationen versorgt werden muss. Durch den Einsatz von Deep Learning können komplexe Zusammenhänge analysiert werden, wodurch der Assistent schneller auf neuartige Situationen reagiert und auch unbekannte Schwachstellen identifiziert.

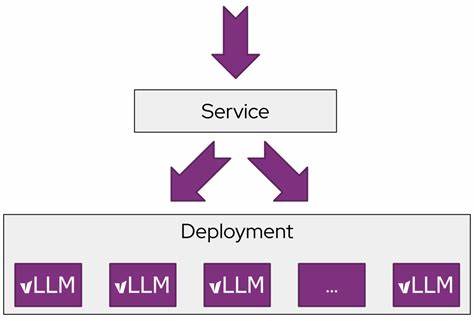

Technologisch basiert ein AI-Pen-Testing-Assistent auf großen Datenbanken zu bekannten Schwachstellen (wie CVE-Datenbanken), Exploit-Informationen und Sicherheitsrichtlinien. Darüber hinaus integriert er verschiedene Tools für Netzwerk-Scanning, Code-Analyse und Simulation von Angriffen. Mit Hilfe von automatisierten Skripten kann der Assistent Tests eigenständig ausführen, Ergebnisse dokumentieren und priorisieren sowie Handlungsempfehlungen geben. So entsteht ein hybrides System, das menschliches Expertenwissen ergänzt und Routinearbeiten übernimmt. Die Vorteile eines solchen AI-Assistenten sind vielfältig.

Zum einen beschleunigt er den Penetrationstest erheblich, da Analyse- und Auswerteprozesse automatisiert und standardisiert werden. Das spart Ressourcen und ermöglicht häufigere Sicherheitsüberprüfungen, was besonders für Unternehmen mit umfangreichen IT-Landschaften relevant ist. Zum anderen erhöht die KI-gestützte Analyse die Genauigkeit bei der Identifikation von Schwachstellen durch die Reduktion menschlicher Fehler und die Fähigkeit, komplexe Datenmuster zu durchdringen. Trotz der vielversprechenden Entwicklungen gibt es auch Herausforderungen und Grenzen bei der Implementierung eines AI-Pen-Testing-Assistenten. So benötigt die KI eine umfangreiche und qualitativ hochwertige Datenbasis, um akkurat arbeiten zu können.

Zudem ist die Interpretation der Ergebnisse noch immer auf menschliches Fachwissen angewiesen, da Fehlalarme oder falsch priorisierte Schwachstellen die Sicherheit beeinträchtigen können. Datenschutz und ethische Aspekte müssen ebenfalls bei der Entwicklung berücksichtigt werden, besonders wenn personenbezogene Daten oder sensible Unternehmensinformationen analysiert werden. In der Praxis sehen wir bereits erste erfolgreiche Anwendungen von AI in der IT-Sicherheit. Unternehmen nutzen AI-basierte Tools, um ihre Sicherheitsteams zu entlasten, schneller auf Bedrohungen zu reagieren und proaktiver Sicherheitsmaßnahmen zu ergreifen. Durch die Kombination von menschlicher Intelligenz und maschineller Lernfähigkeit entstehen neue Synergien, die sowohl Effektivität als auch Effizienz im Sicherheitsmanagement erhöhen.

Beim Aufbau eines AI-Pen-Testing-Assistenten sollten Entwickler daher eng mit Sicherheitsexperten zusammenarbeiten, um die spezielle Anforderungen der jeweiligen Umgebung zu berücksichtigen. Die KI muss flexibel konfigurierbar sein, um unterschiedliche Systeme und Sicherheitsrichtlinien zu integrieren. Ebenso wichtig ist eine transparente und nachvollziehbare Arbeitsweise, damit Ergebnisse und Empfehlungen für das Pen-Testing-Team verständlich und bewertbar bleiben. Die Zukunft der Penetrationstests wird maßgeblich durch die Integration von künstlicher Intelligenz geprägt sein. AI-Pen-Testing-Assistenten ermöglichen es, ständig neue Bedrohungen zu analysieren, automatisierte und dennoch zielgerichtete Sicherheitsüberprüfungen durchzuführen und Sicherheitsexperten durch smarte Assistenzfunktionen zu unterstützen.

Dies führt zu einem deutlich gesteigerten Sicherheitsniveau und einem effizienteren Ressourcen-Einsatz. Zusammenfassend lässt sich sagen, dass der Aufbau eines AI-Pen-Testing-Assistenten eine komplexe, aber äußerst vielversprechende Aufgabe ist. Mit der Kombination aus moderner KI-Technologie, fundiertem Expertenwissen und einem Fokus auf kontinuierliche Anpassung an neue Bedrohungen entsteht ein leistungsfähiges Werkzeug, das die Sicherheit von IT-Systemen auf ein neues Level hebt. Unternehmen, die frühzeitig auf AI-unterstützte Penetrationstests setzen, sichern sich entscheidende Wettbewerbsvorteile und schützen ihre digitalen Assets besser vor aktuellen und zukünftigen Angriffen.