In der heutigen digitalen Welt, in der Browser und ihre Erweiterungen täglich Milliarden von Nutzern bedienen, gewinnt die Sicherheit von browserbasierten Anwendungen immer mehr an Bedeutung. Besonders Chrome-Erweiterungen locken mit nützlichen Funktionen, die den Arbeitsalltag erleichtern sollen. Doch hinter dieser scheinbar harmlosen Fassade verbirgt sich eine gefährliche Sicherheitslücke, die im Zusammenspiel mit sogenannten MCP-Servern (Model Context Protocol) zu einem massiven Risiko werden kann. Die Verbindung zwischen einem Chrome-Browser und einem lokal laufenden MCP-Server öffnet unter Umständen Tür und Tor für Angreifer und stellt eine ernsthafte Herausforderung für die herkömmlichen Sicherheitskonzepte dar. Dieses Phänomen wirft grundsätzliche Fragen zur Netzwerksicherheit, zum Sandboxing und zur Kontrolle lokaler Schnittstellen auf.

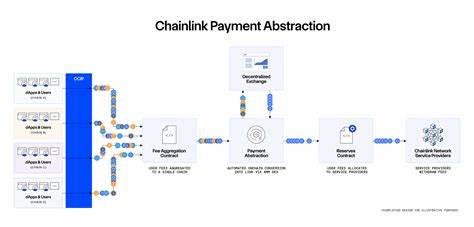

Um zu verstehen, wie tiefgreifend dieses Problem ist, lohnt sich ein genauerer Blick auf beide Technologien und deren Zusammenspiel. MCP-Server dienen dazu, Anwendungen, insbesondere intelligente KI-Agenten, mit Systemressourcen zu verbinden. Dabei wird ein standardisiertes Protokoll verwendet, das meist über lokale Schnittstellen kommuniziert. Die Umsetzung erfolgt häufig über Server-Sent Events (SSE) oder über die Standard Ein- und Ausgabe (stdio) des Prozesses. Diese flexiblen Kommunikationswege haben jedoch einen entscheidenden Nachteil: Standardmäßig sind sie weder authentifiziert noch ausreichend abgesichert.

Die Ausführung eines MCP-Servers auf localhost bedeutet, dass theoretisch alle Prozesse auf dem Rechner darauf zugreifen können – ohne jegliche Zugangskontrollen. Auf den ersten Blick mag das kein Problem erscheinen, schließlich handelt es sich um eine lokale Instanz, die nur zur internen Kommunikation dient. Doch genau hier liegt das Sicherheitsrisiko begraben. Chrome-Erweiterungen besitzen oft mehr Zugriffsrechte als reguläre Webanwendungen. Obwohl sie im Rahmen des Sandboxing betrieben werden, können sie dennoch mit lokalen Schnittstellen interagieren, solange keine expliziten Einschränkungen seitens des Browsers greifen.

Im Jahr 2023 hat Google zwar Maßnahmen ergriffen und schärfere Regeln für Zugriffe auf private Netzwerke eingeführt, um zu verhindern, dass Websites ohne ausdrückliche Erlaubnis auf lokale Dienste zugreifen. Allerdings gelten diese Einschränkungen nicht uneingeschränkt für Erweiterungen, die als privilegierte Komponenten des Browsers fungieren. Das bedeutet, dass eine Chrome-Erweiterung mit ausreichender Hintergrundfunktionalität und ohne spezielle Berechtigungen auf einen lokal laufenden MCP-Server zugreifen kann. Dies wurde durch einen Nachweisversuch eindrucksvoll belegt, bei dem eine eigens entwickelte Chrome-Erweiterung Zugriff auf einen MCP-Dateisystemserver bekam. Die Erweiterung konnte ohne Authentifizierung sämtliche vom MCP bereitgestellten Werkzeuge nutzen, darunter solche, die direkten Zugriff auf das lokale Dateisystem erlauben.

Ein solches Szenario konterkariert vollständig das Sandbox-Prinzip, das Chrome zur Sicherheit der Nutzer implementiert hat. Die Konsequenzen daraus sind weitreichend: Unbefugte können vertrauliche Nutzerdaten auslesen, Manipulationen vornehmen oder sogar eine vollständige Übernahme des Systems erreichen. Ein weiterer Aspekt, der die Gefahrenstellung intensiviert, ist die Vielfalt und Verbreitung von MCP-Servern. Neben Dateisystemzugriffsservern finden sich MCP-Implementierungen für weit verbreitete Anwendungen wie Slack oder WhatsApp, die als lokale Hilfsdienste oder Schnittstellen zu externen Plattformen operieren. Werden sie ebenfalls ohne geeignete Sicherheitsmaßnahmen betrieben, öffnet dies Hackern die Möglichkeit, kritische Daten auszulesen oder Aktionen im Namen des Benutzers durchzuführen.

Für Unternehmen und Administratoren bedeutet dies, dass die klassische Netzwerksicherheit mit Firewalls und Standardzugriffsregelungen nicht ausreicht. Die bislang oft unbeachtete lokale Kommunikation zwischen Browser und MCP-Servern stellt eine neue Angriffsebene dar, die unbedingt überwacht und kontrolliert werden muss. Die Frage ist, wie man sich vor dieser Gefahr schützen kann. Zum einen müssen Entwickler von MCP-Servern dringend dafür sorgen, dass Authentifizierungsmechanismen verpflichtend implementiert werden. Dies kann durch Token, Zertifikate oder Passwortschutz erfolgen.

Ebenso sollten Zugriffe auf die Server streng auf vertrauenswürdige Prozesse eingeschränkt sein. Für Browserhersteller, insbesondere Google mit Chrome, ist es empfehlenswert, Erweiterungen stärker zu kontrollieren und gegebenenfalls den Zugriff auf lokale Schnittstellen nur nach ausdrücklicher Genehmigung zuzulassen. Unternehmen können durch Endpoint-Protection-Lösungen und Netzwerküberwachung verdächtige Zugriffe auf localhost-Schnittstellen erkennen und blockieren. Zudem sollten Anwender und IT-Teams regelmäßig auditieren, welche Erweiterungen oder lokalen Dienste auf ihren Systemen aktiv sind und potenziell missbraucht werden können. Der Schlüssel zu mehr Sicherheit liegt in einem ganzheitlichen Ansatz: Bewusstsein schaffen, technische Schutzmaßnahmen implementieren und strikte Zugriffsregeln durchsetzen.