In der heutigen digitalen Landschaft spielen Betriebssysteme und deren Sicherheit eine zentrale Rolle. Linux, als eines der meistgenutzten Betriebssysteme weltweit, insbesondere in Server- und Cloud-Umgebungen, steht im Fokus immer komplexer werdender Sicherheitsanalysen. Die große Anzahl an entdeckten Schwachstellen und Sicherheitslücken, insbesondere im Kernel, erfordert effektive Werkzeuge, die helfen, die tatsächlich relevanten Risiken für ein System zu identifizieren. Angesichts der schieren Menge an Sicherheitshinweisen und CVEs (Common Vulnerabilities and Exposures) ist es eine Herausforderung für Administratoren und Sicherheitsexperten, rasch zu erkennen, welche Lücken für ihre Systeme wirklich von Bedeutung sind. Genau an dieser Stelle setzt ein Reachability Analyse-Tool für Linux Kernel CVEs an und bringt frischen Wind in die Sicherheitsbewertung.

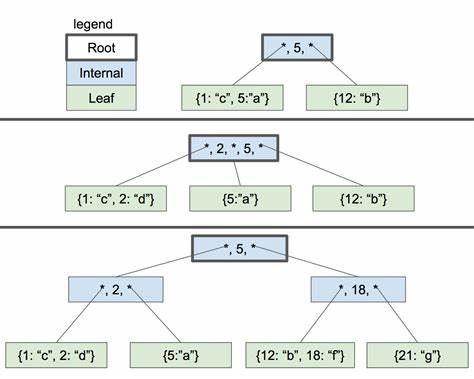

Die Grundidee hinter solch einem Tool ist, dass nicht jede bekannte Sicherheitslücke automatisch eine Gefahr für jedes System darstellt. Durch Analyse der erreichbaren Kernel-Symbole beziehungsweise betroffenen Codebereiche innerhalb eines spezifischen Kernels oder Workloads kann präzise gefiltert werden, welche CVEs tatsächlich realistisch ausgenutzt werden könnten. Dieses Vorgehen spart enorm viel Zeit und Ressourcen bei der Sicherheitsbewertung und Patch-Planung. Das Modell basiert darauf, eine Liste von CVEs, die in CSV-Form vorliegt, mit Angaben zu betroffenen Dateien und Funktionen einzulesen. Anschließend wird mit einer Liste der tatsächlich im jeweiligen System verwendeten oder erreichbaren Kernel-Symbole abgeglichen.

Die Software identifiziert, ob die von einer CVE betroffenen Symbole in der konkreten Kernelumgebung verwendet werden und somit potenziell ausnutzbar sind. Nur die CVEs, bei denen dies der Fall ist, werden als relevant eingestuft und ausgegeben. Dieses Verfahren ist insbesondere in Umgebungen mit individuellen oder stark angepassten Kernel-Builds von Nutzen, da nicht alle Kernel-Module und Codeabschnitte zwangsläufig aktiv sind. Sicherheitstechnisch reduziert dies die Komplexität enorm, da man den Fokus auf die wirklich gefährdeten Bereiche richtet. Der praktische Nutzen eines solchen Tools erstreckt sich über mehrere Dimensionen.

Betriebssysteme und deren Kernel sind komplexe Systeme mit Hunderttausenden Quellcodezeilen. Die klassische Herangehensweise, bei Feststellung einer Sicherheitslücke sofort alle Systeme zu patchen, ist zwar sicherheitsbewusst, verursacht aber enormen Mehraufwand, längere Downtimes und kann Kompatibilitätsprobleme nach sich ziehen. Durch die Möglichkeit zu differenzierter Risikoabschätzung kann Priorisierung vorgenommen werden, bei der nur wirklich gefährdete Systeme zeitnah aktualisiert werden müssen. In DevOps- und CI/CD-Prozessen lässt sich diese Analyse automatisieren, um Sicherheitsmeldungen schnell zu konsolidieren und die nachrichtenseitig aufgeblähten CVE-Meldungen in eine handhabbare, auf die eigene Infrastruktur zugeschnittene Liste zu übersetzen. Die Funktionsweise solcher Reachability Tools beruht vor allem auf der genauen Analyse der Kernel-Symboltabellen und der Verknüpfung mit den CVE-Daten.

Kernel-Symbole umfassen dabei Funktionen, Variablen und andere Codeeinheiten, die zur Laufzeit zugänglich sind. Sind betroffene Symbole nicht vorhanden oder nicht erreichbar, so stellt die betreffende Schwachstelle im Kontext dieses Systems kein Risiko dar. Darüber hinaus kann dieses Verfahren geringere False-Positives Raten bewirken und sorgt für mehr Klarheit in der Gefahrenlage. Die Lizenzierung eines derartige Tools erfolgt oftmals unter einer Open-Source-Lizenz, in diesem Fall z.B.

AGPL-3.0, was Anwendern und Unternehmen Transparenz bietet und den Einsatz in der breiten Entwickler-Community fördert. Das Tool wird in Python implementiert, wodurch eine breite Nutzerschaft von Sicherheitsexperten den Quellcode verstehen, anpassen und erweitern kann. Die grundsätzliche Eingabedatei ist eine CSV-Liste von CVEs mit den zugehörigen betroffenen Dateien und Funktionen, welche ein standardisiertes und leicht verarbeitbares Format darstellt. Dieses Datenformat erleichtert zudem die Integration von weiteren CVE-Datenquellen oder automatisierten Importen aus bekannten Vulnerability-Datenbanken.

Eine entscheidende Voraussetzung für den erfolgreichen Einsatz eines Reachability Analyse-Tools ist die korrekte Erfassung der lokal verwendeten Kernel-Symbol-Liste, die das Werkzeug als Referenz nutzt. Diese Liste spiegelt den tatsächlichen Zustand des Kernels wider und kann mit Werkzeugen wie nm oder objdump aus den Kernel-Modulen extrahiert werden. Als Ergebnis liefert das Tool eine auf die Umgebung zugeschnittene, reduzierte CVE-Liste – sprich eine Auswahl der CVEs, die wirklich relevant und potentiell gefährlich sind. Dadurch können Patchzyklen optimiert und die Sicherheit effizienter verwaltet werden. In Anbetracht des rasanten Tempos an neuen CVE-Veröffentlichungen und der Überforderung vieler Administratoren bieten Reachability Tools eine dringend benötigte Entlastung.

Im Kontext moderner IT-Infrastrukturen mit heterogenen Systemen, Containerisierung, unterschiedlichen Kernel-Versionen und stark individualisierten Umgebungen kann ein pauschales Schließen aller Sicherheitslücken nicht die optimale Lösung sein. Durch den gezielten Einsatz bietet sich die Chance, Sicherheitsressourcen intelligent und systembezogen zu steuern. Gleichzeitig erlaubt die Open-Source-Natur solcher Projekte, dass Entwickler und Interessierte die Lösung an ihre Bedürfnisse anpassen, etwa durch Erweiterung der Analyse um Kontextdaten aus Logs, User-Space-Komponenten oder weiteren Sicherheitsquellen. Damit wird die einfache Filterung, die auf Kernel-Symbolen basiert, ergänzend zu einem umfassenden Schwachstellenmanagement-System ausgebaut. Die Herausforderungen beim Einsatz solcher Tools liegen zum einen in der korrekten Erfassung aktueller Kernel-Symbolinformationen und zum anderen in der Pflege qualitativ hochwertiger CVE-Informationsquellen und deren parsing.

Fehler oder Unvollständigkeiten könnten zu einer falschen Risikoeinschätzung führen. Dennoch stellen Reachability Analyse-Werkzeuge eine innovative Methodik dar, Sicherheitsmeldungen pragmatisch zu reduzieren und den Fokus gezielt auf die relevanten Probleme zu lenken. Für Unternehmen und Sicherheitsingenieure ergeben sich nachhaltige Vorteile im Monitoring, Risikomanagement und Patch-Management. Insgesamt markiert die Einführung von Reachability-Analyse-Tools für Linux Kernel CVEs einen wichtigen Schritt hin zu effizienterer IT-Sicherheit. Sie bewegen sich weg von pauschalen, oft ineffizienten Methoden hin zu daten- und kontextbasierten Entscheidungen.