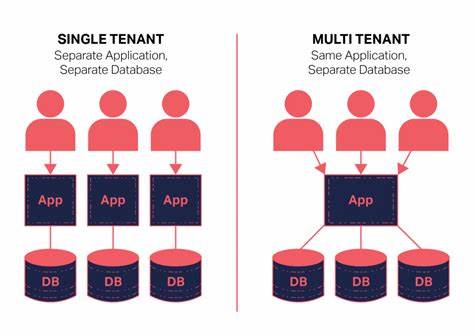

Multitenancy, also die gleichzeitige Nutzung einer Softwareinstanz durch mehrere Kunden, ist ein zentrales Thema bei der Entwicklung skalierbarer Webanwendungen. Gerade im Umfeld von Ruby on Rails stellt sich die Frage, welche Architektur im Hinblick auf Datenbank-Design und Mandanten-Isolierung den besten Kompromiss zwischen Skalierbarkeit, Wartbarkeit und Sicherheit bietet. In den letzten Jahren entwickelte sich eine rege Diskussion unter Entwicklern über die Vor- und Nachteile unterschiedlicher Strategien. Besonders im Jahr 2020 traten zahlreiche Erfahrungsberichte in den Vordergrund, die einen fundierten Einblick in die Praxis gaben. Die Gespräche reichten von einem einzigen Datenbankschema mit Tenant-IDs bis hin zu komplett separaten Datenbanken pro Kunde.

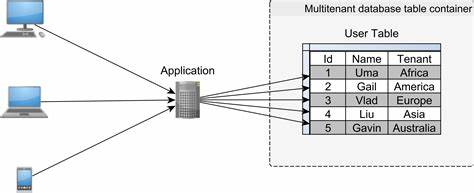

Dabei konnte man anhand der gesammelten Stimmen eine klare Tendenz in Bezug auf den praktischen Nutzen der verschiedenen Ansätze erkennen. Traditionell setzen viele Rails-Anwendungen auf einen Ansatz, bei dem alle Mandanten in einer gemeinsamen Datenbank mit derselben Schemadefinition liegen. Hierbei wird in jeder Tabelle eine zusätzliche Spalte wie „account_id“ oder „tenant_id“ eingeführt, die auf den jeweiligen Kunden verweist. Diese Strategie erleichtert Datenbankmigrationen erheblich, da alle Kunden gleichzeitig aktualisiert werden können, und vermindert den Verwaltungsaufwand für Datenbankinstanzen. Die Anwendungsschicht übernimmt dabei die Verantwortung für die Datensicherheit und -trennung.

Gegenüber diesem Modell steht das Konzept, für jeden Mandanten eine eigene Datenbank anzulegen. Diese Herangehensweise bringt eine starke Datenisolation mit sich, weshalb sie besonders für Kunden mit hohen Sicherheitsanforderungen und gesetzlichen Auflagen attraktiv ist. Bei diesem Modell haben viele Unternehmen mit mehreren hundert bis tausend Firmenkunden ausschließlich eigene Datenbanken bereitgestellt. Das erleichtert unter anderem individuelle Anpassungen und das Rollback bei Fehlern einzelner Mandanten erheblich. Allerdings sind damit auch eine Reihe von Herausforderungen verbunden, insbesondere bei der Verwaltung zahlreicher Datenbanken und deren Migrationen.

Ein mittlerer Weg, der häufig bei PostgreSQL genutzt wird, ist der Einsatz von Schemas, also getrennten Namensräumen innerhalb einer einzelnen Datenbank. Jedes Schema repräsentiert dabei einen Mandanten. Das bietet eine gewisse Isolation und erleichtert zugleich die Nutzung gemeinsamer Ressourcen. Viele Entwickler berichteten in ihren Erfahrungsberichten jedoch von Performance-Einbußen und komplexen Migrationsprozessen, insbesondere wenn die Anzahl der Schemas stark anstieg oder individuelle Anpassungen vorgenommen werden mussten. Die Praxiserfahrungen zeigen dabei, dass jede dieser Architekturen eigene Vor- und Nachteile mit sich bringt.

Für kleinere bis mittelgroße Kundenzahlen empfehlen viele Experten den Shared-Schema-Ansatz mit Tenant-IDs in allen Tabellen, da er den geringsten administrativen Aufwand mit sich bringt und eine einfache Skalierung erlaubt. Die Datenmengen können so gut verwaltet und bei Bedarf auch in Data Warehouses aggregiert werden. Wer bei der Entwicklung auf bewährte Bibliotheken wie „acts_as_tenant“ oder „Apartment“ setzt, erhält zudem eine solide Basis ohne großen Overhead. Wenn die Zahl der Kunden jedoch in den unteren Tausenderbereich oder höher steigt beziehungsweise strenge Isolation, individuelle Upgrades oder Compliance-Vorgaben erforderlich sind, rücken database-per-tenant-Strategien in den Fokus. Erfahrungen von Unternehmen, die hunderte bis tausende separate Datenbanken managen, verdeutlichen jedoch die operative Komplexität und den erhöhten Pflegeaufwand.

Automatisierte Migrationstools sind unerlässlich, um Inkonsistenzen und Ausfallzeiten zu minimieren. Gleichzeitig ist die Performance-Verwaltung schwieriger und bei Cloud-basierten Anbietern können Einschränkungen hinsichtlich der Anzahl an Datenbanken oder der Verbindungsanzahl auftreten. Besonders kritisch sind die Migrationen in einer Multi-Database-Umgebung, da jede Datenbank unabhängig voneinander aktualisiert werden muss. Fehler oder Abbrüche können dazu führen, dass sich einzelne Mandanten in unterschiedlichen Versionsständen befinden, was wiederum die Wartbarkeit erschwert. Die Gefahr von Schema-Drift ist real und kann langfristig zu Problemen bei der Kompatibilität und Datenanalyse führen.

Zusätzliche Tools oder Metadaten-Manager werden häufig eingeführt, um den Überblick zu behalten. Der Sicherheitsaspekt wird in der Debatte oft kontrovers diskutiert. Datenisolation auf Datenbankebene bietet durchaus Vorteile, etwa im Falle eines kompromittierten Datenbank-Benutzers. Allerdings weisen einige erfahrene Entwickler darauf hin, dass echte Sicherheit ein mehrschichtiges System erfordert, da Angriffe auf die Anwendungsebene oder Infrastruktur meist umfassendere Auswirkungen haben. Die alleinige Trennung auf Datenbankebene verhindert deshalb nicht alle Sicherheitsrisiken, kann aber als zusätzliche Schutzmaßnahme dienen.

Einige Unternehmen praktizieren eine hybride Herangehensweise, indem sie Großkunden dedizierte Datenbanken bieten und kleinere Mandanten in einer gemeinsamen, multi-tenant Datenbank zusammenfassen. Dieser Ansatz versucht, die Flexibilität für Kunden mit besonderen Anforderungen mit der Kosteneffizienz und Einfachheit für kleinere Nutzergruppen zu verbinden. Er erfordert zwar eine ausgeklügelte Architekturlogik zur Verteilung der Verbindungen und Daten, bietet aber für unterschiedlich skalierende Kundenstämme eine kontrollierbare Lösung. Von praktischer Seite berichtet ein großer Teil der Community, dass Tools wie die Apartment-Gem in Rails zwar den Einstieg erleichtern, aber bei steigender Anzahl von Mandanten und komplexeren Anforderungen an Grenzen stoßen. In manchen Fällen mussten Entwickler Patches an Rails vornehmen oder alternative Lösungen mit Partitionierung oder JSONb-Feldern anwenden, um Migrationen zu vereinfachen und Flexibilität zu gewährleisten.

Aus technologischer Sicht hat ein Trend zur Nutzung von Postgres Row Level Security (RLS) eingesetzt. Mit RLS können Daten auf Zeilenebene gefiltert werden, sodass jeder Mandant nur seine eigenen Daten sieht. Dies bietet eine Mischung aus Datenisolation und zentraler Verwaltung. Zwar steigt die Komplexität im Datenbankschema, aber diese Lösung erfreut sich wachsender Beliebtheit, vor allem da sie Überblendungen zwischen Mandanten auf Ebene der Datenbank effektiv verhindert und gleichzeitig ein zentrales Data-Warehouse ermöglicht. Abschließend lässt sich festhalten, dass es keine „one-size-fits-all“-Lösung für Multitenancy gibt.

Der beste Ansatz hängt von den individuellen Anforderungen ab, wie Anzahl der Kunden, Datenmengen, Sicherheitsanforderungen, Kosten- und Ressourcenrestriktionen sowie der Flexibilität bei Upgrades. Für Startups, die agil bleiben wollen, ist der Ansatz mit gemeinsamer Datenbank und Tenant-ID meist ausreichend und weniger kompliziert. Für große Enterprise-Kunden mit speziellen Compliance-Anforderungen empfiehlt sich häufig eine Variante mit separater Datenbank oder separaten Schemas. Die Diskussion um Multitenancy im Rails-Umfeld verdeutlicht jedoch vor allem eins: Die sorgfältige Abwägung zwischen Wartungsaufwand, Sicherheit und Performance ist unerlässlich. Erfahrungsberichte aus der Praxis helfen Entwicklern dabei, Fallstricke frühzeitig zu erkennen und eine Architektur zu entwickeln, die Wachstum und individuelle Kundenbedürfnisse bestmöglich unterstützt.

Zudem ist der technologische Fortschritt bei Datenbanken und Cloud-Diensten mit Features wie RLS und automatisierbaren Migrationsplattformen ein wichtiger Faktor, der die Entscheidungen im Bereich Multitenancy weiterhin beeinflussen wird.