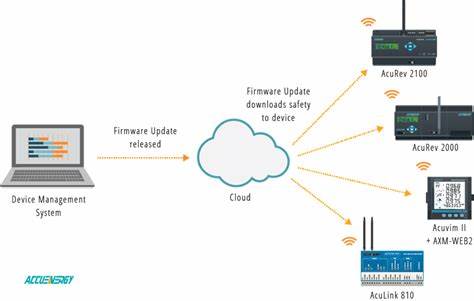

Die kontinuierliche und sichere Aktualisierung von IoT-Geräten stellt eine der größten Herausforderungen für Entwickler und Betreiber moderner vernetzter Systeme dar. Speziell im Bereich der eingebetteten Systeme ist die Notwendigkeit, Firmware-Updates Over-the-Air (OTA) durchzuführen, von zentraler Bedeutung, um Wartungskosten zu senken und eine reibungslose Nutzererfahrung zu gewährleisten. Ein physisches Eingreifen an jedem einzelnen Gerät ist bei großen Netzwerken unpraktisch und oft unmöglich. Genau an diesem Punkt setzt OtaFlux an, eine innovative Lösung, die einen einfachen, sicheren und effizienten Weg bietet, Firmwareaktualisierungen über OCI-konforme Registries zu verwalten und zu verteilen. OtaFlux vereinfacht den Updateprozess signifikant und integriert sich nahtlos in moderne Softwareentwicklungs- und Deployment-Workflows.

Over-the-Air Updates sind essenziell für Embedded Geräte, insbesondere wenn diese an schwer zugänglichen Orten installiert sind. Ohne OTA-Mechanismen müssten Entwickler und Techniker jede Änderung durch manuelles Neuaufspielen der Firmware vornehmen, was zeitaufwendig und fehleranfällig ist. OTA-Updates ermöglichen es den Geräten, regelmäßig automatisch nach neuen Firmwareversionen zu suchen, diese sicher herunterzuladen, zu verifizieren und anzuwenden. Dabei ist es wesentlich, dass der Prozess ressourcenschonend, zuverlässig und sicher erfolgt, um Ausfallzeiten und mögliche Sicherheitsrisiken zu minimieren. Eine häufige Fragestellung im Kontext von OTA-Updates betrifft das Versionsmanagement, das Hosting der Firmware sowie die Validierung der heruntergeladenen Dateien.

Wie wissen Geräte, welche Firmwareversion aktuell ist? Wo liegt die jeweils neueste Firmware bereit? Wie können Fehler oder Manipulationen während der Übertragung erfasst und ausgeschlossen werden? Diese Fragestellungen müssen Lösungen wie OtaFlux beantworten, um einen robusten Updateprozess sicherzustellen. Ein zentraler Baustein von OtaFlux ist die Nutzung von OCI-Registries. OCI steht für Open Container Initiative und definiert ursprünglich einen offenen Standard für Container-Images, die in modernen Cloud- und Containerumgebungen verwendet werden. Die Spezifikation ist jedoch so flexibel gestaltet, dass sie auch beliebige andere Binärdateien verwalten kann. Dadurch kann Firmware als standardisierte und unveränderliche Artefakte in diesen Registries versioniert, gespeichert und verteilt werden.

Mit OCI-Registries erhält die Firmwareverwaltung eine völlig neue Qualität. Standardisierte Registries wie Harbor, GitHub Container Registry oder Google Artifact Registry können als zentrale Ablageorte für Firmwareartefakte fungieren. Die Übertragung von Dateien kann über etablierte Tools wie oroas (OCI Registry as Storage) oder klassische Container-Tools wie Docker abgewickelt werden. Dadurch entfällt die Notwendigkeit für proprietäre Speicherungslösungen oder komplexe Skripte, die sonst oft für Firmware-Distribution eingesetzt werden. Die Integration von OCI-Registries in den Firmware-Updateprozess bringt vielfältige Vorteile mit sich.

Zum einen können Firmwareversionen wie Container-Images eindeutig getaggt und somit nachvollziehbar archiviert werden. Zum anderen ermöglicht dies die Wiederverwendbarkeit bestehender Infrastruktur und Sicherheitsmechanismen, was die Einführung und Verwaltung in Teams stark vereinfacht. Artefakte werden unveränderlich, was das Rollback auf ältere Versionen sicher und unkompliziert macht. Im Kontext von CI/CD (Continuous Integration / Continuous Deployment) passen OCI-Registries und OtaFlux ideal zusammen. Firmware kann direkt aus einem automatisierten Build-Prozess heraus gebaut, versioniert und in die Registry übertragen werden.

Dabei sorgt OtaFlux als kleiner, leichtgewichtiger HTTP-Server dafür, dass IoT-Geräte stets die aktuelle Firmwareversion abfragen und bei Bedarf herunterladen können. Dies trennt Build- und Deploy-Phasen sauber voneinander und eliminiert die Notwendigkeit weiterer Zustandsverwaltung auf den Geräten selbst. Der Ablauf gestaltet sich so, dass beispielsweise ein GitHub Action Workflow die Firmware baut, den Build mit einem Tag versieht und in die Registry pusht. Die verbundenen IoT-Geräte kommunizieren dann periodisch mit OtaFlux, um zu prüfen, ob ein neueres Firmware-Image verfügbar ist. Wird eine aktueller Version erkannt, fordert das Gerät die Firmware vom Server an und startet den Updateprozess.

OtaFlux hält die Firmwareversionen im Cache und agiert als Vermittler, um den Zugriff auf die Registry sowie die Übertragung an die Geräte zu optimieren. Eine weitere Stärke dieses Systems ist die Möglichkeit, Rollouts gestaffelt durchzuführen. Firmwareversionen können spezifisch getaggt oder mit Device IDs verknüpft werden. So lassen sich zunächst Testgeräte aktualisieren, bevor die Veröffentlichung für produktive Umgebungen erfolgt. Diese Ring- oder Stufen-Strategie minimiert Risiken, denn Fehler werden früh erkannt und breitflächige Ausfälle vermieden.

Die technische Umsetzung von OtaFlux erfolgt in Rust, einer Sprache, die für ihr hohes Maß an Sicherheit und Effizienz bekannt ist. Der Server bietet einfache Endpunkte, etwa GET /version?device=NAME für die Abfrage der aktuellen Firmwareversion inklusive relevanter Metadaten wie CRC32-Prüfsumme und Dateigröße. Auch das eigentliche Firmware-Image kann über einen HTTP-GET-Endpunkt abgerufen werden. Das System ist bewusst ressourcensparend konzipiert, was gerade in Umgebungen mit begrenzten Kapazitäten essentiell ist. Sicherheitsaspekte spielen bei OTA-Updates eine zentrale Rolle.

OtaFlux adressiert dies unter anderem durch die Unterstützung von mutual TLS (mTLS), wodurch sowohl Client als auch Server sich gegenseitig authentifizieren können. Geplante Verbesserungen umfassen die Verknüpfung von Geräteidentitäten mit Zertifikatdetails, um zu verhindern, dass unbefugte Geräte Updates anderer Geräte beziehen. Die Verifikation der Firmwareintegrität ist zudem durch CRC-Prüfsummen gewährleistet, was beschädigte oder manipulierte Firmware vor der Installation sicher entdeckt. Außerdem stützt sich das System auf die Sicherheitsmechanismen der verwendeten OCI-Registries, die Zugangskontrollen und die digitale Signatur von Artefakten ermöglichen. Diese weitergehenden Schutzfunktionen befinden sich noch in der Roadmap, werden aber die Robustheit von OtaFlux weiter verbessern.

In der Praxis bewährt sich OtaFlux bereits in echten Projekten. Beispielsweise können mit ESP32-basierten Sensoren in einem Smart Home Devices mit einzigartigen Namen wie „living-room“ oder „bedroom“ ausgestattet werden. Diese Geräte nutzen das OTA-Subsystem, um regelmäßig aktualisierte Firmware-Versionen über mTLS abzufragen und zu installieren. Die Kombination aus GitHub Actions für den Firmware-Build, Harbor als Registry und OtaFlux als Update-Server schafft ein durchgängiges, automatisiertes Ökosystem, das zuverlässig und wartungsarm funktioniert. Die Verwendung von OCI-Standardwerkzeugen ermöglicht es Teams, ohne großen Schulungsaufwand in bestehende DevOps-Prozesse einzusteigen.

Das schließt automatisierte Tests mit ein, da Firmware nur als ein weiteres CI/CD-Artefakt behandelt wird. So kann die Qualität der Updates vorab sichergestellt und das Risiko von Fehlern im Feld deutlich reduziert werden. Wichtig ist jedoch, Registry-Kompatibilität zu beachten, da nicht alle Anbieter die OCI-Spezifikation vollständig unterstützen. Erprobte Lösungen wie Harbor, GitHub Container Registry oder Google Artifact Registry haben sich als robust erwiesen. Außerdem zeigen Erfahrungen, dass das CRC-Validierungsverfahren unverzichtbar ist, um Firmwarekorruption, insbesondere bei instabilen Netzwerken, vorzubeugen.

Die Zukunft von OtaFlux sieht eine noch dynamischere Updatebereitstellung vor. Aktuell erfolgt die Kommunikation durch periodisches Abfragen seitens der Geräte, was einfach, aber nicht optimal hinsichtlich Latenz und Netzwerkbelastung ist. Um dies zu optimieren, wird die Integration von MQTT-basierten Benachrichtigungen angestrebt. So würden Geräte einmalig einen Topic abonnieren, und OtaFlux sendet eine Nachricht, sobald ein neues Firmware-Update bereitsteht. Dadurch können Updates nahezu in Echtzeit verteilt und gleichzeitig die Netzwerklast minimiert werden.

Zusätzlich plant das Projekt den Ausbau der Unterstützung für private Registries durch Credential-Handling, verbesserte Mechanismen zur Geräteauthentifikation sowie eine umfangreiche Observability mit Metriken und Monitoring-Funktionen. Diese Erweiterungen sollen OtaFlux noch professioneller und sicherer machen, gerade für unternehmenskritische Einsätze. OtaFlux demonstriert eindrucksvoll, wie moderne Standardtechnik und clevere Softwarearchitektur typische Herausforderungen bei Firmware-Updates im IoT-Bereich lösen können. Die Verbindung von OCI-Registries mit einem schlanken OTA-Server ist ein Schritt hin zu einfacheren, sichereren und automatisierbaren Updateprozessen und zeigt das Potenzial, bestehende DevOps-Paradigmen in die Embedded-Welt zu übertragen. IoT-Entwickler profitieren von geringeren Betriebskosten, schnellerer Markteinführung und höherer Qualität ihrer Geräte durch automatisierte, transparente und kontrollierte Firmware-Verwaltung.

Softwareentwickler, Ingenieure und Betreiber, die ihre Firmware-Update-Prozesse zukünftig effizienter gestalten wollen, finden in OtaFlux eine praxisnahe Open-Source-Lösung, die bereits heute viele Herausforderungen adressiert und durch aktive Weiterentwicklung kontinuierlich verbessert wird. Die Einbindung in bestehende Toolchains und CI/CD-Pipelines erleichtert die Einführung erheblich und hilft dabei, die flächendeckende Gerätepflege zu revolutionieren. OtaFlux ebnet somit den Weg für vernetzte Systeme, die jederzeit up-to-date und sicher bleiben.