Die Analyse von Binärdateien ist ein zentraler Bestandteil moderner Software-Security- und Reverse-Engineering-Methoden. Insbesondere bei der Untersuchung komplexer Anwendungen und Sicherheitslücken nimmt die Symbolic Execution, also die symbolische Ausführung, eine immer größere Rolle ein. Dabei erlaubt sie, verschiedene Ausführungspfade eines Programms gleichzeitig zu betrachten, ohne jeden möglichen Input explizit ausführen zu müssen. Im Kontext dieses Trends hat sich SEninja als ein wegweisendes Plugin für die populäre Plattform Binary Ninja etabliert und bringt für Sicherheitsforscher, Entwickler und Reverse Engineers große Vorteile mit. SEninja ist ein Symbolic Execution Plugin, das exklusiv für Binary Ninja entwickelt wurde.

Binary Ninja ist eine moderne Reverse-Engineering-Plattform, die einen interaktiven Disassembler, ein leistungsfähiges Framework für Binäranalyse und eine intuitive Benutzeroberfläche vereint. Das Plugin SEninja erweitert diese Plattform um eine vollständige symbolische Ausführungsengine, die auf der SMT-Solver-Bibliothek Z3 basiert. Inspiriert von großen Frameworks wie angr, simuliert SEninja die Ausführung von LLIL- (Low-Level Intermediate Language) Instruktionen von Binary Ninja, wobei komplexe symbolische Zustände erzeugt und verwaltet werden. Ein zentraler Vorteil von SEninja ist die Art, wie es symbolische Ausführung integriert. Typischerweise würde eine symbolische Engine alle möglichen Ausführungspfade gleichzeitig verfolgen, was jedoch zu einem exponentiellen Anstieg an Zuständen führen kann.

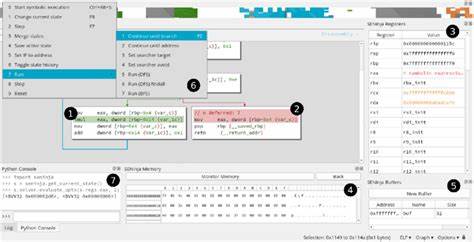

SEninja hingegen operiert ähnlich einem Debugger, bei dem nur ein aktiver Zustand zu einem Zeitpunkt wirklich ausgeführt wird. Andere potenziell interessante Zustände, die beispielsweise bei Verzweigungen entstehen, werden in einer Warteschlange gespeichert und bei Bedarf geladen. Diese Pfadverzweigung in Kombination mit der Möglichkeit, aktiv manuell oder automatisiert zwischen Zuständen zu wechseln, erlaubt eine sehr kontrollierte, skalierbare Analyse. Die Benutzeroberfläche von SEninja bietet umfangreiche und intuitive Werkzeuge für Anwender. Über ein zusätzliches Seitenpanel in Binary Ninja können Nutzer die symbolische Ausführung starten, einzelne Schritte durchführen oder die Ausführung bis zu bestimmten Punkten und Bedingungen automatisch laufen lassen.

Die Suche nach bestimmten Speicheradressen oder das Vermeiden bestimmter Programmbereiche lässt sich gezielt steuern. Unterstützt werden verschiedene Suchstrategien wie Tiefensuche (DFS) und Breitensuche (BFS), die helfen, genau die Ausführungspfade zu finden, die für die jeweilige Analyse von Interesse sind. Eine weitere Stärke von SEninja liegt in den Übersichten und Visualisierungen. Der Register View gibt einen klaren Einblick in die Werte der CPU-Register des aktiven Zustands. Anwender können Werte modifizieren, symbolische Ausdrücke inspizieren oder auch Registerinhalte in reale Werte umwandeln lassen.

Dies führt zu einer hohen Flexibilität beim Debuggen und Analysieren spezieller Programmschnipsel oder Laufzeitbedingungen. Auch die Memory View ermöglicht eine effektive Überwachung eines festgelegten Speicherbereichs. Symbolische und konkrete Speicherinhalte werden differenziert dargestellt. Dies erleichtert das Nachvollziehen, wie sich Speicherinhalte im Verlauf der symbolischen Ausführung verändern und wo eventuell angreifbare Stellen sind. Die Möglichkeit, Speicherbereiche über einen Monitor anzulegen und in Hex- als auch ASCII-Form anzusehen, macht die Analyse greifbarer.

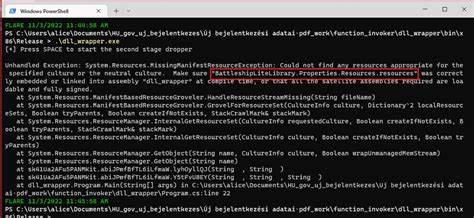

Darüber hinaus sind Buffers Views ein intelligentes Feature, mit dem Anwender eigens definierte symbolische Speicherbereiche anlegen und während der Analyse verwenden können. Symbolische Daten ermöglichen es, Eingaben, Konfigurationen oder andere Parameter zu modellieren, deren Werte während der Analyse noch unbekannt oder variabel sind. Diese Funktion ist essentiell, um potenzielle Schwachstellen unter verschiedensten Bedingungen aufzudecken und Programmverhalten besser zu verstehen. Neben der grafischen Oberfläche steht auch eine umfangreiche Kommandozeilen-API über die Python-Shell zur Verfügung. Diese ermöglicht tiefgehende Steuerungsmöglichkeiten und Automatisierungen.

Über Python-Skripte lässt sich der aktuelle symbolische Zustand auslesen, Bedingungen überprüfen oder komplexe Abfragen an den Z3-Solver senden. Dies macht das Framework äußerst flexibel und erweiterbar, gerade für Anwender, die eigene Analyseszenarien oder erweiterte Prüfungen integrieren wollen. SEninja überzeugt nicht nur durch die technische Umsetzung, sondern auch durch seine Anpassungsmöglichkeiten. Nutzer können umfangreiche Einstellungen vornehmen, die beispielsweise Speicherseiten-Dimensionen, Strategien für symbolische Speicherzugriffe oder diverse weitere Parameter beeinflussen. Dies erlaubt, das Plugin optimal an unterschiedlichste Analyseaufgaben und Binärformate anzupassen und die Performance zu optimieren.

Was die Kompatibilität betrifft, so ist SEninja für die Verwendung mit Binary Ninja Version 4.0 beziehungsweise höher personal lizensiert und benötigt Python 3.11 sowie die Z3 Solver-Bibliothek in der Version 4.8.14.

Die Installation der Abhängigkeiten erfolgt unkompliziert über den Python Package Installer und ermöglicht innerhalb kurzer Zeit die Inbetriebnahme der symbolischen Ausführungsumgebung. Die Community und die Entwickler hinter SEninja sind mit vier Hauptbeitragenden gut aufgestellt und betreuen den Code fortlaufend. Mit mehr als 320 Sternen auf GitHub zeigt das Projekt eine rege Anwenderbasis und stetiges Wachstum. Die offene Lizenz (BSD-2-Clause) garantiert dabei Freiheit in der Nutzung und Anpassung, sodass Unternehmen und Forschungsgruppen das Plugin flexibel in eigenen Projekten einsetzen können. Mit Blick auf Reverse Engineering und Software-Sicherheit bietet SEninja eine seltene Kombination aus einfacher Bedienbarkeit, mächtigen Analysefunktionen und großem Anpassungsspielraum.

Es unterstützt Security Analysten dabei, komplexe Binärcode-Pfade systematisch zu erforschen, Schwachstellen aufzudecken und aussagekräftige Beweise für Sicherheitsprobleme zu liefern. Dabei ist insbesondere die Kombination aus symbolischer Ausführung und der Integration in eine bewährte Plattform wie Binary Ninja ein großer Pluspunkt. Im Vergleich zu anderen Frameworks ist SEninja durch seine schlanke, auf z3-basierte Lösung besonders ressourcenschonend und gut in bestehende Workflows integrierbar. Es gibt Forschungsszenarien, in denen schnelle Iterationen bei symbolischer Ausführung nötig sind, und genau hier bietet SEninja eine effiziente Lösung. Seine Fähigkeiten erstrecken sich vom simplen Pfad-Exploring über gezieltes Verifizieren bis hin zu automatischen Suchexplorationen innerhalb von Binärprogrammen.

Zusammenfassend ist SEninja ein bedeutendes Werkzeug für alle, die sich intensiv mit Binäranalyse beschäftigen. Es erleichtert die symbolische Programmierung, simuliert realistische Ausführungen und liefert zusätzlich umfassende UI-Elemente, die den Arbeitsalltag entscheidend vereinfachen. Wer Binary Ninja bereits nutzt, findet in SEninja eine optimale Erweiterung, die neue Möglichkeiten eröffnet und die Tiefe sowie Qualität der Analyse auf ein neues Level hebt. Für die Zukunft werden weitere Erweiterungen und Verbesserungen erwartet, die noch tiefere Einblicke in ausgefeilte Binäranalyse ermöglichen. Die enge Verbindung mit Open-Source-Technologien und die aktive Entwicklergemeinschaft sprechen dafür, dass SEninja auch langfristig ein zentraler Bestandteil der symbolischen Ausführungs- und Reverse-Engineering-Tools bleibt.

Anwender sollten das Potenzial dieses Plugins nutzen, um komplexe Programme sicherer, stabiler und effizienter zu analysieren.