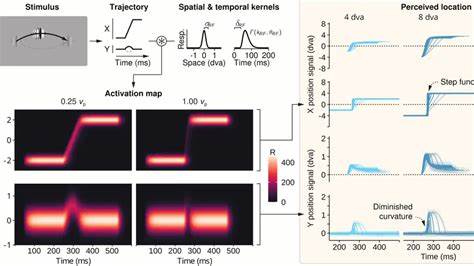

In der sich stetig weiterentwickelnden Welt der mobilen Applikationen spielt Datensicherheit eine zentrale Rolle. Insbesondere die Verschlüsselung von Datenverkehr ist entscheidend, um Nutzer vor unbefugtem Zugriff zu schützen. Doch eine aktuelle Studie, die gemeinsam von Forschern der Universität Princeton und dem Citizen Lab erstellt wurde, offenbart alarmierende Defizite bei der Verschlüsselung chinesischer mobiler Apps, speziell jener aus Xiaomis Mi Store, einem führenden App-Marktplatz für den chinesischen Markt. Diese Erkenntnisse werfen nicht nur Fragen hinsichtlich der technischen Fähigkeiten chinesischer Entwickler auf, sondern auch bezüglich möglicher politischer und sicherheitstechnischer Motive hinter der unzureichenden Absicherung. Die Forschung verglich mehr als 1.

600 populäre Apps aus dem Google Play Store und Xiaomis Mi Store und nutzte dazu eine selbst entwickelte Technik namens WireWatch. Diese automatisierte Pipeline identifiziert ungewöhnliche oder unsichere Verschlüsselungspraktiken in mobilen Anwendungen. Das Ergebnis: Im Mi Store nutzen fast die Hälfte der Top-Apps proprietäre, also eigene, nicht standardisierte Verschlüsselungsmethoden. Im Vergleich dazu verwenden lediglich rund 3,5 Prozent der Google-Play-Store-Apps solche proprietären Spendierhosen. Die Analyse geht noch weiter und zeigt, dass acht von neun der am häufigsten verwendeten chinesischen, proprietären Kryptosysteme empfindliche Sicherheitslücken aufweisen, die es Angreifern ermöglichen könnten, verschlüsselte Kommunikation mitzulesen.

Die Mängel reichen von fest einprogrammierten, symmetrischen Schlüsseln, die jeder mit Zugang zum Schlüssel zur Entschlüsselung verwenden kann, bis hin zu Fehlern in der Schlüsselerstellung, die Brute-Force-Angriffe erleichtern. Auch falsch implementierte Standardverschlüsselungsalgorithmen trügen zur Schwäche bei. Zudem validieren rund die Hälfte der chinesischen Apps keine TLS-Zertifikate korrekt, was sie enorm anfällig für Man-in-the-Middle-Angriffe macht – eine der grundlegendsten Methoden, um Daten abzufangen und zu manipulieren. Das Spektrum der potenziell preisgegebenen Daten ist breit. Es umfasst neben technischen Informationen zu Geräten und Netzwerken auch sensible Nutzerinformationen wie das Surfverhalten.

Solche Daten sind für jeden potenziellen Überwacher von großem Interesse, da sie Aufschluss über das Verhalten, die Interessen und sogar den Aufenthaltsort der Nutzer geben können. Interessanterweise korreliert die Verbreitung dieser vulnerablen Verschlüsselungssysteme mit der Beliebtheit der Apps: Je populärer eine App im Mi Store ist, desto wahrscheinlicher setzt sie auf unsichere, proprietäre Kryptosysteme. Diese Tatsache wirft mehrere Fragen auf, die im aktuellen Forschungsbericht unbeantwortet bleiben. Warum hat sich ein ganzes Ökosystem mit so schwachen Verschlüsselungsstandards etablieren können? Ist das Resultat fehlender Kontrolle seitens des App-Stores oder eine bewusste Entscheidung chinesischer Entwickler und Unternehmen, auf eigene Kryptosysteme zu setzen, anstatt etablierte internationale Standards zu übernehmen? Auch die Vermutung, dass die chinesische Regierung aus Misstrauen gegenüber ausländischen Verschlüsselungsalgorithmen dazu anstiftet, eigene unsichere Lösungen zu verwenden – möglicherweise als Werkzeug für Überwachung und Kontrolle – liegt nahe. Die Tatsache, dass insbesondere populäre Apps durch ihre Nutzerzahlen ein bedeutendes Überwachungspotenzial bieten, scheint diese Theorie zu stützen.

Diese Umstände stellen für den durchschnittlichen chinesischen Internetnutzer ein erhebliches Risiko dar. Durch die unzureichende Verschlüsselung werden ihre Daten anfälliger für Abhörversuche, die Privatsphäre wird dadurch massiv beeinträchtigt. Aber es ist durchaus möglich, dass dies in Übereinstimmung mit den politischen Interessen der chinesischen Regierung geschieht, die traditionell einen hohen Wert auf Überwachung und Kontrolle digitaler Kommunikation legt. Die Schwächen in der Kryptografie könnten also bewusst in Kauf genommen oder sogar gefördert werden, um eine möglichst umfassende Datenerfassung zu ermöglichen. Der internationale Vergleich mit dem Google Play Store macht zusätzlich die Diskrepanz in der Sicherheitskultur sichtbar.

Während viele westliche App-Entwickler höchsten Wert auf Verschlüsselung legen und Standards wie TLS und AES sorgfältig implementieren, zeigt sich bei den chinesischen Pendants ein eher laxerer Umgang mit der Datensicherheit. Zum Teil mag dies auch durch das Fehlen strenger Regulierung und Prüfung durch den Mi Store begünstigt sein. Ohne einen durchsetzungsfähigen Überwachungsmechanismus für die Einhaltung grundlegender Sicherheitsstandards breitet sich ungesicherte oder gar gefährliche Technik rasch aus. Die Erkenntnisse aus der Analyse decken sich mit anderen Berichten, die auf Sicherheitsprobleme in chinesischen Technologien und digitalen Diensten hinweisen. Ob Huawei-Telefone, Smart-Home-Geräte oder Überwachungssoftware – immer wieder gelangen Schwachstellen ans Tageslicht, die nicht nur technische Defizite, sondern oft auch politische Ambitionen in den Hintergrund rücken.

Die mangelnde Transparenz der chinesischen Tech-Industrie erschwert es dabei, den kompletten Umfang und die Hintergründe der Probleme voll zu durchschauen. Darüber hinaus bieten solche Analysen wichtige Impulse für westliche Regierungen und Unternehmen, die chinesische Apps entweder regulieren oder zumindest aus Sicherheitsgründen kritisch prüfen möchten. Die Frage, ob und wie chinesische Apps im eigenen Land eingesetzt werden sollten, wird dadurch umso relevanter. Nicht nur Datenschutz- und Verbraucherschutzbehörden sollten diese Schwachstellen berücksichtigen, sondern auch Sicherheitsabteilungen von Firmen, die chinesische Software in ihre Systemlandschaften integrieren. Die Studie verdeutlicht auch eine technische Herausforderung: Warum setzen so viele chinesische Entwickler auf proprietäre Verschlüsselung statt auf bewährte, von der internationalen Community validierte Standards? Teilweise dürften hier mangelnde Fachkenntnisse, fehlende Ressourcen oder der Wunsch nach Eigenentwicklung eine Rolle spielen.

Aber wie erwähnt drängt sich auch die Vermutung auf, dass wirtschaftliche oder politische Interessen eine maßgebliche Rolle spielen. Ein eigenes Verschlüsselungssystem, auf das nur Inländer Zugriff haben, kann theoretisch leichter zum Zwecke von Überwachung modifiziert oder hinter anderen Sicherheitsmechanismen versteckt werden. Die im Bericht empfohlene Methode WireWatch zeigt, wie hochautomatisiert und modern Forschungsmethoden mittlerweile sind. Durch die automatisierte Erkennung von abweichenden Verschlüsselungstechniken können Sicherheitsforscher große Datenmengen effizient analysieren und Muster von Schwachstellen ermitteln. Solche Werkzeuge sind Grundvoraussetzung, um im immer komplexer werdenden digitalen Ökosystem Gefahren rechtzeitig zu erkennen und zu bewerten.

Im Kontext globaler Cybersicherheit gewinnt das Thema chinesische Apps eine immer größere Bedeutung. Neben der offensichtlichen geopolitischen Rivalität im Technologiebereich spielt auch die Frage der digitalen Souveränität eine Rolle. Sicherzustellen, dass Daten von Nutzern aus aller Welt, insbesondere aber sensibler Daten von eigenen Bürgern, sicher und zuverlässig verschlüsselt sind, ist keine Selbstverständlichkeit – und bei chinesischer Software besonders kritisch zu hinterfragen. Abschließend lässt sich sagen, dass die Lage hinsichtlich der Verschlüsselung chinesischer mobiler Apps besorgniserregend ist. Der unzureichende Schutz von Kommunikationsdaten gefährdet nicht nur individuelle Nutzer, sondern hat potenziell weitreichende Auswirkungen auf den Datenschutz und die nationale Sicherheit.

Ob diese Situation aus Unachtsamkeit, technologischer Unzulänglichkeit oder als bewusstes strategisches Mittel der Datenkontrolle resultiert, bleibt zum Teil Spekulation. Doch feststeht, dass unmittelbarer Handlungsbedarf besteht – sowohl für Entwickler, App-Portale als auch für Regulatoren weltweit. Nur mit gemeinsamen Anstrengungen und einem globalen Blick auf Sicherheit und Datenschutz kann ein wirkungsvoller Schutz vor den vielfältigen Bedrohungen in der digitalen Welt gewährleistet werden.

![Create a Product People Will Buy [video]](/images/4977E4E7-1D4B-48A2-9726-DEADC3B12E4D)