In der heutigen digitalisierten Welt spielen Cloud-Umgebungen eine zentrale Rolle für Unternehmen und Institutionen aller Größenordnungen. Die zunehmende Verlagerung von Geschäftsanwendungen und kritischer Infrastruktur in die Cloud hat jedoch auch das Interesse von Cyberkriminellen und staatlich gesteuerten Bedrohungsakteuren geweckt. Insbesondere Linux-basierte Systeme, die schätzungsweise zwischen 70 und 90 Prozent aller Cloud-Recheninstanzen ausmachen, sind ein bevorzugtes Ziel. Dort werden Linux-Binärdateien, vor allem im Executable and Linkable Format (ELF), zunehmend für gezielte Angriffe genutzt und weiterentwickelt. Diese Entwicklung stellt eine bedeutende Herausforderung für die Cybersicherheit in der Cloud dar.

Die Evolution dieser Linux-Binärdateien und der damit verbundenen Bedrohungen verdienen daher besondere Aufmerksamkeit von Sicherheitsforschern und IT-Verantwortlichen. Linux-Binärdateien in der Cloud: Grundlegende Bedeutung und Risiken ELF-Dateien sind das Standardformat für ausführbare Programme in Linux-Systemen. Da die meisten Cloud-Server und Container-Instanzen auf Linux basieren, können schädliche ELF-Binärdateien besonders leicht in Cloud-Infrastrukturen eingeschleust und ausgeführt werden. Diese Malware nutzt oft verschiedenste Techniken, um sich in der Umgebung zu verstecken, persistente Zugänge zu schaffen und sensible Daten zu stehlen oder sogar kritische Systeme lahmzulegen. Die dynamische Natur von Cloud-Umgebungen, die durch Containerisierung und Automatisierung geprägt ist, bietet Angreifern zahlreiche Angriffspunkte.

Fehlkonfigurationen, unzureichende Zugriffskontrollen oder Schwachstellen in Containern können ausgenutzt werden, um Schadcode einzuschleusen. Die Manipulation von ELF-Binärdateien dient dabei als Mittel für Angreifer, um Kontrolle über Cloud-Ressourcen zu erlangen oder auszuweiten. Trend: Die Weiterentwicklung spezialisierter ELF-Malware-Familien Diverse Malware-Familien basierend auf ELF-Dateien haben in den letzten Jahren eine deutliche Weiterentwicklung erfahren. Sie werden aktiv von verschiedenen Bedrohungsakteuren eingesetzt, um Cloud-Infrastrukturen gezielt anzugreifen. Zu den hervorstechenden Beispielen zählen NoodleRAT, Winnti, SSHdInjector, Pygmy Goat und Acid Pour.

NoodleRAT ist ein vielseitiger Backdoor-Trojaner, der speziell für die Fernsteuerung von Linux-Systemen konzipiert ist. Er bietet Angreifern Funktionen wie verschlüsselte Kommunikation, Reverse Shells und Prozess-Spoofing, um den Entdeckungsgrad zu minimieren. Besonders im asiatisch-pazifischen Raum wurde NoodleRAT in Cyberkriminalitäts- und Cyberespionage-Kampagnen beobachtet, die von chinesischsprachigen Akteuren ausgehen. Seine Anpassungsfähigkeit macht ihn zu einem relevanten Werkzeug für Angriffe auf Cloud-Workloads. Winnti ist eine weitere komplexe Malware-Familie mit sowohl Windows- als auch Linux-Varianten.

Die Linux-Version nutzt den Missbrauch der LD_PRELOAD-Umgebungsvariable, um sich unsichtbar in Speicherbereiche zu laden, ohne legitime Systemdateien zu verändern. Diese Vorgehensweise ermöglicht persistente und unauffällige Kommando- und Kontrollkanäle. Winnti ist vor allem mit staatlich orientierten chinesischen Hackergruppen wie Starchy Taurus und Nuclear Taurus verbunden, die gezielt Regierungseinrichtungen, Telekommunikationsunternehmen und kritische Infrastrukturattackieren. SSHdInjector stellt eine besonders raffinierte Methode dar: Diese ELF-Malware injiziert zur Laufzeit schädlichen Code in den SSH-Daemon (sshd), welcher für Remote-Verbindungen zu Linux-Systemen verantwortlich ist. Dadurch eröffnen Angreifer dauerhaften Zugang, können Zugangsdaten stehlen und weitere Schadsoftware einschleusen.

Auch hier sind vor allem chinesische Hackergruppen wie Digging Taurus aktiv. Die Einsätze erfolgen vornehmlich in Bereichen von Cyberespionage durch Angriffe auf Behörden und Telekommunikationsorganisationen. Pygmy Goat hingegen wurde ursprünglich in Zusammenhang mit Sophos XG Firewall-Geräten entdeckt, zielt jedoch auf verschiedene Linux-Umgebungen. Der Backdoor nutzt eine Sicherheitslücke (CVE-2022-1040), um sich mit rootkit-ähnlichen Funktionen Zugang zu verschaffen. Über kreative Techniken wie Portknocking via spezielle ICMP-Pakete oder magische Bytes in SSH-Verkehr ermöglicht er verschlüsselte Fernkommunikation und Netzwerkverkehrsüberwachung.

Berichte zeigen, dass Pygmy Goat unter anderem auf Regierungsstellen, NGOs und Organisationen des Gesundheitswesens in der Asiatisch-Pazifischen Region abzielt. Eine besonders destruktive Kategorie stellt die Malware-Familie Acid Pour und ihr Vorgänger AcidRain dar. Diese sogenannten Wiper-Malware-Strains zielen darauf ab, Daten auf kompromittierten Linux-Geräten unwiederbringlich zu löschen. Sie sind mit russischen Bedrohungsgruppen wie Razing Ursa (Sandworm, Voodoo Bear) verbunden und werden zur Sabotage in kritischen Netzwerkgeräten wie Routern, Speichersystemen und Produktionsanlagen eingesetzt. Die Bedrohung durch diese Wiper wächst auch für Cloud-Systeme, da sie potenziell komplette x86-basierte Cloud-Server beschädigen können.

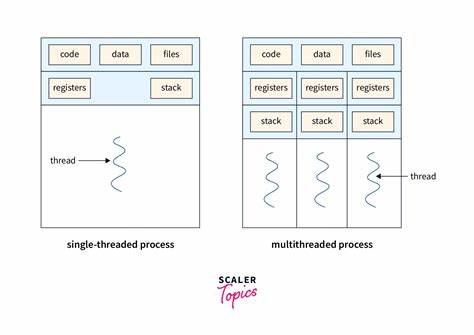

Technische Angriffsmethoden und ihre Implikationen Viele der besagten ELF-Malwarefamilien nutzen die LD_PRELOAD-Umgebungsvariable, um die Funktionsweise von legitimen Systemprozessen zu manipulieren. LD_PRELOAD erlaubt es, eigene Bibliotheken vor anderen zu laden, was von Angreifern zum Einschleusen schädlichen Codes in vertrauenswürdige Prozesse ausgenutzt wird. Diese Technik trägt erheblich zu Persistenz und Tarnung bei und verringert die Chancen einer Entdeckung durch traditionelle Sicherheitslösungen. Die Injektion in den SSH-Daemon ist besonders gefährlich, da SSH vielfach als Tor zur Remote-Verwaltung dient. Eine Kompromittierung dieser Komponente kann weitreichende Kontrollmöglichkeiten für Angreifer eröffnen.

Im Zusammenspiel mit weiteren Techniken wie Portknocking oder der Nutzung von IOCTLs zur Datenzerstörung werden massive Angriffe möglich, die auf Cloud-Infrastrukturen großen Schaden anrichten können. Vor dem Hintergrund des Wachstums der Cloud-Sicherheitsschwachstellen ist das schnelle und flexible Adaptieren von Malware ein wesentliches Merkmal. Die Aktualisierungen von mindestens zwei oder mehr bedeutenden Code-Updates innerhalb eines Jahres unterstreichen, dass Bedrohungsakteure aktiv an der Weiterentwicklung ihrer Werkzeuge arbeiten. Auch die wiederholte Sichtung von Samples in freier Wildbahn belegt die reale Bedrohungslage und deren Relevanz für Unternehmen weltweit. Wachsende Vorsorge: Maschinelles Lernen und moderne Erkennungstechnologien Angesichts der hohen Dynamik und Komplexität der Angriffe stoßen klassische signaturbasierte Schutzmechanismen zunehmend an ihre Grenzen.

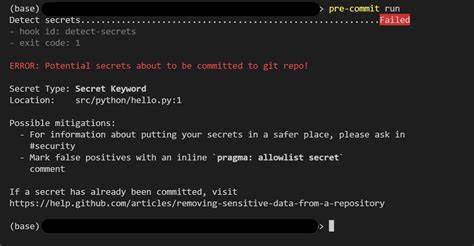

Auch bei der Identifikation von schädlichen Linux-Binärdateien sind frühe und zuverlässige Erkennungsmethoden von großer Bedeutung, um Angriffe schnell zu unterbinden. Der Einsatz maschinellen Lernens hat sich als effektive Technologie erwiesen, um schädliche ELF-Binärdateien zu erkennen und zu klassifizieren. Durch Analyse von Systemaufrufen im Kernel-Modus, Importfunktionen, Verhaltensmustern und Netzwerktraffic kann ein Modell zuverlässig zwischen bösartigen, verdächtigen und harmlosen Dateien unterscheiden. Untersuchungen zeigten, dass mit einem entsprechenden Machine-Learning-Modul etwa 92 Prozent aller getesteten ELF-Malware-Samples genau als bösartig identifiziert wurden, während nur ein geringer Anteil als harmlos eingestuft wurde. Neben Linux-ELF-Binärdateien spielt maschinelles Lernen auch bei der Erkennung von schädlichen PowerShell- und VBScript-Skripten eine wichtige Rolle, die ebenfalls in Cloud-Umgebungen eingesetzt werden, um beispielsweise Ressourcen zu entdecken, Daten zu exfiltrieren oder Identitätsmanagement-Regeln zu manipulieren.

Mit Komponenten wie Cortex Cloud, die speziell auf diese Herausforderungen eingehen, können Unternehmen durch cloudbasierte Erkennung und Reaktion (Cloud Detection and Response, CDR) Endpunkte überwachen, schädliche Prozesse analysieren und verdächtige Verhaltensweisen identifizieren. Die Kombination von Endpoint Detection and Response (EDR) mit umfangreichem Auditing und Logging trägt entscheidend zum Schutz der Cloud-Infrastruktur bei. Best Practices und Handlungsempfehlungen für Cloud-Sicherheit Unternehmen sollten den Schutz ihrer Cloud-Workloads neben bestehenden Maßnahmen durch spezialisierte Endpoint-Sicherheitsagenten ergänzen. Diese müssen auf Linux-Binärdateien ausgelegt sein und besonders auf dynamische Angriffstechniken wie LD_PRELOAD-Manipulation und SSH-Daemon-Injektionen achten. Ein umfassendes Sicherheitskonzept sollte proaktiv Bedrohungen jagen (Threat Hunting), Schwachstellen analysieren und durch fortlaufende Updates der Sicherheitssysteme auf neueste Angriffsformen reagieren.

Automatisierte Machine-Learning-gestützte Erkennung verbessert nicht nur die Reaktionszeiten, sondern erhöht auch die Genauigkeit bei der Unterscheidung von schädlichem und legitimem Code. Die enge Zusammenarbeit mit spezialisierten Incident-Response-Teams, wie dem Unit 42 von Palo Alto Networks, stellt sicher, dass bei einer Kompromittierung schnell gehandelt und entsprechende Gegenmaßnahmen eingeleitet werden können. Angesichts der wachsenden Komplexität und den steigenden Angriffszahlen in der Cloud, die Berichten zufolge 2024 um 388 Prozent gestiegen sind, ist eine solche Vorsorge unverzichtbar. Ausblick: Die Zukunft der Linux-Binärdateien in Cloud-Umgebungen Die Entwicklung von Linux-ELF-Malware ist ein dynamischer und sich stetig weiterentwickelnder Prozess. Die verstärkte Nutzung moderner Cloud-Technologien wie Containerisierung und Serverless Computing könnte neue Angriffsflächen schaffen und bisher unbekannte Methoden erfordern.