Im digitalen Zeitalter, in dem Softwareentwicklung rasant voranschreitet, wird der Schutz sensibler Daten immer wichtiger. Ein häufig auftretendes Problem in Entwicklerteams besteht darin, dass geheime Zugangsdaten wie API-Schlüssel, Zugriffstoken oder Passwörter versehentlich in Versionskontrollsysteme wie Git eingecheckt werden. Dieses Problem birgt nicht nur immense Sicherheitsrisiken, sondern kann auch gravierende Auswirkungen auf die Betriebs- und Compliance-Anforderungen eines Unternehmens haben. Im Folgenden werden die Herausforderungen und bewährte Methoden zum Schutz von Geheimnissen vor dem ungewollten Commit in Repositories umfassend erläutert. Es zeigt sich, dass es nicht allein auf technische Hilfsmittel ankommt, sondern vor allem auf eine nachhaltige Veränderung der Entwicklerkultur und Prozesse.

Viele Entwicklerteams sind sich der Risiken bewusst, doch entstehen diese Fehler oft aus Zeitdruck, fehlender Schulung und mangelnden Kontrollmechanismen heraus. Bei der Analyse solcher Fehlerquellen steht schnell fest, dass das Speichern von Zugangsschlüsseln direkt im Code oft ein Symptom für eine unzureichende Dev-Kultur ist. Statt sich ausschließlich auf Tools zu verlassen, sollte eine Kombination aus Schulungen zur sicheren Handhabung von Geheimnissen, automatisierten Überprüfungsprozessen und einer klar definierten Arbeitsweise etabliert werden. Bei der Integration von Cloud-Diensten, wie beispielsweise AWS, ist es grundsätzlich möglich und empfehlenswert, Geheimnisse komplett aus dem Quellcode fernzuhalten. AWS bietet etwa das AWS SDK, das Zugangsdaten automatisch aus sicheren Speicherorten wie der lokalen Umgebung oder IAM-Rollen bezieht.

Auf diese Weise müssen Entwickler keine Schlüssel im Code hinterlegen oder temporäre Dateien nutzen. Dadurch reduziert sich das Risiko eines versehentlichen Uploads in Repositories deutlich. Nichtsdestotrotz benötigen Entwickler oftmals Zugriff auf unterschiedliche Ressourcen, um lokal und in Testumgebungen effizient zu arbeiten. Hier sollte der Zugang zentral über sichere Wege realisiert werden, ohne dass Schlüssel dauerhaft in einem Repository oder ähnlichen Systemen landen. Es ist entscheidend, dass Entwickler frühzeitig im Unternehmen lernen, Geheimnisse sicher zu handhaben und alle Tools korrekt einsetzen.

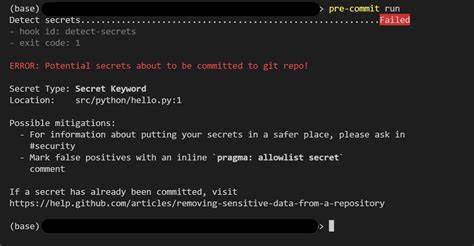

Automatisierte Scans in Continuous-Integration-Systemen können dabei unterstützen, versehentlich hinzugefügte Geheimnisse frühzeitig zu entdecken. Allerdings ersetzen solche Tools keine menschliche Kontrolle und einen verlässlichen Prozess. Einzelne Softwarelösungen, wie zum Beispiel Trufflehog oder GitGuardian, bieten gute Optionen, um Repositorys kontinuierlich auf Geheimnisse zu scannen. Doch gerade bei kleineren Teams oder Startups können die Kosten dafür eine Rolle spielen. Neben technischen Tools sind ausgereifte PR-Workflows essenziell, um Änderungen vor dem Merge genau zu überprüfen.

Arbeitsschritte, die das Aufdecken von ungewolltem Geheimnisspeichern einbauen, können dabei helfen, Fehler frühzeitig zu erkennen. Wird ein kompromittierter Zugang erkannt, ist eine umgehende Reaktion wichtig: Schlüssel sollten rotieren oder zurückgezogen werden, um Sicherheitslücken schnell zu schließen. Ein weiterer Ansatzpunkt liegt in der Einführung von Entwicklungsprozessen, die Fehler kostenintensiv und offensichtlich machen. Wenn eine unerlaubte Veröffentlichung von Geheimnissen direkte Konsequenzen im Deployment oder der Infrastruktur hat, steigt die Aufmerksamkeit der Entwickler für die notwendigen Sicherheitsmaßnahmen. Ein nachhaltiger Schutz von Geheimnissen ist nur gewährleistet, wenn neben den technischen Lösungen auch die Organisation und Kultur darauf ausgerichtet sind.

Werkzeuge sollten als Backup und Unterstützung eines durchdachten Entwicklungsprozesses verstanden werden, nicht als Hauptverteidigungslinie. Das Erzeugen eines Bewusstseins bezüglich der Kosten und Folgen von Geheimnislecks motiviert Entwickler dazu, sicherere Verfahren zu etablieren und aktiv einzuhalten. Unternehmen investieren daher zunehmend in Trainingsprogramme, um deren Teams schon früh systematisch zu schulen. Auch wenn es verlockend ist, Geheimnisse in Konfigurationsdateien lokal abzulegen und diese mit einer .gitignore-Datei vom Commit auszuschließen, ist dies oft nur eine provisorische Lösung.

Fehler in der Handhabung solcher Dateien oder das Vergessen des Ausschlusses kann dennoch zu Lecks führen. Die sicherste Praxis ist es, dass Secrets überhaupt nicht in lokalen Repositories vorhanden sind, sondern immer über dedizierte Vault-Lösungen verwaltet werden. Moderne Geheimnis-Management-Systeme ermöglichen einen kontrollierten Zugriff auf Schlüssel und ermöglichen gleichzeitig eine Nachverfolgbarkeit sowie automatisierte Schlüsselrotation. Im Team ist es unabdingbar, dass Prozesse zur regelmäßigen Überprüfung bestehen. Dabei sind Softwarelösungen nur ein Baustein.

Ein Stufenplan aus Sensibilisierung, Prozessgestaltung, technischem Schutz und klarer Verantwortlichkeit kann langfristig für deutliche Verbesserungen sorgen. Vermeiden Sie eine Kultur des schnellen Drüberschauens oder Auslassens von Code Reviews. Setzen Sie stattdessen auf Qualität und Sicherheit bereits von Anfang an. Unternehmen, die sich zu lange auf reine Automatisierungstools verlassen, laufen Gefahr, dass ein einzelner Fehler großen Schaden anrichtet – technologische Lösungen sind nie fehlerfrei. Im Ergebnis zeigt sich, dass die Kombination aus bewusster Entwicklerkultur, robusten Prozessen und passenden Werkzeugen der einzige Weg ist, um Geheimnisse zuverlässig vor einem Commit zu schützen.

Wenn Unternehmen diesen Weg konsequent verfolgen, minimieren sie nicht nur Sicherheitsrisiken, sondern steigern auch die Qualität und Verlässlichkeit ihrer Softwareprojekte. Angesichts der wachsenden Compliance-Anforderungen, wie etwa SOC2 oder PCI, gewinnt dieser Umgang mit Geheimnissen zunehmend an Bedeutung. Ein bewusster und nachhaltiger Umgang mit sensiblen Daten ist daher sowohl aus Sicherheits- als auch aus rechtlicher Sicht unerlässlich und sollte in modernen Entwicklungspraktiken fest verankert sein.