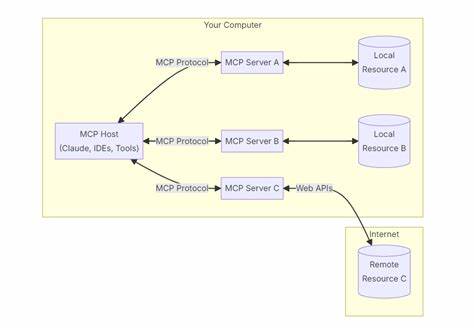

Im digitalen Zeitalter gewinnen Browser-Extensions immer mehr an Bedeutung – sie erweitern die Funktionen von Webbrowsern, erleichtern Arbeitsabläufe und personalisieren Nutzererlebnisse. Doch genauso wie Browser-Erweiterungen den Alltag vereinfachen, bergen sie gerade im Zusammenspiel mit bestimmten lokalen Diensten und Protokollen erhebliche Sicherheitsrisiken. Ein besonders kritisches Szenario entwickelt sich aus der Kommunikation zwischen Chrome Extensions und lokalen MCP-Servern (Model Context Protocol), die sich als Tor für gravierende Sandbox-Umgehungen erweisen können. Diese sind nicht nur technisches Problem für den Endnutzer – sie stellen eine ernsthafte Bedrohung für Unternehmen und gesamte IT-Infrastrukturen dar. MCP, das Model Context Protocol, wurde ursprünglich konzipiert, um eine standardisierte Schnittstelle für intelligente Agenten bereitzustellen, welche lokal auf einem Endgerät mit Systemwerkzeugen und Ressourcen interagieren können.

Typische Einsatzbereiche finden sich bei KI-Anwendungen, die auf lokale Daten zugreifen oder verschiedene Prozesse orchestrieren sollen. MCP arbeitet dabei hauptsächlich über zwei Transportmechanismen: Server-Sent Events (SSE) und Standard Input/Output (stdio). Diese Methoden erlauben es dem MCP-Server, auf Annfragen von lokalen Clients per HTTP oder über Prozessstreams zu antworten. Ein wesentliches Designmerkmal von MCP ist die Offenheit; oft fehlen standardisierte Authentifizierungs- oder Access-Control-Mechanismen. Dadurch sind MCP-Server häufig ohne Schutzmaßnahmen für alle lokalen Prozesse erreichbar – neben vertrauenswürdigen AI-Clients eben auch für Browser-Extensions.

Genau hier setzt die kritische Sicherheitslücke an. Während moderne Browser – insbesondere Google Chrome – durch Sandboxing-Technologien eine isolierte Umgebung schaffen, die verhindert, dass Webinhalte oder Extensions direkten Zugriff auf Betriebssystem und lokale Ressourcen haben, öffnet die ungehemmte Kommunikation zu lokalen MCP-Servern diese Sperre. Die Analyse aktueller Fälle zeigt, dass eine Chrome Extension, ohne jegliche besonderen Berechtigungen zu benötigen, lokale SCP-Server auf localhost ansprechen und mit ihnen agieren kann. Dabei ist es möglich, sensible Funktionen zu manipulieren, angefangen bei Dateisystemzugriffen bis hin zur Nutzung von Kommunikationsplattformen wie Slack oder WhatsApp, sofern diese über MCP eingebunden sind. Die Konsequenzen sind alarmierend: Ein Angreifer könnte durch eine bösartige oder kompromittierte Browser-Extension praktisch die Sandbox-Umgebung verlassen und unautorisierten Zugriff auf das System erlangen.

Dies umfasst die Möglichkeit, vertrauliche Daten auszulesen, Dateien zu verändern oder Malware zur vollständigen Übernahme des Systems einzuschleusen. Besonders problematisch ist, dass viele MCP-Server ohne Authentifizierungsmechanismen betrieben werden und damit faktisch eine offene Hintertür auf Endgeräten darstellen. Sicherheitsmaßnahmen wie HTTPS oder Netzwerkinfrastrukturbeschränkungen greifen in diesem Fall kaum, da die Kommunikation über localhost und innerhalb des Systems selbst stattfindet. Die Entwicklung von Google im Bereich Netzwerksicherheit zeigte bereits teilweise Gegenmaßnahmen. Seit Chrome Version 117 blockiert der Browser privaten Netzwerkzugriff von nicht sicheren öffentlichen Webseiten, um unerlaubtes Scannen oder Angriffe auf lokale Netzwerke zu verhindern.

Browser-Extensions sind allerdings von diesen Maßnahmen nicht betroffen und können lokale Ports weiterhin ansprechen, was die Angriffsfläche vergrößert. Das Sandbox-Prinzip, das Nutzer und Systeme vor Schadsoftware schützen soll, wird so unterwandert. Die erhöhte Privilegierung der Extensions wird so zum Einfallstor für Angreifer. Dieser Umstand macht klar, dass das traditionelle Verständnis von Netzwerk- und Anwendungssandboxing angesichts moderner lokaler Protokolle wie MCP neu überdacht werden muss. Unternehmen sollten daher MCP-Installationen besonders sorgfältig prüfen, absichern und wenn möglich einschränken.

Neben der Implementierung von Authentifizierungsmechanismen auf MCP-Server-Seite ist auch die Überwachung von Chrome-Extensions entscheidend. Tools zur Erkennung verdächtiger Erweiterungen und zum Monitoring lokaler Port-Kommunikationen tragen dazu bei, Angriffe frühzeitig zu erkennen und abzuwehren. Darüber hinaus empfiehlt es sich, lokale MCP-Dienste streng zu reglementieren und möglichst nur in vertrauenswürdigen Umgebungen sowie isolierten Entwicklungsnetzwerken einzusetzen. Die Vermeidung von MCP-Servern mit offener Schnittstelle in produktiven Systemen könnte das Risiko erheblich reduzieren. Sicherheitsbewusstsein für den Umgang mit AI-Integrationen und deren lokale Kopplung ist unerlässlich.

Die Weiterentwicklung von Browser-Sicherheitsmodellen hin zu einer stärkeren Kontrolle privater Netzwerkzugriffe speziell für Extensions könnte langfristig die Angriffsfläche minimieren. Gleichzeitig sind Hersteller von MCP-Diensten gefragt, ihre Produkte mit robusten Zugangskontrollen und Verschlüsselung auszustatten, um Missbrauch unmöglich zu machen. Dies umfasst die Einführung standardisierter Authentifizierungsverfahren und fein granularer Rechteverwaltung, die den Zugriff auf kritische Funktionen nur legitimierten Clients erlauben. Für IT-Sicherheitsverantwortliche ist die Kombination aus Browser-Extensions und MCP-Servern eine neue Herausforderung. Die herkömmlichen Abwehrmechanismen greifen hier nicht mehr wie erwartet.

Die Integration von KI-Diensten lokal ins System bringt große Mehrwerte, aber auch beispiellose Risiken. Ein ganzheitliches Sicherheitskonzept muss diese Schnittstellen explizit adressieren und entsprechende Schutzmechanismen etablieren. Im Fazit zeigt sich, dass die Interaktion von Chrome-Extensions mit lokalen MCP-Servern eine unterschätzte Bedrohung darstellt, die sofortige Aufmerksamkeit erfordert. Die einfache Zugänglichkeit von leistungsfähigen lokalen AI-Schnittstellen kann eine Schwachstelle sein, die Angreifer im großen Stil ausnutzen könnten. Die IT-Sicherheitsgemeinschaft ist daher herausgefordert, neue Überwachungs-, Evakuierungs- und Präventionstechniken zu entwickeln, um Sandbox-Escapes zuverlässig zu verhindern und die Integrität von Systemen zu gewährleisten.

Nur durch die Kombination aus technischer Absicherung, Bewusstseinsbildung und regulatorischem Rahmen kann dieser neuartige Angriffspfad effektiv kontrolliert werden. So wird aus einer vielversprechenden Technologie wie dem Model Context Protocol keine Gefahr für digitale Sicherheit, sondern eine tragfähige Komponente moderner KI-getriebener IT-Infrastrukturen. Bis dahin bleibt das Thema MCP in Verbindung mit Chrome-Extensions ein wichtiger Schwerpunkt für Forscher, Entwickler und IT-Sicherheitsexperten weltweit.