Die Digitalisierung hat inzwischen nahezu jeden Aspekt unseres Lebens durchdrungen, und auch der öffentliche Sektor ist in hohem Maße von dieser Entwicklung betroffen. Die Verwaltung, Sicherheitsbehörden und andere staatliche Organisationen speichern und verarbeiten zunehmend sensible Daten, deren Schutz von größter Bedeutung ist. Ein aktueller Vorfall, bei dem ein Softwareingenieur der Organisation DOGE von einer information-stehlenden Malware betroffen war, zeigt jedoch deutlich, dass auch hochrangige Fachkräfte und kritische Systeme keineswegs vor Cyberangriffen gefeit sind. Diese Situation verdeutlicht die wachsende Bedrohung durch Schadsoftware, die gezielt darauf ausgelegt ist, vertrauliche Anmeldedaten zu stehlen und dadurch weitreichende Sicherheitslücken in staatlichen Systemen zu ermöglichen. Im Mittelpunkt des Geschehens steht Kyle Schutt, ein Softwareingenieur, der bei DOGE sowie bei der Cybersecurity and Infrastructure Security Agency (CISA) tätig ist.

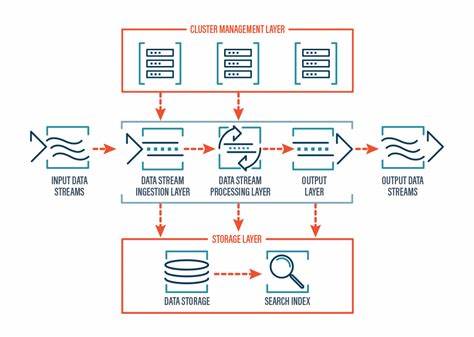

Seine Rolle umfasst unter anderem den Zugang zu wichtigen finanziellen Verwaltungssystemen wie denen der Federal Emergency Management Agency (FEMA). Konkret konnte er im Februar Zugriff auf zentrale Systeme erhalten, die sowohl für die Verwaltung von Katastrophenfonds als auch für nichtkatastrophenbezogene Förderungen verantwortlich sind. Durch diese Verbindung besitzt Schutt Zugang zu äußerst sensiblen Daten, was im Falle eines Angriffs ein erhebliches Sicherheitsrisiko darstellt. Die Infektion von Schutts Arbeitsgerät mit einer Info-Stealing-Malware hat weitreichende Konsequenzen. Solche Schadprogramme sind so programmiert, dass sie nicht nur die üblichen Zugangsdaten stehlen, sondern auch Tastatureingaben protokollieren und Bildschirmaktivitäten aufzeichnen können.

Die so gewonnenen Daten werden über das Internet an die Angreifer übermittelt, die diese teilweise in öffentlichen Datenlecks veröffentlichen. Im Fall von Schutt wurden entsprechende Zugangsdaten und Anmeldedaten, die mit seinem Gerät in Verbindung stehen, mehrfach in verschiedenen Datendumps gefunden. Diese kontinuierliche Veröffentlichung über mehrere Jahre hinweg deutet darauf hin, dass es sich nicht um einen Einzelfall, sondern um eine wiederkehrende Infektion oder kompromittierte Anmeldedaten handelt. Besonders kritisch ist der Umstand, dass diese veröffentlichten Zugangsdaten sowohl private als auch dienstliche Konten betreffen. Die Gefahr besteht darin, dass Angreifer mit denselben Zugangsdaten den Zugriff auf behördliche IT-Infrastrukturen erlangen können.

Sollte Schutt Passwortkombinationen oder Benutzerkonten mehrfach verwendet haben, könnten Angreifer leicht Zugang zu sensiblen staatlichen Systemen erhalten haben, was ein erhebliches Risiko für die nationale Sicherheit darstellt. Die Problematik einer mehrfachen Verwendung von Passwörtern wird in der Sicherheitsbranche seit langem thematisiert, da sie einem einzigen Einbruch die Tür zu mehreren Systemen öffnet. Der Weg, auf dem die Malware die Geräte infiziert hat, bleibt zwar unklar, mehrere übliche Infektionswege sind jedoch bekannt. Trojanisierte Anwendungen, Phishing-Mails und das Ausnutzen von Software-Schwachstellen gehören zu den häufigsten Angriffsmethoden. Insbesondere Phishing ist eine weitverbreitete Masche, bei der Nutzer durch täuschend echte E-Mails oder Webseiten aufgefordert werden, ihre Zugangsdaten einzugeben oder schädliche Anhänge zu öffnen.

Dies unterstreicht die Bedeutung von Sicherheitsbewusstsein und DevOps-Sicherheit speziell in hochsensiblen Behördenumgebungen. Die entdeckten Datenlecks sind nicht nur Einzelfälle. Die veröffentlichten Logs zeigen eine Kontinuität der Offenlegung von Zugangsdaten von Schutt seit mindestens 2023. Darüber hinaus tauchten seine Gmail-Zugangsdaten bereits in über 50 verschiedenen, öffentlich bekannten Datenlecks auf, darunter hochkarätige Verstöße gegen Sicherheitsroutinen großer Unternehmen wie Adobe, LinkedIn und Gravatar. Die Wiederholung dieser Leaks deutet darauf hin, dass die verwendeten Zugangsdaten über Jahre hinweg mehrfach kompromittiert wurden, was auf eine schwache Passwortstrategie oder mangelnde Sicherheitsmaßnahmen hindeutet.

Bedrohungen wie diese werfen auch ein kritisches Licht auf die organisatorischen Sicherheitspraktiken innerhalb von Behörden wie DOGE. Kritiker vermuten, dass gewisse nachlässige Sicherheitsvorkehrungen nicht nur auf Unachtsamkeit zurückzuführen sind, sondern möglicherweise eine bewusste Schwächung der Sicherheitsarchitektur darstellen könnten. Einige Stimmen vermuten sogar Spionageaktivitäten durch ausländische Akteure und werfen den Behörden vor, übermäßige Zugriffsrechte und unzureichenden Schutz sensibler Datenströme zuzulassen. Die Kommunikationspolitik seitens betroffener Behörden ist weiterhin zurückhaltend. Weder CISA noch das Department of Homeland Security haben bislang die Berichte offiziell kommentiert oder bestätigt.

Diese Zurückhaltung führt zu weiteren Spekulationen und Unsicherheiten in der Sicherheitsgemeinschaft und bei den Bürgern gleichermaßen. Im digitalen Zeitalter ist Transparenz und proaktives Sicherheitsmanagement für öffentliche Institutionen jedoch essentiell, um Vertrauen aufzubauen und Sicherheitslücken zeitnah zu schließen. Abschließend verdeutlicht der Fall des infizierten Softwareingenieurs eine der größten Herausforderungen moderner IT-Sicherheit in staatlichen Einrichtungen. Die Verbindung aus hochsensiblen Daten, komplexen IT-Infrastrukturen und einer Vielzahl von Angriffsmöglichkeiten schafft ein spannungsreiches Umfeld, das ständige Wachsamkeit und kontinuierliche Verbesserung der Sicherheitsmaßnahmen erfordert. Der Vorfall dient als Mahnung, dass auch einzelne Mitarbeiter und ihre Geräte als kritische Schwachstellen identifiziert werden müssen und es notwendig ist, diese durch technische und organisatorische Maßnahmen besser zu schützen.

Die Zukunft der digitalen Sicherheit in der öffentlichen Verwaltung hängt entscheidend von der Fähigkeit ab, Sicherheitslücken schnell zu erkennen und zu schließen, sowie von einer gezielten Förderung des Sicherheitsbewusstseins aller Beschäftigten. Schulungen zu Phishing-Prävention, Einsatz starker Authentifizierungsmechanismen und die regelmäßige Überprüfung von Zugriffsrechten sind nur einige der notwendigen Bausteine. Nur so kann ein robustes Sicherheitssystem entstehen, das der Vielzahl an Bedrohungen im Cyberraum standhält und die Integrität staatlicher Systeme langfristig sichert.