Eine historische Welle von Ransomware-Vorfällen und Zahlungssummen im Jahr 2023 blieb nicht ohne Gegenwehr, da bedeutende Maßnahmen gegen Ransomware-Akteure im Jahr 2023 und Anfang 2024 ergriffen wurden, darunter bemerkenswerte Störungen an der Qakbot-Malware und den Ransomware-as-a-Service (RaaS)-Gruppen LockBit und ALPHV-BlackCat. Zur gleichen Zeit spricht die Diversifizierung von Malware-Varianten und -Diensten, die Reinvestition in zukünftige Angriffe und die Fähigkeit, sich schnell anzupassen und sich neu zu positionieren, inmitten von Widerständen, für die widerstandsfähige und dynamische Natur der Bedrohungsakteure im Ransomware-Ökosystem. Obwohl Störungen Auswirkungen haben, stellt die Beharrlichkeit der Ransomware-Akteure die langfristige Wirksamkeit dieser Maßnahmen in Frage. Um dem entgegenzuwirken, ist eine konzertierte Anstrengung vonseiten der öffentlichen und privaten Sektoren unerlässlich, ebenso wie eine Ausweitung des Umfangs der Gegenmaßnahmen. Durch die Fokussierung auf die kumulativen Auswirkungen dieser Störungen ist es möglich, die langfristige Wirkung von Maßnahmen zur Bekämpfung von Ransomware-Bedrohungen zu verbessern.

Ransomware: Einfacher einzusetzen, schwerer zu profitieren Die Ransomware-Aktivität bleibt von Jahr zu Jahr erhöht. Im Jahr 2023 konnte ein Anstieg der Rekordzahl der Ransomware-Zahlungen festgestellt werden, sowie eine 70%ige Zunahme der Zahl der Opfer, wie aus der Analyse des Cybersicherheitsunternehmens Recorded Future von dedizierten Leak-Sites (DLS) hervorgeht. Die Methodik von Recorded Future bietet eine umfassendere Schätzung der Gesamtzahl der Opfer und ermöglicht eine wertvolle Einschätzung des Ausmaßes von Angriffen weltweit. „Recorded Future setzt mehrere Scraper ein, um mehrmals täglich Daten von Ransomware-Erpressungsseiten abzurufen. Zusätzlich haben wir ein Team, das diese Scraper wartet, da diese Websites so unzuverlässig sind“, sagte Allan Liska, Threat Intelligence Analyst bei Recorded Future.

„Es ist wichtig zu betonen, dass nur weil ein Opfer auf einer Erpressungsseite erscheint, das nicht bedeutet, dass es tatsächlich ein Opfer war – viele Erpressungsseiten sind dafür bekannt, Opfer zu erfinden, um Bekanntheit oder Erwähnungen in sozialen Medien zu erzeugen. Diese Taktik wird oft von neuen Gruppen verwendet, um mehr Affiliates für ihr RaaS-Angebot anzulocken, aber auch einige erfahrene Gruppen tun dies.“ Es ist auch wichtig anzumerken, dass nicht alle Ransomware-Opfer auf DLS veröffentlicht werden. Trotz des Anstiegs der Angriffe im Jahr 2023 ist die Zahl der Ransomware-Angriffe mit Zahlungen um 46% gesunken, gemäß unseren Daten. Es scheint also, dass es möglicherweise schwieriger ist, von diesen Aktivitäten zu profitieren, obwohl das Bereitstellen von Ransomware aufgrund der Professionalisierung der kriminellen Unterwelt und der niedrigeren Eintrittsbarrieren einfacher geworden ist.

Dieser Trend wird durch Incident-Response-Firmen wie Coveware bestätigt, die im vergangenen Quartal nur 28% der Lösegeldzahlungen in den von ihnen bearbeiteten Vorfällen gezahlt haben. Wir führen den Rückgang der Zahlungen teilweise auf eine verbesserte Cyber-Widerstandsfähigkeit von Organisationen zurück, die es ihnen ermöglicht, sich besser vorzubereiten, zu verteidigen und sich von Vorfällen zu erholen. Zusätzlich haben die Verfügbarkeit nicht bekannt gegebener Entschlüsselungstools aus öffentlichen und privaten Sektor-Initiativen, wie z.B. für die Rhysida-Strain, und große Strafverfolgungsaktionen wie das Hive-Interventionsprogramm, in einigen Fällen die Notwendigkeit von Lösegeldzahlungen reduziert, was die Bedeutung der Meldung von Vorfällen an die Strafverfolgung unterstreicht.

Qakbot-Stilllegung: Obwohl wirkungsvoll, passen sich die Betreiber durch den Wechsel zu neuer Malware an Seit etwa 2008 aktiv, entstand der Qakbot (auch bekannt als Qbot oder Pinkslipbot) ursprünglich als Bankentrojaner mit Keylogging und ausgeklügelten Phishing-Techniken, die darauf abzielten, Finanzanmeldeinformationen zu stehlen. Im Laufe der Jahre hat er sich erheblich weiterentwickelt und seine bösartigen Fähigkeiten erweitert, die in der Regel von Gruppen wie TA570 und TA577 orchestriert werden. Diese weitreichende Reichweite, die mithilfe eines umfangreichen Botnetzes für die primäre Befehls- und Kontrollkommunikation erreicht wurde, erlitt einen erheblichen Rückschlag durch eine wegweisende Infrastrukturstilllegung, die im August 2023 vom US-Justizministerium (DOJ) angekündigt wurde. Die "Operation Duck Hunt" konnte erfolgreich Malware, die mit dem Qakbot-Botnet von über 700.000 Systemen in Verbindung gebracht wird, beseitigen und Millionen in erpresstem Kryptogeld wiedererlangen.

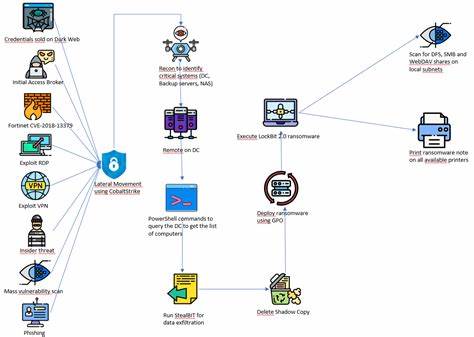

Die Aktion wurde vom Federal Bureau of Investigation (FBI) in Zusammenarbeit mit internationalen Strafverfolgungsbehörden durchgeführt und von privaten Sektorpartnern unterstützt. Mehrere prominente Ransomware-Gruppen, wie Conti, Black Basta und REvil, wurden dabei beobachtet, Qakbot über Initial Access Brokers (IABs) als vorläufigen Infektionsweg zu nutzen. Diese Aktivitäten haben erheblichen Schaden angerichtet und betreffen Einrichtungen von Unternehmen, Gesundheitssystemen bis hin zu Regierungsbehörden. Im folgenden Diagramm sehen wir, wie die Qakbot-Administratoren-Brieftasche Schnitte der Lösegeldzahlungen direkt und indirekt erhält. Sind Sie ein Reactor-Benutzer? Sehen Sie sich das Diagramm an.

Ransomware-Strains wie Conti, Prolock, Quantum, Sodinokibi/REvil und Black Basta nutzten den Loader bei erfolgreichen Ransomware-Angriffen. Während Black Basta im Jahr 2023 über 150 Millionen US-Dollar an Ransomware-Zahlungen erzielte, wäre der Tribut ohne die Qakbot-Störung sicherlich noch größer ausgefallen. Wie das nachfolgende Diagramm zeigt, gab es einen starken Rückgang der Black Basta-Lösegeldzahlungen im Juni 2023, nach den Spitzenmonaten April und Mai. Einige Monate später scheint die Aktivität wieder zugenommen zu haben, da Black Basta Alternativen fand, aber die vermiedenen Verluste sind unbestreitbar. Ab August, als die Qakbot-Stilllegung bekannt gegeben wurde, gab es im Vergleich zu seiner Aktivität im Jahr 2022 eine signifikante Unterperformance von Black Basta.

Trotz der Stilllegung von Qakbot zeigt sich, dass Black Basta auf neue Malware umgestiegen ist und sein Comeback feiert. Tatsächlich werden die Überweisungen, die mit Black Basta in Verbindung gebracht sind, derzeit auf Rekordniveau verzeichnet. "Die Prominenz von TA577 im Bereich E-Crime ist nicht nur ein Zufall, sondern ein Zeugnis für die Fähigkeit des Bedrohungsakteurs, sich anzupassen", sagte Kelsey Merriman, Staff Threat Researcher bei Proofpoint, einem Cybersicherheits- und Compliance-Unternehmen. „Mit einer Kombination aus Kampagnenvolumen, Ausweichtechniken, TTP-Änderungen, unerschütterlicher Beharrlichkeit, schnellem Umschwenken auf Ransomware bleibt die Bedrohung noch immer bestehen. Die Qakbot-Störung hatte insgesamt eine positive Wirkung, jedoch betraf sie nicht nur die Malware, sondern auch die Operationen des prolific-Akteurs, der einige der volumenstärksten und iterativsten Kampagnen durchführt — nur nun mit neuer Malware.

“ Zusätzlich ist die Qakbot-Malware nicht vollständig aus dem Blickfeld verschwunden. Seit Ende November 2023 hat Proofpoint mehr als zehn Kampagnen beobachtet, die Qakbot-Malware in sehr geringen Mengen verbreiten. Die meisten dieser Kampagnen werden keinem verfolgten Bedrohungsakteur zugeschrieben und scheinen Lieferungstechniken zu testen, die möglicherweise in Zukunft genutzt werden sollen. Bemerkenswert ist, dass, obwohl TA577 in jüngsten Kampagnen vorzugsweise Pikabot bevorzugt, Proofpoint beobachtet hat, dass TA577 im Januar nur eine Qakbot-Kampagne durchgeführt hat, bevor er zu anderen Payloads zurückgekehrt ist. Auch nach erheblichen Störungen an Malware haben sich Ransomware-Gruppen letztendlich angepasst und Alternativen gefunden, jedoch nicht ohne erheblichen operativen Reibung an den Aktivitäten abhängiger Ransomware-Gruppen.

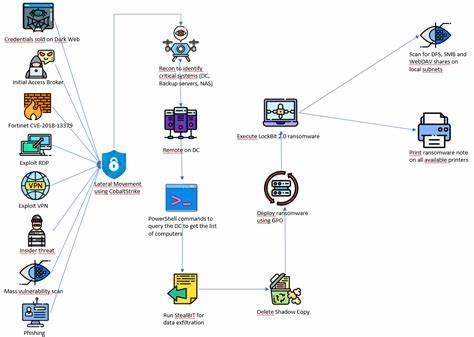

Die Bedrohungsakteure hinter Qakbot haben mehrere Monate gebraucht, um sich neu zu konstituieren. Trotz des markanten Erfolgs von „Operation Duck Hunt“ ist es wichtig anzuerkennen, dass der Markt für Malware-as-a-Service belastbar ist. LockBit-Störung: Tiefgreifende Infiltration lässt Affiliates in Unordnung geraten Erstmalig im Jahr 2020 beobachtet, fungiert LockBit als Ransomware-as-a-Service (RaaS), was es Kriminellen ermöglicht, ihre Malware für Angriffe einzusetzen, bei denen die Opferdaten verschlüsselt und möglicherweise geleakt werden, sofern kein Lösegeld gezahlt wird. Aufgrund seiner niedrigen Einstiegshürden gilt LockBit als die produktivste Ransomware-Variante, die laut Recorded Future im Jahr 2023 für 21% der Postings auf Datenleck-Seiten verantwortlich war. Im Februar 2024 führte die National Crime Agency (NCA) und multinationale Strafverfolgungsbehörden, unterstützt von privaten Sektor-Intelligence, „Operation Cronos“ durch, bei der erfolgreich die Kontrolle über LockBit-Sites im Darknet sowie deren Hacking-Infrastruktur übernommen wurde.

Die Operation führte auch zur Beschlagnahme ihres Quellcodes und ihrer Kryptowährungs-Konten. Darüber hinaus hat die NCA über 1000 Entschlüsselungsschlüssel wiedererlangt, um Opfern bei der Wiederherstellung verschlüsselter Daten zu helfen. Zwei Personen wurden verhaftet, und Sanktionen wurden gegen russische LockBit-Affiliates verhängt. Laut dem FBI wurde LockBit mit über 2.000 Angriffen in Verbindung gebracht und erhielt von Januar 2020 bis Mai 2023 mindestens 120 Millionen US-Dollar an Lösegeldzahlungen.

Zu diesem Zeitpunkt repräsentierten Zahlungen an LockBit über 15% der Gesamtsumme der Ransomware-Zahlungen. In der nachfolgenden Grafik können Sie sehen, dass diese Störung die Lösegeldzahlungen an LockBit erheblich eingedämmt hat. Diese Operation ging nicht nur darum, Websites zu schließen: Sie beinhaltete eine sorgfältig geplante Infiltration, die das grundlegende Vertrauen innerhalb der LockBit-Community kompromittierte, die Betriebsabläufe von LockBit erheblich unterminierte und die Affiliates in Unordnung zurückließ. Dennoch behauptet der angebliche Anführer von LockBit, dass er trotz des Rückschlags nicht fertig ist und verspricht, seine Angriffe fortzusetzen. „LockBit ist so motiviert wie nie zuvor, ein Comeback zu feiern, hat neue Opfer veröffentlicht und behauptet, eine neue Ransomware-Variante für den Einsatz in seinen Erpressungskampagnen veröffentlicht zu haben“, sagte Jon DiMaggio, Chief Security Strategist bei der Threat Intelligence-Plattform Analyst1, „Während die Stilllegung die LockBit-Bande nicht dauerhaft beenden kann, hat sie sie sicherlich verlangsamt und Zeit und Geld gekostet.

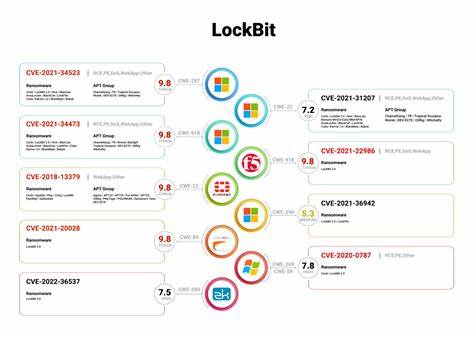

Noch wichtiger ist, dass sie ihre Kapazität beeinträchtigt hat, Top-Affiliates zu rekrutieren, zumindest vorübergehend, indem sie die Integrität des Betriebs kompromittierte.“ Obwohl die Aktion vorbei ist, ist die Untersuchung wahrscheinlich noch im Gange. Mit Hilfe von Chainalysis hat die NCA Hunderte aktiver Geldbörsen identifiziert und analysiert und 2.200 Bitcoin — im Wert von fast 110 Millionen US-Dollar — an bisher nicht ausgegebenen Erlösen aus LockBit-Ransomware noch nicht gewaschen. BlackCat: Anatomie eines Ransomware-Betrugs ALPHV/BlackCat RaaS war eine hochaktive Ransomware-Familie, die im November 2021 entstanden ist.

Diese Gruppe arbeitete nach dem gängigen RaaS-Modell und bot ihre Malware den Affiliates an, während sie einen Teil der Lösegeldzahlungen einbehielt. BlackCat erlangte Berühmtheit durch ihre Methoden, durch gestohlene Anmeldeinformationen Zugang zu erhalten und Angriffe auf eine Vielzahl globaler Organisationen wie Ölunternehmen, Schulen und Krankenhäuser zu starten. Ihre Taktiken waren auffallend aggressiv und umfassten oft doppelte oder dreifache Erpressungsmethoden, einschließlich DDoS-Bedrohungen, und sie führten innovative Strategien wie die Einrichtung einer öffentlichen Datenleck-Website ein, um den Druck auf ihre Opfer für Zahlungen zu erhöhen. Im Dezember 2023 gab das DOJ die Stilllegung von BlackCat bekannt, wobei 300 Entschlüsselungsschlüssel für die Opfer bereitgestellt und etwa 68 Millionen US-Dollar an Zahlungen eingespart wurden. Dennoch war BlackCat in der Lage, sich wiederherzustellen.

Im März 2024 verschwand die BlackCat-Ransomware-Gruppe angeblich nach einem Exit-Scam, nachdem angeblich 22 Millionen US-Dollar an Lösegeldzahlungen von der Unit Change Healthcare von UnitedHealth gezahlt wurden. Nach der angeblichen Zahlung zeigte BlackCat eine Notiz über ein behördliches Eingreifen auf ihrer Darknet-Seite an, um zu suggerieren, dass ihre Operationen zwangsweise beendet wurden. Dies wurde als Trick des Administrators entlarvt, um die Millionenbeträge einzustecken ohne dem Affiliate ihren Anteil von 80-85% zu geben. Das Verschwinden von BlackCat markiert eine bedeutende Störung im Ransomware-Zahlungssystem, da die Gruppe vor dem Exit-Scam über 30% aller Ransomware-Zahlungen erfasste, wie im folgenden Diagramm gezeigt. BlackCat war Ende 2023 das am profitabelsten agierende RaaS.

Die Auswirkungen eines Exit-Scams lassen für zukünftige Iterationen der Gruppe nichts Gutes erahnen. Selbst im Wilden Westen des Ransomware-Ökosystems gibt es eine eigene ethische Verhaltensregelung, und Lösegeld-Affiliates vertrauen Aspekten ihrer Sicherheit und oft auch ihrer Einnahmen den Ransomware-Operationen an, für die sie sich entscheiden. Dieser Vorfall hat das Ansehen der Gruppe erheblich beeinträchtigt und möglicherweise allgemeiner Zweifel an dem Ransomware-as-a-Service-Geschäftsmodell gesät. Anpassung, Diversifizierung: Wie Ransomware-Akteure auf Störungen reagieren Obwohl Störungen zu operativen Reibungen und Unordnung in Ransomware-Gruppen führen, wie durch verringerte Lösegeldzahlungen und Aktivitäten belegt, ermöglicht die inhärente Flexibilität des Ransomware-Modells den Affiliates und Mitgliedern der Ransomware-Wertschöpfungskette, neue Strategien zu entwickeln, einschließlich der Monetarisierung von gestohlenen Daten von früheren Opfern. Wir haben einen Trend festgestellt: Die Anzahl der von Affiliates verwendeten Strains scheint zu steigen.

Dies deutet auf eine Phase der Experimentation und Anpassung hin, die darauf abzielt, zukünftige Störungen zu umgehen. Obwohl die Anzahl der Affiliates, die mehrere Strains für Einkommen nutzen, im ersten Quartal 2024 gesunken ist, bleibt sie dennoch erhöht.

![Ransomware-Tracker: Die neuesten Zahlen [April 2024]](/images/3E4ED534-1BA3-4819-B78F-A69A49744432)