Im digitalen Zeitalter, in dem Anwendungen und Dienste kontinuierlich miteinander vernetzt sind, gewinnt die sichere und effiziente Verwaltung von Zugriffsrechten auf Ressourcen immer mehr an Bedeutung. OAuth, ein weit verbreitetes Autorisierungsprotokoll, bildet hierfür seit Jahren eine grundlegende Basis. Mit der Veröffentlichung von OAuth 2.1 präsentiert die IETF eine Weiterentwicklung, die nicht nur Sicherheitslücken früherer Versionen schließt, sondern auch moderne Anwendungsfälle und Best Practices einbindet. Die OAuth 2.

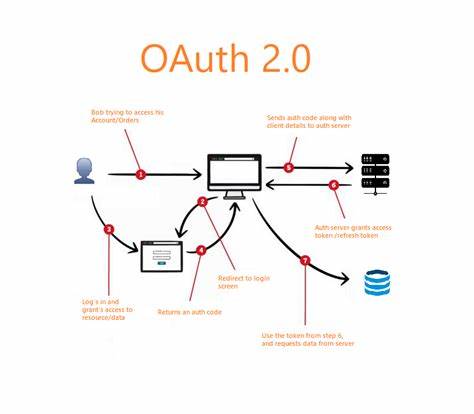

1 Authorization Framework ist somit nicht einfach nur ein Update, sondern ein umfassender Standard, der die Zugriffssteuerung im Web neu definiert und gleichzeitig die Benutzerfreundlichkeit steigert. OAuth 2.1 ermöglicht es Anwendungen, begrenzten Zugang zu geschützten Ressourcen zu erhalten, entweder im Namen eines Ressourceninhabers oder aus eigenem Antrieb. Dabei bleibt die Identität des Nutzers geschützt, da seine Zugangsdaten nicht direkt an die Anwendung weitergegeben werden. Stattdessen arbeiten Anwendung, Autorisierungsserver und Ressourcenserver zusammen, um durch den Einsatz von Access Tokens eine sichere und granulare Zugriffssteuerung zu gewährleisten.

Diese Access Tokens sind dabei nur gültig für einen bestimmten Zeitraum und für einen definierten Umfang von Berechtigungen (Scope), wodurch das Risiko von Datenmissbrauch signifikant reduziert wird. Das OAuth 2.1 Framework definiert klar die Rollen aller Beteiligten: den Ressourceninhaber (meist der Endnutzer), den Ressourcenserver, die Client-Anwendung sowie den Autorisierungsserver. Die klare Trennung dieser Rollen sorgt für Flexibilität in der Implementierung und erleichtert die Einhaltung von Sicherheitsrichtlinien. Ein zentraler Bestandteil ist der Autorisierungsserver, der die Authentifizierung des Nutzers übernimmt und die Access Tokens ausgibt.

Durch diese Delegation können Anwendungen von modernen Authentifizierungsverfahren wie Multi-Faktor-Authentifizierung oder passwortloser Anmeldung profitieren, ohne selbst deren Komplexität implementieren zu müssen. Besonders hervorzuheben ist der Fokus von OAuth 2.1 auf den sogenannten Authorization Code Grant, eine Methode, bei der der Client zunächst einen temporären Autorisierungscode erhält, um anschließend sicher das eigentliche Access Token anzufordern. Diese Vorgehensweise minimiert die Exposition sensibler Daten und verhindert Attacken wie die Entwendung von Tokens über unsichere Kanäle. Ein weiterer Fortschritt von OAuth 2.

1 ist die verpflichtende Nutzung von Proof Key for Code Exchange (PKCE). Mit PKCE wird jede Anfrage zur Autorisierung mit einem einzigartigen Code verknüpft, der beim Austausch des Autorisierungscodes für das Access Token nachgewiesen werden muss. Diese Maßnahme schützt insbesondere öffentliche Clients wie native Apps oder Single Page Applications vor Angriffen durch Code-Injektion und Replay-Attacken. Es ist wichtig zu verstehen, dass OAuth keine Authentifizierung, sondern ein Autorisierungsprotokoll ist. Das bedeutet, dass über OAuth der Zugang zu Ressourcen geregelt wird, die Verifikation der Nutzeridentität jedoch einem anderen Prozess unterliegt.

Trotzdem wird häufig OAuth als Grundlage für Authentifizierungsprozesse genutzt, beispielsweise in Verbindung mit OpenID Connect. Diese Kombination ist besonders populär geworden, da sie sowohl Sicherheit als auch Benutzerkomfort bei der Anmeldung erhöht. OAuth 2.1 bringt zudem klare Sicherheitsanforderungen an alle Kommunikationsebenen mit. Der Einsatz von Transport Layer Security (TLS) ist für den Schutz von Access Tokens und anderen sensiblen Parametern unerlässlich und wird daher verpflichtend vorgeschrieben.

Ein weiteres Beispiel ist die strikte Kontrolle und genaue Abstimmung der Redirect-URIs, die sicherstellen soll, dass die Tokens nur an legitimierte Zieladressen übermittelt werden. Mit dieser Maßnahme wird der Missbrauch durch offene Redirects und ähnliche Angriffsmuster verhindert. Für Client-Registrierung und Authentifizierung sieht OAuth 2.1 differenzierte Konzepte vor. Während „confidential“ Clients mit geheimen Credentials arbeiten und sich sicher gegenüber dem Autorisierungsserver authentifizieren, gelten „public“ Clients als nicht in der Lage, ihre Identität mit Geheimnissen zu beweisen.

Public Clients, wie etwa Anwendungen auf Smartphones oder im Browser, profitieren von Mechanismen wie PKCE, da sie ohne sichere Client-Geheimnisse operieren. Autorisierungsserver müssen in diesen Fällen eigene Sicherheitsmaßnahmen ergreifen, um den Schutz von Access und Refresh Tokens sicherzustellen. Auch native Anwendungen werden in OAuth 2.1 explizit berücksichtigt und gebündelt behandelt. Um eine bestmögliche Benutzererfahrung und Sicherheit zu gewährleisten, empfehlen Best Practices die Nutzung externer User Agents wie System-Browser für die Autorisierung, anstelle von eingebetteten Webviews, die anfällig für Credential-Leaks und schlechte Usability sind.

Zu den unterstützten Mechanismen für die Rückgabe der Autorisierungsantwort an die native App zählen angebundene https-Schemata, private URI-Schemata oder lokale Loopback-Schnittstellen. Diese Ansätze gewährleisten eine reibungslose Interaktion zwischen Browser und Anwendung. Ein weiteres bedeutendes Merkmal der OAuth 2.1 Spezifikation ist die Entfernung bestimmter weniger sicherer oder veralteter Funktionen aus OAuth 2.0.

So wurde das sogenannte Implicit Grant vollständig gestrichen. Dieser Mechanismus sendete Access Tokens direkt im Redirect URI, was aufgrund der erhöhten Gefahr von Token-Leaks und der fehlenden Möglichkeit der Proof-of-Possession-Mechanismen nicht mehr zeitgemäß ist. Entwickler werden somit ermutigt, ausschließlich den Authorization Code Flow mit PKCE zu verwenden. Bei der Verwaltung von Refresh Tokens schreibt OAuth 2.1 vor, dass öffentliche Clients diese entweder sender-gebunden (zum Beispiel mittels DPoP) oder durch Refresh Token Rotation gegen Replay-Angriffe absichern müssen.

Refresh Tokens erlauben es Anwendungen, langlebige Zugriffe auf Ressourcen zu haben, ohne dass die Nutzer sich erneut authentifizieren müssen. Die hier beschriebenen Schutzmechanismen sind essenziell, um eine Kompromittierung auszuschließen und einen sicheren Betrieb zu garantieren. Im Bereich der Erweiterbarkeit macht OAuth 2.1 durch ein klares Registry- und Namenssystem die Integration zusätzlicher Access Token-Typen, Autorisierungs-Granttypen sowie Endpoint-Parameter einfach und sicher. Anbieter und Entwickler können so individuelle Lösungen ergänzen, ohne die Kompatibilität mit bestehenden Clients und Servern zu gefährden.

Die umfangreichen Sicherheitsüberlegungen, die in OAuth 2.1 einfließen, erstrecken sich über die gesamte Prozesskette. Von der Vermeidung von Credential-Guessing, dem Schutz vor Phishing und Cross-Site Request Forgery (CSRF) über Clickjacking bis hin zur Behandlung offener Redirects werden verschiedenste Angriffsszenarien adressiert. Zusätzlich ermöglicht die Unterstützung moderner Web-Sicherheitsmechanismen wie Content Security Policy (CSP), X-Frame-Options sowie die Nutzung standardisierter Header und HTTP-Statuscodes ein robustes Sicherheitsprofil. Interoperabilität und einfache Einbindung in bestehende Umgebungen werden durch optionale Erweiterungen unterstützt, die dynamische Clientregistrierung, Endpoint-Discovery, Token Introspection und Token Revoke beinhalten.

Firmen und Entwickler profitieren davon, dass OAuth 2.1 den etablierten RFCs und Best Practices folgt und gleichzeitig unnötige Komplexität oder unsichere Features vermeidet. Die Umstellung auf OAuth 2.1 bedeutet für viele Organisationen und Entwickler, ihre aktuellen OAuth 2.0 Implementierungen zu evaluieren und gegebenenfalls anzupassen.

Insbesondere das strikte Matching von Redirect URIs, die Pflicht zu PKCE und der Abschied vom Implicit Grant stellen wichtige Änderungen dar, die Sicherheit und Zuverlässigkeit erhöhen, aber auch Implementierungsaufwand bedeuten können. Cloud-Plattformen, Identitätsanbieter und API-Dienste sind gut beraten, frühzeitig die Vorteile von OAuth 2.1 zu nutzen, um modernen Sicherheitsanforderungen gerecht zu werden. Zusammenfassend lässt sich sagen, dass das OAuth 2.1 Authorization Framework der nächste evolutionäre Schritt im Bereich der Autorisierungstechnologien ist.

![Building a vector database from scratch [video]](/images/DFF13721-2B5E-43F8-B3E8-2BC57BBDFE63)