Open-Source-Software bildet heute das Rückgrat moderner Softwareentwicklung. Entwickler nutzen vielfältige Ökosysteme wie npm, PyPI, Go Module, Maven Central oder RubyGems, um Entwicklungszyklen zu verkürzen und schnell komplexe Anwendungen zusammenzustellen. Doch diese Abhängigkeit von externen Paketen bringt erhebliche Sicherheitsrisiken mit sich. Im ersten Halbjahr 2025 zeigte sich, wie Bedrohungsakteure zunehmend harmlose wirkende Open-Source-Bibliotheken missbrauchen, um Schadsoftware zu verbreiten, sensible Daten zu stehlen und persistent in Softwarelieferketten zu bleiben. Der Einsatz von Drittanbieterpaketen ermöglicht zwar eine rasche Integration zahlreicher Funktionen, doch der Preis dafür ist ein weitverzweigtes und komplexes Abhängigkeitsnetzwerk.

Typischerweise besteht ein Softwareprojekt zu 70 bis 90 Prozent aus Fremdpaketen, von denen viele wiederum zahlreiche eigene Abhängigkeiten haben. Entwickler prüfen sogut wie nie jede einzelne transitive Abhängigkeit auf Sicherheitsrisiken. Automatisierte CI/CD-Pipelines installieren meist die jeweils neusten Versionen, ohne dass diese gründlich analysiert werden. Dieses riesige Vertrauen in externe Quellen ermöglicht es Angreifern, über manipulierte oder bösartige Pakete in Softwareprojekte einzudringen. Eine Angriffsmethode, die immer wieder auftritt, ist Typosquatting.

Dabei registrieren Angreifer Pakete mit Namen, die den populären Bibliotheken ähneln und sich nur in einem oder wenigen Zeichen unterscheiden. Entwickler, die entweder unter Zeitdruck stehen oder sich auf KI-gestützte Coding-Assistants verlassen, übersehen diese feinen Unterschiede oft. So gelang es der Angreiferseite etwa, über eine falsche PyPI-Bibliothek Chrome-Zugangsdaten zu sammeln und Screenshots zu stehlen. Typosquatting macht sich die Namensähnlichkeit zunutze und kann in allen großen Ökosystemen massive Schäden verursachen, wenn nicht systematisch nach solchen Lookalike-Paketen gesucht und diese blockiert werden. Ein weiterer besorgniserregender Trend ist der Missbrauch von Paket-Repositorys und Caching-Systemen.

Ein besonders dramatisches Beispiel lieferte der Go Module Mirror. Dort wurde 2021 eine bösartige Version eines beliebten Moduls veröffentlicht, die über einen längeren Zeitraum durch das Caching weiterverbreitet wurde, obwohl das Repository später bereinigt wurde. So konnte der Schadcode trotz Rücknahme jahrelang unentdeckt Remote-Code-Ausführung ermöglichen. Dieses Szenario zeigt, dass nicht nur die Quelle, sondern auch die Verteilungskanäle und gespeicherte Versionen regelmäßiger Prüfung unterzogen werden müssen, um Persistenz von Malware einzudämmen. Die Verschleierung beziehungsweise Obfuskation ist eine weitere Methode, mit der Angreifer schädlichen Code verbergen.

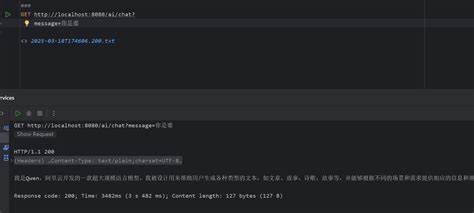

Dabei werden Variablennamen durch zufällige Identifier ersetzt, der Code zusammengepresst und mit nutzlosen Operationen angereichert, um statische Analysen zu umgehen. Häufig werden auch codierte Strings in Base64 oder Hex verwendet, die wichtige Netzwerkverbindungen oder Nutzlasten verschleiern. Obwohl manche Scanner durch das simple Obfuskieren getäuscht werden, hinterlässt die verwendete Technik oft erkennbaren Hinweis, etwa lange codierte Strings oder der Einsatz von eval()-Funktionen. Sicherheitsverantwortliche sollten diese Muster als Warnsignal sehen und entsprechende Checks in ihre Build- und Installationsprozesse integrieren. Moderne Malware wird zudem oft mehrstufig aufgebaut.

So initiiert ein vergleichsweise harmloses Basisskript die Installation einer komplexeren Schadsoftware aus dem Internet. Diese verteilen Angreifer oft in mehreren Phasen, wobei etwa ein Loader wie "BeaverTail" zuerst Browserdaten und Kryptowallet-Zugangsdaten stiehlt, gefolgt von einem backdoorartigen Nachlader wie "InvisibleFerret". Diese Taktik erschwert die Erkennung, da beim ersten Download noch keine auffälligen Aktionen stattfinden. Effizientes Monitoring von Netzwerkaktivitäten während und nach der Paketinstallation ist deshalb essenziell, um spätere Schadensstufen zu erkennen. Die Automatisierung und der Einsatz von künstlicher Intelligenz verstärken die Gefahr zusätzlich.

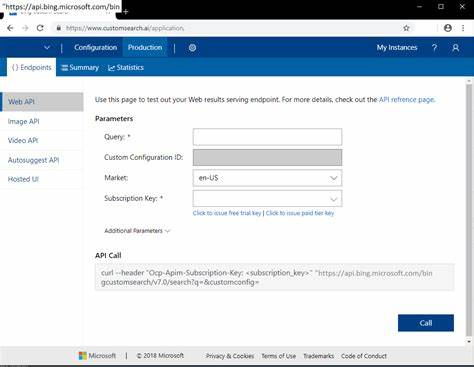

Angreifer verwenden KI-Tools, um massenhaft typosquattende Paketnamen zu generieren, komplexe Verschleierungstechniken umzusetzen und gefälschte Kommentare in Paketen unterzubringen, die automatisierte Scans irreführen. Dies ermöglicht es einer einzelnen Person, in wenigen Stunden hunderte bösartige Pakete in Registries wie npm zu veröffentlichen, die sich jeweils unterscheiden und signaturbasierte Erkennung umgehen. Intelligente Suchmaschinen und KI-basierte Code-Empfehlungen können unbeabsichtigt Vertrauen in schädliche Pakete schaffen, etwa durch Halluzinationen falscher Paketnamen oder durch das Übernehmen von legitimem README-Text auf bösartige Angebote. Eine subtile und zugleich gefährliche Methode ist der Missbrauch legitimer Dienste für die Datenübertragung und Befehlssteuerung. Dienste wie Gmail, Sentry, Discord oder Out-of-Band Application Security Testing (OAST) werden genutzt, um Informationen unauffällig zu exfiltrieren oder C2-Kommandos zu übermitteln.

Da diese Dienste in Entwicklerumgebungen oft keine Alarmstufe auslösen, bleiben solche Verbindungen häufig unbemerkt. Beispielsweise wurden Solana-Schlüssel über SMTP mit nodemailer versendet, oder Daten wurden als vermeintliche Telemetrie an private Sentry-Projekte gesendet. Dies unterstreicht die Notwendigkeit, alle ausgehenden Verbindungen kritisch zu überwachen und keinesfalls gänzlich zu erlauben, nur weil sie legitimen Plattformen zugrunde liegen. Vor diesem Hintergrund wird deutlich, dass die Angriffsfläche durch die hohe Nutzung von Open-Source-Software enorm gewachsen ist. Jedes zusätzliche Package und jede neue Abhängigkeit erhöhen die Komplexität und das Risiko.

Auch wenn Entwickler von der Geschwindigkeit profitieren, müssen sie gleichermaßen stark auf Sicherheitsmechanismen setzen. Dazu zählt das Überprüfen von Abhängigkeiten auf Verhaltensauffälligkeiten wie unerwartete Postinstall-Skripte, das Erfassen und Analysieren von ungewöhnlichen Dateizugriffen oder eine detaillierte Überwachung von Netzwerktraffic in Entwicklungsumgebungen. Versionierung und Fixierung auf geprüfte Paketversionen helfen dabei, ungeplante Updates zu vermeiden. Die Kombination aus statischer und dynamischer Analyse, automatisierter Warnmeldungen in CI/CD-Systemen sowie der Einsatz spezialisierter Tools bietet einen praktikablen Weg, sich gegen die ständig weiterentwickelnden Bedrohungen zu wappnen. So stellt etwa die Integration von Socket-Tools in GitHub-Workflows sicher, dass verdächtige Pakete und Änderungen an Dependencies frühzeitig erkannt und abgelehnt werden.

Die laufende Aktualisierung von Blacklists und Whitelists sowie ein ausgefeiltes Monitoring von Veröffentlichungsmustern einzelner Autoren ergänzen die Sicherheitsstrategie sinnvoll. Nicht zuletzt ist ein Umdenken im Umgang mit Open-Source-Paketen erforderlich. Blindes Vertrauen in populäre Registries oder KI-gestützte Empfehlungen ohne zusätzliche Validierung kann eine Einladung für Angreifer darstellen. Die Achtung von Sicherheitsprinzipien wie dem Prinzip der minimalen nötigen Abhängigkeiten, das bewusste Auditieren von Paketen sowie Schulungen für Entwickler im Erkennen und Umgang mit potenziellen Bedrohungen tragen erheblich zur Risikominimierung bei. Die Analyse des ersten Halbjahres 2025 zeigt, dass die Entwickler-Community flexibel und wachsam bleiben muss, um nicht Opfer dieser immer ausgeklügelteren Angriffe zu werden.