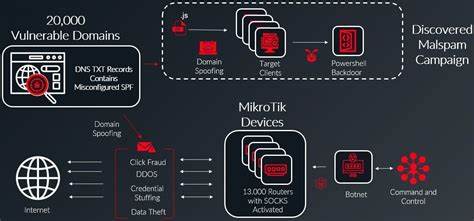

In der sich ständig weiterentwickelnden Welt der Cybersicherheit sind neue Bedrohungen oft komplexer und zielgerichteter geworden. Die jüngste Entdeckung der Sicherheitsanalysten von Sekoia wirft ein Schlaglicht auf die Aktivitäten der Hacker-Gruppe ViciousTrap, welche sich als eine der bemerkenswertesten Bedrohungen im Jahr 2025 etabliert hat. Der Gruppe ist es gelungen, über 5300 Netzwerkgeräte in 84 Ländern zu kompromittieren und diese zu einem großangelegten Botnet-Honeypot zu vereinen, der dem Zweck dient, Netzwerkverbindungen zu kontrollieren und zu überwachen. Dieses Szenario eröffnet ein neues Kapitel in Sachen Cyberangriffe und verdeutlicht die Sicherheitsschwachstellen, die insbesondere in älteren Unternehmensnetzwerken vorzufinden sind. Die meisten kompromittierten Geräte sind routende Grenzgeräte, wie Router der Cisco Small Business-Serie, die aufgrund der altbekannten kritischen Schwachstelle CVE-2023-20118 angegriffen wurden.

Diese Sicherheitslücke erlaubt es Angreifern, mittels speziell konstruierter Shell-Skripte wie NetGhost den eingehenden Datenverkehr umzuleiten und somit vollständige Kontrolle über die Netzwerkverbindungen zu erlangen. Besonders auffällig ist die Häufung von Betroffenen in Regionen wie Macao, wo mehr als 850 der infizierten Geräte lokalisiert wurden. Doch ViciousTrap reicht weit über Router hinaus und infiltriert ebenfalls Geräte wie SSL-VPNs, Videorecorder und Baseboard Management Controller von über 50 verschiedenen Herstellern. Zu diesen zählen renommierte Marken wie Asus, D-Link, Linksys oder Qnap, was die Vielfalt und das Ausmaß der Angriffsflächen verdeutlicht. Eine der auffälligsten Eigenschaften dieses Botnets ist seine Architektur als Honeypot.

Normalerweise dienen Honeypots als Sicherheitswerkzeuge, um Angriffe zu erkennen und zu studieren, doch in diesem Fall handelt es sich um eine bösartige Infrastruktur, die per Manipulation bestehender Geräte geschaffen wurde, um Daten abzufangen und aktive Schwachstellenausnutzungen zu beobachten. Die Hacker operieren dabei nicht nur effizient, sondern clever, indem sie nicht nur eigene Zugänge generieren, sondern auch bereits bestehende Backdoors oder Exploits anderer Hackergruppen zu ihrem Vorteil wiederverwenden und kombinieren. Dabei fällt auf, dass ViciousTrap wohl Verbindungen zu anderen bekannten Gruppierungen wie PolarEdge hat, welche ebenfalls dieselbe Schwachstelle CVE-2023-20118 ausnutzen. Die Nutzung identischer Technologien und überlappende Web Shells deuten auf eine mögliche Kooperation oder zumindest auf das Teilen von Ressourcen und Exploits hin. Die Untersuchung der Datenflüsse zeigt, dass die gesamte schädliche Aktivität über wenige IP-Adressen abgewickelt wird, die geografisch vornehmlich in Malaysia lokalisiert sind und von einem Hostinganbieter namens Shinjiru verwaltet werden.

Zudem konnten die Analysten feststellen, dass es sich bei ViciousTrap wahrscheinlich um eine Gruppierung chinesischer Herkunft handelt. Diese Vermutung basiert auf Infrastrukturüberschneidungen mit der Gruppe GobRAT und der Tatsache, dass der manipulierte Datenverkehr zu mehreren Ressourcen in Taiwan und den USA weitergeleitet wird. Interessanterweise ist der eigentliche Zweck der Aktivitäten von ViciousTrap noch nicht vollständig klar. Die Forscher gehen jedoch davon aus, dass es sich um ein hochentwickeltes Überwachungs- und Forschungsprojekt handelt, das darauf abzielt, Schwachstellen zu identifizieren, insbesondere Zero-Day-Exploits und bisher unbekannte Angriffsmethoden gesammelt und beobachtet werden. Dieses Vorgehen erlaubt langfristiges Einwirken in die Netzwerke, ohne dass die Betreiber der Geräte etwas von der Kompromittierung merken.

Die daraus gewonnenen Erkenntnisse könnten für spätere großflächige Angriffe oder auch für den Verkauf an andere kriminelle Akteure genutzt werden. Für Unternehmen und Privatpersonen ergeben sich daraus wichtige Lehren. Insbesondere die Bedeutung von regelmäßigen Updates und das Schließen bekannter Sicherheitslücken in genutzten Geräten zeigt sich in diesem Zusammenhang eindrücklich. Der Schutz kritischer Netzwerkhardware wie Routern, VPN-Gateways oder anderen Grenzgeräten ist ein zentraler Bestandteil einer modernen Sicherheitsstrategie. Die gezielte Ausnutzung von bekannten Schwachstellen durch ViciousTrap macht deutlich, wie lange veraltete Systeme ein Sicherheitsrisiko darstellen können.

Ebenso sollte sich jeder Netzwerkadministrator bewusst sein, dass Angriffe dieser Art nicht nur massenhaft, sondern hoch koordiniert ausgeführt werden und durch das Erzeugen von Honeypot-ähnlichen Strukturen eine verborgene Kontrolle im Netz ermöglicht wird. Derzeit sind die Sicherheitsforscher und Hersteller dabei, Gegenmaßnahmen für die betroffenen Geräte zu erarbeiten und Software-Updates bereitzustellen, die die Ausnutzung der Schwachstellen verhindern sollen. Bis dahin sollten Nutzer ihre Netzwerke besonders überwachen und verdächtige Auffälligkeiten im Datenverkehr melden. Darüber hinaus sind spezielle Sicherheitslösungen gefragt, um die Ausbreitung solcher Botnets frühzeitig zu erkennen. Abschließend lässt sich festhalten, dass ViciousTrap wieder einmal unter Beweis stellt, wie dynamisch und gefährlich die Welt der Cyberkriminalität ist.

Die Kombination aus gezieltem Hacken, Nutzung vertrauter Exploits und dem Aufbau einer umfangreichen Infrastruktur, die vorgetäuschte Angriffsflächen bietet, macht diese Kampagne besonders tückisch. Für die Zukunft wird die kontinuierliche Erforschung von Angriffsmethoden sowie ein proaktiver Schutz von Netzwerkhardware entscheidend sein, um ähnliche Bedrohungen zu verhindern und die Sicherheit von internationalen IT-Strukturen zu gewährleisten.

![I Typed a Dog [video]](/images/85772F18-C3E3-4916-9DFF-98A4FB51177E)