Im Zeitalter des Internets sind wir täglich unzähligen Gefahren im Web ausgesetzt, vor allem wenn es um die Sicherheit und Vertrauenswürdigkeit von Benutzerschnittstellen geht. Ein zentrales Konzept, das dabei zunehmend an Bedeutung gewinnt, ist die sogenannte „Line of Death“. Dieser Begriff beschreibt eine unsichtbare Grenze innerhalb eines Browsers oder einer Anwendung, die zwischen vertrauenswürdigen und unkontrollierbaren Bereichen der Benutzeroberfläche unterscheidet. Das Verständnis dieser Grenze ist essenziell, um Risiken durch Phishing, UI-Spoofing oder andere manipulative Angriffe zu minimieren. Die Grundidee hinter der „Line of Death“ basiert darauf, dass der Browser grundsätzlich die Kontrolle über bestimmte Pixel im Anzeigefenster hat, während andere Bereiche vom angezeigten Webinhalt kontrolliert werden.

Pixel, die vom Browser selbst gesteuert werden – wie etwa die Adressleiste oder Browser-Buttons – gelten als vertrauenswürdig, da sie nicht von einer externen Webseite manipuliert werden können. Sobald man jedoch diese Grenze überschreitet, befinden sich die angezeigten Inhalte im Einflussbereich der Webseite, die potenziell böswillige Absichten verfolgen kann. Ein Hauptproblem entsteht daraus, dass ein Angreifer mit voller Kontrolle über die Webinhalte die Möglichkeit hat, die Darstellung dieser „untrustworthy“ Pixel so zu verändern, dass sie die vertrauenswürdige Benutzeroberfläche des Browsers nachahmen. Diese Täuschung kann so überzeugend sein, dass Nutzer nicht mehr zwischen echten Browseranzeigen und gefälschten UI-Elementen unterscheiden können. Dadurch lassen sich beispielsweise gefälschte Login-Felder, Warnmeldungen oder Berechtigungsanfragen zeigen, die den Nutzer dazu verleiten, sensible Informationen preiszugeben oder gefährliche Aktionen auszuführen.

Im Webbrowser befindet sich die „Line of Death“ meist zwischen der Adressleiste und dem eigentlichen Webseitenbereich. Praktisch bedeutet das, dass das, was oberhalb dieser Linie angezeigt wird, durch den Browser geschützt ist, während darunter der Webseite freier Gestaltungsspielraum zukommt. Leider ist diese Trennung nicht immer klar erkennbar für den Nutzer. Hinzu kommt, dass Webbrowser aufgrund von Platzmangel oft gezwungen sind, sicherheitsrelevante Informationen oberhalb der Linie auf wenige Pixel zu beschränken. Um diesem Platzproblem zu begegnen, hat etwa Google Chrome versucht, kleine Symbole oder Pfeile („Chevron“) einzusetzen, die anzeigen, dass bestimmte UI-Elemente über diese Grenze hinausreichen.

Doch diese Markierungen sind oft zu subtil, werden von Nutzern leicht übersehen und lassen sich ebenfalls täuschend echt nachahmen. Ein bedeutendes Problem ist zudem, dass auch einige Elemente oberhalb der „Line of Death“ von Webseiten beeinflusst werden können. So können Angreifer beispielsweise das Favicon oder den Titel einer Registerkarte manipulieren. Diese scheinbar kleinen Details spielen jedoch eine große Rolle bei der Vertrauensbildung von Nutzern. Wenn ein Angreifer beispielsweise das Symbol einer bekannten Bank nachahmt oder den Tab-Titel so gestaltet, dass er Legitimität suggeriert, können Nutzer in die Falle tappen, ohne es zu merken.

Ein weiteres Element ist der Domainname in der URL. Obwohl Sicherheitsexperten den Domainnamen als einzigen wirklich vertrauenswürdigen Teil der URL ansehen, weil er durch das DNS und Zertifizierungsverfahren geschützt ist, bleibt auch hier eine Gefahr bestehen. Es gibt zahlreiche Fälle, in denen Domains täuschend ähnlich zu bekannten Marken gestaltet werden – sogenannte Typosquatting-Domains wie etwa paypal-account.com statt paypal.com – die Nutzer in die Irre führen können.

Auch komplizierte Pfade innerhalb einer Adresse können verwendet werden, um den Eindruck einer legitimen Seite zu erwecken, obwohl die Domain selbst ganz anders lautet. Die manipulierbaren Inhalte unterhalb der „Line of Death“ stellen somit die Hauptangriffsfläche für Phishing, Spoofing und andere Cyberangriffe dar. Besonders bedrohlich wird die Situation, wenn Browser in den Vollbildmodus wechseln oder moderne Webfunktionen wie HTML5-Fullscreen genutzt werden. Dann wird die Sichtbarkeit der Browseroberfläche stark eingeschränkt oder verschwindet ganz, wodurch die gesamte Bildfläche im Einflussbereich der Webseite liegt. Das führt zu noch größeren Gefahren, da gefälschte Browserfenster oder Systemdialoge nahezu perfekt nachgebildet werden können.

Historisch gesehen gab es Versuche, diese Sicherheitslücke durch spezielle Zertifikate wie die Extended Validation (EV)-Zertifikate zu schließen. EV-Zertifikate zeigen durch besondere Anzeigen in der Browser-URL-Leiste an, dass eine Website von einer vertrauenswürdigen Zertifizierungsstelle verifiziert wurde. Allerdings zeigte sich schnell, dass auch diese Lösungen durch visuelle Täuschungen, die sogenannten Picture-in-Picture-Attacken, umgangen werden können. Dabei wird ein Screenshot eines echten Browsers in ein anderes Browserfenster eingebettet, sodass es aussieht, als handele es sich um den echten Browser, inklusive aller vertrauenswürdigen UI-Elemente. Selbst Browser-Personalisierungen, wie individuelle Designs oder Themen, bieten keinen sicheren Schutz vor diesen Angriffen.

Die visuelle Anpassung kann genauso gut gefälscht werden, wodurch Nutzer weiterhin auf Täuschungen hereinfallen können. Zahlreiche Vorschläge zur Verbesserung der Sicherheit wurden diskutiert, etwa eine stärkere Hervorhebung des Sicherheitsbanners, Farbdimensionen oder alternative Darstellungen von Webseitenidentitäten. Eine besonders interessante Idee ist die Einführung personalisierter Erkennungsmerkmale für Websites, sogenannte PetNames. Diese würden jeder sicheren Verbindung ein individuelles Symbol zuweisen, das nur der jeweilige Nutzer sehen kann – ähnlich einem Gravatar – und so eine einfachere Unterscheidung von gefälschten Seiten erlauben. Auf mobilen Betriebssystemen ist die Lage nicht besser.

Aufgrund des begrenzten Bildschirmplatzes fehlen oft klar erkennbare, vertrauenswürdige UI-Elemente. Nutzer können hier leicht Opfer von UI-Spoofing werden, bei dem Angreifer Anwendungen oder Benachrichtigungen fälschen und so zum Beispiel falsche Sicherheitswarnungen anzeigen. Einige Betriebssysteme versuchen durch spezielle sichere User-Gesten Schutz zu bieten, wie etwa die bekannte Tastenkombination Strg+Alt+Entf auf Windows-Systemen, die stets das echte Sicherheitspopup öffnet. Solche Maßnahmen sind jedoch oft kompliziert in der Benutzung und werden daher von Anwendern selten genutzt. Tragischerweise ist die Problematik der „Line of Death“ nicht auf Webbrowser beschränkt.

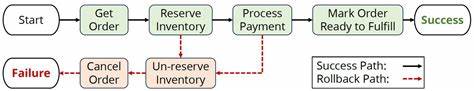

Auch andere Anwendungen und Webdienste, die unkontrollierte Inhalte von Nutzern anzeigen, können Opfer von UI-Spoofing werden. Ein bekanntes Beispiel ist der Webmail-Dienst Outlook.com, der Vertrauensanzeigen für Nachrichten von sicheren Absendern anzeigt. Betrüger können diese Anzeige imitieren und darüber Phishing-Angriffe starten, indem sie täuschend echte „vertrauenswürdige“ Benachrichtigungen direkt in ihre gefälschten E-Mails integrieren. Die zugrundeliegende Herausforderung besteht darin, dass Sicherheits-UI besonders schwer zu gestalten ist, da sie von Nutzern verstanden und beachtet werden muss, gleichzeitig aber nicht zu aufdringlich oder störend wirken darf.

Selbst kleine Inkonsistenzen oder fehlende Erklärungen können dazu führen, dass Nutzer diese signifikanten Sicherheitsindikatoren ignorieren oder falsch interpretieren. Moderne Aspekte wie Progressive Web Apps (PWAs) nehmen die Problematik ebenfalls auf. PWAs erlauben es den Entwicklern, fast die komplette Anzeigefläche ihrer Anwendung zu kontrollieren und somit eine Benutzererfahrung ähnlich nativen Apps zu schaffen. Aus Angreifersicht erfordert dies jedoch erst einmal ein erfolgreiches Überzeugen des Nutzers, die schädliche PWA zu installieren, was wiederum eine eigene Hürde darstellt. Somit sind PWAs keine direkte Verschärfung des Problems, können aber die Angriffsfläche erweitern.

Künftige Technologien wie WebVR oder Augmented Reality werden diese Sicherheitsfragen noch komplexer machen, da sie neue Ebenen der Interaktion und Darstellung bieten. Hier wird es entscheidend sein, neuartige Konzepte der Vertrauenswürdigkeit und Sicherheit im Benutzerinterface zu entwickeln, um Nutzer auch in immersiven Umgebungen vor Täuschungen zu schützen. Die „Line of Death“ macht deutlich, wie fragil das Vertrauen in digitale Umgebungen sein kann. Für Nutzer heißt das, immer wachsam zu bleiben und aufmerksam auf die tatsächlichen Sicherheitsindikatoren zu achten und im Zweifelsfall Aktionen lieber abzubrechen als blind zu vertrauen. Für Entwickler und Browserhersteller besteht die Aufgabe darin, diese Linie nicht nur technisch zu schützen, sondern auch für Benutzer sichtbar und verständlich zu machen.

Transparente, konsistente und schwer manipulierbare Sicherheits-UI sind grundlegend, um das Internet zu einem sichereren Ort zu machen. Abschließend ist festzuhalten, dass die „Line of Death“ ein grundlegendes Sicherheitskonzept beschreibt, das den Kampf gegen digitale Täuschung und Phishing wesentlich prägt. Trotz technischer Fortschritte sollte das Bewusstsein darüber in der breiten Nutzerschaft und bei Softwareentwicklern weiter gestärkt werden, um gemeinsam die Risiken zu minimieren und die Vorteile des digitalen Zeitalters sicher genießen zu können.