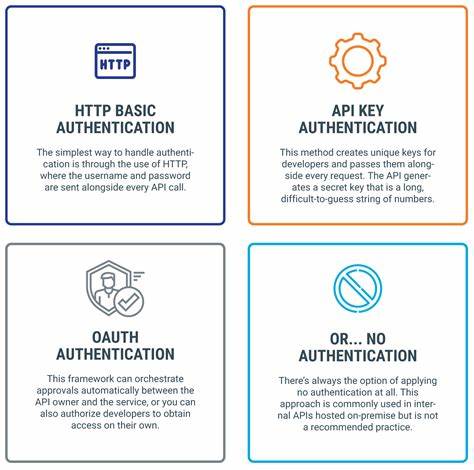

In der heutigen digitalen Welt sind REST APIs das Rückgrat zahlreicher Anwendungen, von mobilen Apps bis hin zu komplexen Microservices-Architekturen. Die sichere Authentifizierung dieser APIs ist elementar, um sensible Daten zu schützen, unerlaubten Zugriff zu verhindern und regulatorische Vorgaben einzuhalten. Doch die Wahl der richtigen Authentifizierungsmethode kann angesichts der Vielfalt an Möglichkeiten und technischen Feinheiten komplex sein. Vier Hauptmethoden dominieren den Markt: Basic Authentication, Token-basierte Authentifizierung mittels JWT, OAuth 2.0 und API Key Authentifizierung.

Jede dieser Methoden bringt ihre eigenen Stärken und Schwächen mit sich, die es zu verstehen gilt, um die bestmögliche Sicherheit und Skalierbarkeit zu gewährleisten. Basic Authentication ist die wohl einfachste Form der API-Absicherung. Ihre Funktionsweise basiert auf der Übertragung von Benutzername und Passwort in jedem API-Request, kodiert in Base64. Diese Methode ähnelt einem einfachen digitalen Ausweis, der mit jeder Anfrage vorgelegt wird. Trotz ihrer Einfachheit liegt der Haken darin, dass Base64 keine Verschlüsselung bedeutet, sondern lediglich eine Umcodierung, die leicht wieder zurückverwandelt werden kann.

Das macht Basic Authentication sehr anfällig, wenn sie nicht gemeinsam mit sicheren Übertragungskanälen wie HTTPS eingesetzt wird. Daraus folgen klare Einschränkungen: Basic Authentication sollte nur dort verwendet werden, wo Netzwerke sicher und kontrolliert sind, etwa in internen Unternehmensnetzwerken oder Entwicklungsumgebungen, in denen der Implementierungsaufwand minimal gehalten werden muss. Für öffentliche APIs oder sicherheitskritische Anwendungen ist diese Methode hingegen ungeeignet, da hier die Gefahr von Abgreifen und Missbrauch wesentlich höher ist. Die Token-basierte Authentifizierung, insbesondere durch JSON Web Tokens (JWT), stellt eine moderne Alternative dar, die viele Nachteile von Basic Authentication adressiert. Hier erfolgt die Übertragung von Zugangsdaten nur einmalig, anschließend erhält der Nutzer einen signierten Token, der sämtliche notwendige Informationen über Identität und Zugriffsrechte enthält.

Dieser Token wird mit jeder Folgeanfrage übermittelt. JWT setzt sich dabei aus drei Teilen zusammen: dem Header mit Typ und Signaturalgorithmus, einem Payload mit Claims wie Benutzer-ID oder Berechtigungen sowie einer Signatur zur Integritätsprüfung. Diese Struktur erlaubt eine stateless Authentifizierung, wodurch Skalierbarkeit und Effizienz steigen. Dennoch ist eine sichere Speicherung des Tokens unerlässlich, etwa in HttpOnly-Cookies, um Angriffe wie Cross-Site Scripting (XSS) zu verhindern. Zeitlich begrenzte Gültigkeit und die Möglichkeit zur Token-Revokation sind wichtige Sicherheitsmaßnahmen, die in gut gestalteten Systemen umgesetzt werden sollten.

JWT eignet sich hervorragend für Single Page Applications, Microservices-Ökosysteme und mobile Applikationen, die eine schnelle, skalierbare und dezentrale Authentifizierung benötigen. OAuth 2.0 hebt den Anspruch von bloßer Authentifizierung auf ein höheres Level und definiert vielmehr einen Rahmenwerk für autorisierten Zugriff. Es ermöglicht Nutzern, Dritten eingeschränkten Zugriff auf ihre Ressourcen zu gewähren, ohne ihre Zugangsdaten preiszugeben. Diese Delegation ist besonders in Szenarien mit sozialen Logins oder komplexen API-Ökosystemen wichtig, in denen granular definierte Berechtigungen zentral sind.

Der wohl bekannteste Flow ist der Authorization Code Flow, der über Umleitungen und Nutzerzustimmung Token austauscht und somit den Zugriff sicher regelt. Dabei sind technische Feinheiten wie die Validierung der Redirect-URIs und der Einsatz von PKCE (Proof Key for Code Exchange) essenziell, um Sicherheitslücken zu vermeiden. OAuth 2.0 ist zwar komplexer in der Implementierung im Vergleich zu Basic Auth oder API Keys, bietet dafür aber eine äußerst flexible und sichere Lösung besonders für Anwendungen, in denen Nutzerinteraktionen und Einwilligungen im Vordergrund stehen. Es ermöglicht klare Trennung von Verantwortlichkeiten und eine einfache Verwaltung von Zugriffsrechten.

Die API Key Authentifizierung dagegen ist eine einfache Methode, die häufig in Entwickler- und Service-to-Service-Kontexten verwendet wird. Dabei wird ein langer, einzelner Schlüssel als Rechteausweis übermittelt, entweder im Header oder als Query-Parameter. API Keys sind leicht zu implementieren und für einfache Szenarien ausreichend, bei denen keine Nutzerkontexte notwendig sind und der Fokus auf schneller Integration liegt. Allerdings besitzen sie einige Sicherheitsnachteile: API Keys verfallen meist nicht automatisch und bieten im Falle eines Kompromisses vollen Zugriff, bis sie manuell widerrufen werden. Daher sind Mechanismen zur Schlüsselrotation und Beschränkung durch IP-Whitelisting oder Zugriffsbeschränkungen empfehlenswert, um Missbrauch vorzubeugen.

API Keys sind ideal für interne Microservices oder öffentliche APIs mit einfachen Zugriffsszenarien und kontrolliertem Traffic. Der Vergleich dieser vier Authentifizierungsmethoden offenbart wichtige Abwägungen zwischen Komplexität, Sicherheit, Skalierbarkeit und Benutzererfahrung. Basic Authentication punktet mit einfacher Implementierung, leidet jedoch unter niedriger Sicherheit ohne HTTPS-Verbindung. JWT bietet eine gute Balance aus Sicherheit und Performance, benötigt jedoch eine sorgfältige Verwaltung von Token und deren Lebenszyklen. OAuth 2.

0 stellt den sichersten und flexibelsten Standard dar, verlangt aber eine komplexe Infrastruktur und ist für viele Entwickler eine Herausforderung. API Keys wiederum punkten mit einfacher Handhabung, sind jedoch nur bedingt sicher und sollten bei sensiblen Anwendungen mit weiteren Schutzmaßnahmen kombiniert werden. Authentifizierung ist freilich nur eine Schicht im umfassenden API-Sicherheitskonzept. Effektiver Schutz erfordert darüber hinaus Authorization, um den Zugriff auf bestimmte Funktionen oder Daten gezielt einzuschränken. Weitere wichtige Maßnahmen umfassen die Implementierung von Rate Limiting, um Missbrauch vorzubeugen, sowie gründliche Validierung aller Eingaben, um Angriffe wie Injektionen zu verhindern.

Außerdem sind fortwährende Überwachung und Auditierung nötig, um verdächtige Aktivitäten frühzeitig zu erkennen und darauf zu reagieren. Die Nutzung von API Gateways kann helfen, diese Sicherheitsmaßnahmen zu zentralisieren und konsistent anzuwenden. Und nicht zuletzt ist das Thema Verschlüsselung über HTTPS ohnehin ein unverzichtbarer Standard, der als Grundvoraussetzung gelten muss. Blickt man auf die Zukunft der API-Authentifizierung, zeichnen sich mehrere spannende Entwicklungen ab. Das Passwortlose Authentifizieren mittels biometrischer Verfahren oder magischer Links wird zunehmend praxistauglich und bietet eine Kombination aus Benutzerfreundlichkeit und erhöhter Sicherheit.

Zero Trust Ansätze, bei denen jede Anfrage unabhängig von Standort oder Netzwerk als potenziell unsicher betrachtet wird, setzen neue Maßstäbe in der Absicherung. Darüber hinaus entstehen mit der kontinuierlichen Authentifizierung Systeme, die das Risiko laufend evaluieren und adaptiv reagieren. Auch dezentrale Identitätslösungen auf Basis von Blockchain-Technologien eröffnen neue Perspektiven, bei denen Nutzer die Kontrolle über ihre Identität und Daten zurückerhalten. Die Wahl der passenden REST API Authentifizierungsmethode sollte immer ausgehend vom spezifischen Sicherheitsbedürfnis, Anwendungsszenario sowie den technischen und organisatorischen Möglichkeiten erfolgen. Ein robustes, auf die eigenen Anforderungen zugeschnittenes Modell verbindet optimale Sicherheit mit reibungsloser Nutzererfahrung und praktikabler Wartbarkeit.

Die Balance zwischen Einfachheit und Sicherheit kann dabei entscheidend sein, um Sicherheitslücken durch komplexe Umgehungen oder zu lockere Absicherungen zu vermeiden. Abschließend gilt: In der Welt der API-Sicherheit ist man nur so stark wie das schwächste Glied – daher gilt es sorgfältig und fundiert abzuwägen, um die wertvollsten digitalen Ressourcen effektiv zu schützen.