Die Zusammenarbeit zwischen FBI, Europol und führenden Cybersicherheitsunternehmen hat kürzlich zur Zerschlagung des Lumma Stealer Malware-Netzwerks geführt, das weltweit für ungefähr 10 Millionen Infektionen verantwortlich ist. Lumma, auch bekannt als LummaC oder LummaC2, stellt eine gefährliche Art von Malware dar, die gezielt Windows-Betriebssysteme angreift, um vertrauliche Informationen wie Login-Daten, Browser-Informationen und Kryptowährungsschlüssel zu stehlen. Die erfolgreiche Disruption eines weitverzweigten Netzwerks von über 2.300 Domains, die als Kommando- und Kontrollzentralen (C2) dienten, unterstreicht die Entschlossenheit internationaler Behörden, die Cybersicherheitslandschaft sicherer zu machen. Lumma Stealer wurde erstmals Ende 2022 entdeckt und erhielt in der Sicherheitsbranche schnell den Ruf als einer der bedeutendsten Infostealer weltweit.

Die Malware wurde unter einem Malware-as-a-Service-Modell (MaaS) vermarktet, was bedeutet, dass Cyberkriminelle die Schadsoftware gegen eine Gebühr abonnieren konnten. Die Preisspanne reichte von günstigen Angeboten um 250 US-Dollar bis hin zu exklusiven Paketen für bis zu 20.000 US-Dollar, die den Zugang zum Quellcode und das Recht zur Weitervermarktung einschlossen. Diese flexible Verkaufsmethode trug maßgeblich zur Verbreitung bei und ermöglichte eine hohe Anpassbarkeit, wodurch die Gefahr für Endnutzer deutlich erhöht wurde. Laut Aussagen des U.

S. Department of Justice (DoJ) haben die Täter Lumma Stealer vor allem eingesetzt, um Anmeldedaten verschiedenster Arten zu sammeln. Insbesondere betraf es Nutzerdaten von Webbrowsern, Autofill-Daten, Passwörter und andere vertrauliche digitale Informationen, die anschließend für betrügerische Banküberweisungen und den Diebstahl von Kryptowährungen genutzt wurden. Europol bezeichnete Lumma Stealer jüngst als die „weltweit bedeutendste Infostealer-Bedrohung“, was die enorme globale Auswirkung der Malware verdeutlicht. Die Operation, die sich von März bis Mai 2025 erstreckte, basierte auf einer engen Kooperation von sowohl öffentlichen Strafverfolgungsbehörden als auch privatwirtschaftlichen Sicherheitsfirmen.

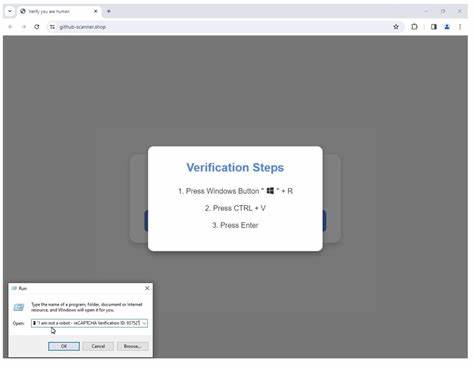

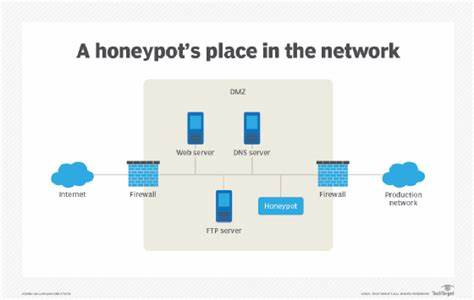

Microsofts Digital Crimes Unit übernahm federführend die Koordination und arbeitete dabei unter anderem mit Firmen wie ESET, BitSight, Lumen, Cloudflare und anderen zusammen, um die Infrastruktur von Lumma Stealer zu zerlegen. Dabei wurden nicht nur eine Vielzahl an Domains abgeschaltet, sondern auch Login-Panel-Domains beschlagnahmt, die von Administratoren und zahlenden Kunden des Stealers genutzt wurden, um Malware-Kampagnen gezielt auszuführen. Die Verbreitungsmethoden von Lumma Stealer waren vielschichtig und besonders widerstandsfähig. Die Täter setzten auf diverse Verbreitungswege wie Phishing, Malvertising, Drive-by-Downloads und getarnte Software (z.B.

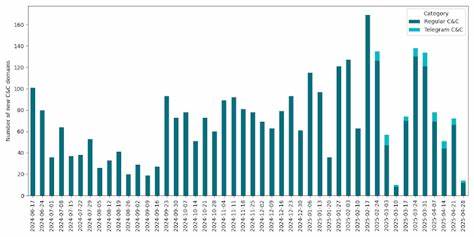

Raubkopien bekannter Programme), die oft über Pay-per-Install-Netzwerke (PPI) oder Traffic-Verkaufsdienste verbreitet wurden. Gleichzeitig wurden legitime Cloud-Dienste wie Oracle Cloud Infrastructure und andere Object Storage Dienste missbraucht, um täuschend echte Seiten mit manipulierten Captchas aufzubauen, die Nutzer zur unbewussten Infizierung verleiten sollten. Die Nutzung solcher Plattformen erschwert die Erkennung und Abschaltung des Netzwerks erheblich. Technisch zeichnet sich Lumma Stealer durch eine mehrstufige und sich ständig ändernde Kommando- und Kontrollstruktur aus. In der Malware sind neun Hauptdomains als Tier-1-C2-Server versteckt, die regelmäßig rotieren.

Zudem wurden alternative C2-Kommunikationen über Steam-Profile und Telegram-Kanäle realisiert, um die Rückverfolgbarkeit zu erschweren. Die Malware selbst ist stark obfusziert und mit fortschrittlichen Schutztechniken versehen, darunter Low-Level Virtual Machine (LLVM Core), Control Flow Flattening und individuelle Verschlüsselungsmechanismen, die eine statische Analyse sehr anspruchsvoll machen. Das steigerte nicht nur die Hürde für Sicherheitsforscher, sondern zeigte auch die hohe Qualitätskontrolle und Professionalität hinter der Malware-Entwicklung. Betreiber wie „Shamel“, ein russischsprachiger Entwickler, haben über Telegram und andere Foren unterschiedliche Dienstpakete angeboten und die Malware aktiv beworben. Die kriminelle Infrastruktur umfasste sogar ein Telegram-Marktplatz mit einem Bewertungssystem, auf dem Affiliates gestohlene Daten ohne Zwischenhändler verkaufen konnten – ein neuer Grad der Professionalität im Cybercrime-Ökosystem.

Die Intensität und der Umfang der Lumma-Stealer-Aktivitäten spiegeln sich auch in Zahlen wider: Microsoft vermeldete, dass allein in einem Zeitraum von zwei Monaten über 394.000 Windows-Computer weltweit infiziert wurden. Parallel stiegen die Inserate mit Lumma-Stealer-Logs auf zahlreichen Cybercrime-Foren um mehr als 70 Prozent im Jahresvergleich. Trotz der hohen Verbreitung und den beharrlichen Bemühungen der Täter, ihre Infrastruktur anzupassen und weiterzuentwickeln, konnten die Behörden durch die Beschlagnahmung der zentralen Domains für einen empfindlichen Rückschlag sorgen, der die Attacken signifikant reduzierte. Cloudflare spielte ebenfalls eine wichtige Rolle, indem es bei betroffenen Domains eine interstitielle Warnseite mit Captcha-Schutz (Turnstile) einrichtete und Konten sperrte, die die kriminellen Aktivitäten ermöglichten.

Somit wurde der Zugriff auf wichtige Teile der kriminellen Infrastruktur massiv eingeschränkt. Dennoch warnten Experten, dass solche Disruptionen zwar bedeutend sind, die Täter aber oft Wege finden, um sich neu zu formieren und ihre Kampagnen fortzusetzen. Die Belastung durch solche Maßnahmen erhöht jedoch die Kosten für Cyberkriminelle und kann potenziell künftige Angriffe erschweren oder das Ökosystem zumindest destabilisieren. Transparente Einschätzungen von Sicherheitsspezialisten wie Selena Larson von Proofpoint heben hervor, dass solche Operationen über reine technische Erfolge hinaus auch psychologische und wirtschaftliche Effekte auf die Malware-Community haben. Terrorgruppen oder einzelne Akteure könnten künftig vorsichtiger agieren, weniger Risiken eingehen oder sich aus dem Geschäft zurückziehen.

Gleichzeitig werden weiterhin neue Malware-Varianten entwickelt, doch nicht alle erreichen die gleiche Reichweite und Funktionalität wie ein etablierter Stealer wie Lumma. Trotzdem bleiben IT-Abteilungen und Privatanwender weiterhin in der Pflicht, bestmögliche Sicherheitspraktiken zu verfolgen. Dazu gehören das regelmäßige Aktualisieren von Software, die Vermeidung des Downloads fragwürdiger Software, sowie der Einsatz von modernen Cybersicherheitslösungen, die Verhaltensanalysen und mehrschichtige Schutzmechanismen anbieten. Dadurch kann das Risiko, Opfer solcher Infostealer zu werden, deutlich reduziert werden. Der Fall Lumma Stealer zeigt die Bedeutung enger internationaler Zusammenarbeit zwischen Strafverfolgungsbehörden, Industrie und Forschung.