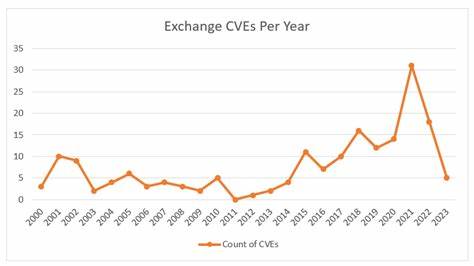

Im ersten Quartal des Jahres 2025 hat die IT-Sicherheitswelt eine beunruhigende Entwicklung erlebt. Insgesamt wurden 159 Schwachstellen, die im Common Vulnerabilities and Exposures (CVE)-System gelistet sind, aktiv ausgenutzt. Erschreckend ist dabei vor allem, dass mehr als ein Viertel dieser Sicherheitslücken binnen 24 Stunden nach ihrer öffentlichen Bekanntgabe für Angriffe verwendet wurden. Diese Zahlen zeigen eindrücklich, wie rasant Cyberkriminelle auf neu entdeckte Schwachstellen reagieren und wie dringend ein proaktives Sicherheitsmanagement in Unternehmen und Organisationen nötig ist. Die steigende Ausnutzung von Schwachstellen innerhalb kürzester Zeit nach deren Veröffentlichung hat weitreichende Folgen für die IT-Landschaft weltweit.

Zum einen verdeutlicht dies, wie gut organisiert und aufmerksam Angreifer agieren. Cyberkriminelle beobachten die Veröffentlichung neuer CVEs genau, um ihre Angriffswerkzeuge unmittelbar anzupassen und einzusetzen. Zum anderen macht es deutlich, dass herkömmliche Reaktionszeiten, die manchmal Tage oder Wochen in Anspruch nehmen, heutzutage nicht mehr ausreichen. Ein Sicherheitsupdate oder Patch, der erst nach mehreren Tagen eingespielt wird, kann in dieser Zeit bereits ausgenutzt werden, was schwerwiegende Schäden zur Folge haben kann. Die Art der ausgenutzten Schwachstellen ist vielfältig und betrifft unterschiedliche Bereiche, angefangen bei Webanwendungen über Betriebssysteme bis hin zu Netzwerkinfrastrukturen.

Besonders häufig waren Sicherheitslücken, die Remote-Code-Ausführung ermöglichen, im Visier von Angreifern. Solche Schwachstellen erlauben es einem Angreifer, von außen schädlichen Code auf einem Zielsystem auszuführen, ohne physikalischen Zugang zu diesem zu besitzen. Dadurch eröffnen sich hinterhältige Angriffswege, die oft schwer zu entdecken und zu stoppen sind. Ein weiterer Faktor, der zur schnellen Ausnutzung beiträgt, ist die immer weiter fortschreitende Automatisierung von Cyberangriffen. Automatisierte Skripte und Bots scannen das Internet kontinuierlich nach verwundbaren Systemen und setzen bekannte Exploits ohne Verzögerung ein.

Das bedeutet, dass selbst wenn eine Sicherheitslücke offiziell erst vor wenigen Stunden bekannt wurde, sie bereits millionenfach im Netz aktiv durch Angreifer gesucht und genutzt wird. Die Herausforderung für Unternehmen und IT-Administratoren besteht darin, dieses Tempo der Bedrohungen mit ebenso schnellen und robusten Gegenmaßnahmen zu begegnen. Eine vertrauenswürdige Sicherheitsstrategie umfasst regelmäßige und zeitnahe Updates von Systemen und Anwendungen, um ermittelte Schwachstellen schnell zu schließen. Dabei sind vor allem automatisierte Update-Prozesse eine wichtige Maßnahme, um menschliche Verzögerungen bei der Einspielung von Patches zu minimieren. Doch nicht nur technologische Lösungen sind entscheidend.

Ein umfassendes Sicherheitsbewusstsein innerhalb des Unternehmens spielt ebenfalls eine entscheidende Rolle. Mitarbeiterschulungen und Awareness-Programme helfen, Social-Engineering-Angriffe sowie Phishing-Mails zu erkennen und richtig darauf zu reagieren. Cyberangriffe beginnen oft nicht direkt mit der technischen Ausnutzung von Schwachstellen, sondern nutzen menschliche Fehler als Einstiegspunkt. Die Kombination aus effektiven technischen Schutzmechanismen und geschultem Personal erhöht die Widerstandsfähigkeit gegenüber diversen Angriffsszenarien deutlich. Auf Seiten der Softwarehersteller zeichnen sich ebenfalls wichtige Entwicklungen ab.

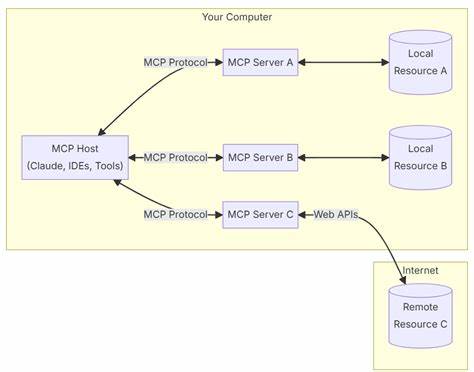

Viele Entwickler setzen vermehrt auf sogenannte Secure Development Practices, die Sicherheitsaspekte von Beginn an in den Softwareentwicklungsprozess integrieren. Dadurch sollen künftige Schwachstellen von vornherein vermieden oder zumindest reduziert werden. Dennoch bleibt es eine dynamische Herausforderung, da neue Technologien und immer komplexere Systeme auch neue Angriffsmöglichkeiten mit sich bringen. Vor allem die zunehmende Verbreitung von Internet-of-Things-Geräten, Cloud-Infrastrukturen und vernetzten industriellen Anlagen erweitert das Angriffsspektrum signifikant. Die Bedrohungslandschaft ist folglich nicht nur hinsichtlich der Geschwindigkeit der Ausnutzung von Sicherheitslücken intensiver geworden, sondern auch hinsichtlich der Vielfalt und des Umfangs der betroffenen Systeme.

Das bedeutet für Sicherheitsverantwortliche eine ebenfalls komplexere Aufgabe: Sie müssen nicht nur schnell reagieren, sondern ihre Ressourcen intelligent strategisch einsetzen, um möglichst alle relevanten Bereiche erfolgreich zu schützen. Eine zentrale Rolle spielt dabei auch der Informationsaustausch zwischen Sicherheitsforschern, Herstellern und Behörden. Schnelle und transparente Kommunikation über neue Schwachstellen und deren potenzielle Gefahren hilft dabei, die Reaktionszeiten zu verkürzen und präventive Maßnahmen zu koordinieren. Plattformen für den Austausch von Sicherheitsinformationen spielen hier eine zunehmend wichtige Rolle. Für Privatpersonen gilt es, ebenfalls ein Bewusstsein für aktuelle Sicherheitsrisiken zu entwickeln.

Regelmäßige Systemupdates und das Nutzen von Sicherheitssoftware können die Gefahr, Opfer von Angriffen zu werden, deutlich verringern. Zudem sollten sensible Daten stets mit besonderer Sorgfalt behandelt und der Zugriff darauf gut geschützt werden. Angesichts der alarmierenden Zahlen aus dem ersten Quartal 2025 zeigt sich einmal mehr, dass Cybersicherheit heute eines der zentralen Themen im digitalen Zeitalter ist, das höchste Priorität verdient. Der rasche Missbrauch von Schwachstellen binnen Stunden nach deren Bekanntgabe fordert von allen Beteiligten erhöhte Wachsamkeit, schnelle Reaktionsfähigkeit und einen ganzheitlichen Sicherheitsansatz. Nur durch eine Kombination aus moderner Technologie, kluger Strategie und menschlichem Bewusstsein kann es gelingen, die immer ausgeklügelter agierenden Angreifer Schritt zu halten und sowohl Unternehmen als auch Endanwender vor gravierenden Schäden zu bewahren.

Die aktuelle Lage verdeutlicht, dass Sicherheit kein statischer Zustand ist, sondern ein fortlaufender Prozess, der kontinuierliche Anpassung und Verbesserung erfordert. Die Erkenntnis aus den Ereignissen im ersten Quartal des Jahres 2025 sollte folglich ein Weckruf für alle Akteure innerhalb der digitalen Welt sein, die Bedeutung von Cybersicherheit nicht zu unterschätzen und aktiv Maßnahmen zu ergreifen, um den eigenen Schutz zu optimieren.